Parrot OS移动设备渗透测试:Android与iOS攻防全攻略

发布时间: 2024-09-29 16:39:45 阅读量: 369 订阅数: 44

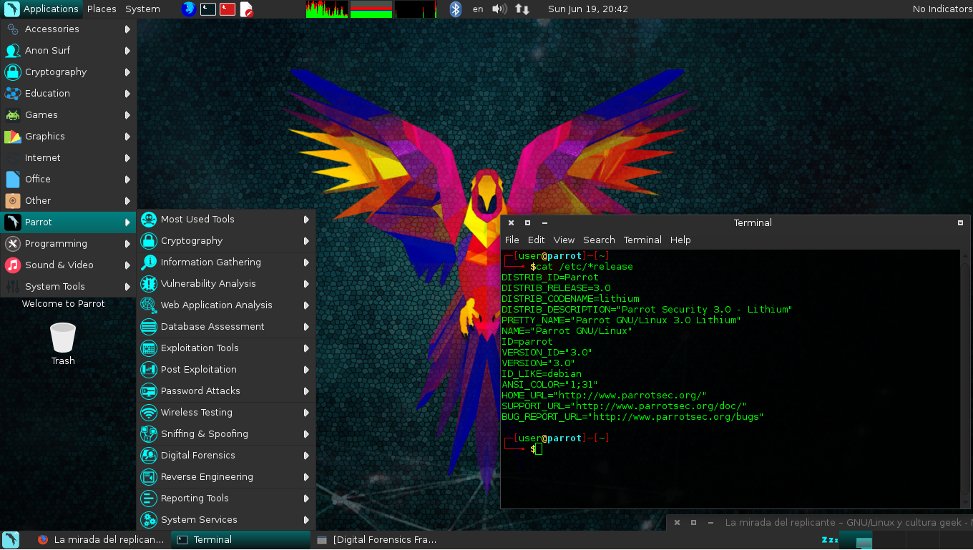

# 1. Parrot OS概述与设置

## 1.1 Parrot OS简介

Parrot Security操作系统(Parrot OS)是专为渗透测试、计算机安全、数字取证和隐私保护设计的基于Debian的Linux发行版。它具备一套完整的安全工具集,从密码学、匿名性到渗透测试和数字取证,为用户提供了一个灵活的平台。

## 1.2 安装Parrot OS环境

安装Parrot OS相对简单,可以采用多种方式,如直接从USB驱动器启动并安装到硬盘。以下是基础的安装步骤:

1. 从官网下载Parrot OS的ISO镜像文件。

2. 制作启动U盘,推荐使用Etcher等工具。

3. 重启计算机并从U盘启动,选择安装Parrot OS到硬盘。

安装完成后,建议立即更新系统以确保获得最新的安全补丁和更新。

## 1.3 Parrot OS基本操作和配置

Parrot OS提供了一个美观的用户界面和许多预装的安全工具,包括渗透测试工具、安全浏览器和加密通信工具等。使用Parrot OS的步骤如下:

1. 登录并打开终端。

2. 更新软件包索引,并更新系统:`sudo parrot-upate; sudo parrot-upgrade`。

3. 配置网络、时区和语言等系统设置,确保它们符合您的需求。

配置完成后,您就可以开始使用Parrot OS中的各种工具进行安全测试和分析了。

# 2. Android渗透测试基础

### 2.1 Android系统安全架构

Android操作系统作为一个开放源代码的平台,广泛应用于各种移动设备上。它的安全架构设计对用户、开发者以及企业来说至关重要。理解Android的安全架构不仅能帮助我们更好地防御潜在的攻击,还能在进行渗透测试时更有效地识别安全弱点。

#### 2.1.1 Android安全模型

Android的安全模型是建立在Linux内核之上的。Linux内核为Android提供了基础的安全特性,如用户ID和进程ID的隔离。每个Android应用都运行在自己的沙箱中,具有独立的用户ID,这限制了应用访问系统资源的能力。当应用尝试访问敏感的系统资源或执行关键操作时,需要用户授权。

除了系统级的安全措施,Android还通过权限系统控制应用对系统资源和服务的访问。应用通过在AndroidManifest.xml文件中声明所需的权限,来请求用户授权。用户在安装或运行应用时,系统会提示用户授权,如果用户拒绝,应用将无法访问特定资源。

#### 2.1.2 Android权限系统和沙箱机制

Android的权限系统基于最小权限原则。这意味着应用在默认情况下不具备执行特定操作的权限,除非开发者显式地声明了所需的权限。Android还利用沙箱机制隔离了应用程序,确保它们无法直接访问其他应用程序的私有数据。

为了更好的理解权限和沙箱的运作方式,以下是几个相关的代码块及其解释:

```java

// AndroidManifest.xml中声明权限的一个例子

<uses-permission android:name="android.permission.INTERNET"/>

// 应用尝试访问互联网的代码段

URL url = new URL("***");

HttpURLConnection connection = (HttpURLConnection) url.openConnection();

connection.connect();

```

在上面的代码段中,应用声明了`INTERNET`权限来访问互联网。如果用户没有授权该权限,代码在执行时会抛出异常。沙箱机制确保了即便应用有权限访问互联网,它也无法利用此权限访问其他应用的数据。

### 2.2 Android渗透测试工具介绍

#### 2.2.1 ADB和fastboot工具使用

Android Debug Bridge(ADB)和fastboot是Android开发者和安全研究人员常用的工具。ADB用于在设备和电脑之间传输文件、安装应用和执行各种调试功能。Fastboot则用于修改设备的固件,如启动镜像。

使用ADB和fastboot的命令通常如下所示:

```bash

# 连接设备并获得shell

adb shell

# 使用fastboot刷入一个新的系统镜像

fastboot flash system /path/to/system.img

```

这些工具的使用需要对Android的文件系统结构有一定的了解。通过这些工具,我们可以获取设备的root权限、安装自定义应用,或者修改系统设置,从而进行更深层次的渗透测试。

#### 2.2.2 Metasploit框架在Android上的应用

Metasploit是一个强大的渗透测试框架,广泛用于识别漏洞和开发攻击策略。它也可以在Android上运行,但这通常需要root权限。

在Android上使用Metasploit的一个例子如下:

```bash

# 在具有root权限的Android设备上启动Metasploit

su

msfconsole

```

Metasploit的模块可以用于测试Android应用的安全性,比如利用已知的漏洞进行攻击。然而,在测试时需要注意,未经授权测试他人的设备是违法的。

#### 2.2.3 APK分析与修改工具

APK是Android应用的打包格式。分析和修改APK文件可以揭露应用的内部工作原理,帮助我们发现可能的安全漏洞。一些常见的APK分析工具包括Apktool、JADX和Dex2Jar。

```bash

# 使用Apktool对APK文件进行反编译

apktool d example.apk

# 将APK中的Dex文件转换为可读的Java代码

d2j-dex2jar classes.dex

```

通过这些工具的组合使用,我们可以深入了解应用的源代码,发现潜在的代码注入点、硬编码的敏感信息和其他安全缺陷。

### 2.3 Android漏洞扫描和攻击模拟

#### 2.3.1 常见Android漏洞分析

Android系统的安全漏洞通常是攻击者的主要目标。理解常见的漏洞,比如权限提升、数据泄露、服务

0

0