Parrot OS中Tor网络高级应用:实现真正的匿名通信

发布时间: 2024-09-29 16:26:24 阅读量: 44 订阅数: 23

xmind-8:在Linux(Parrot OS)上安装XMind8

# 1. Tor网络基础与原理

## 简介

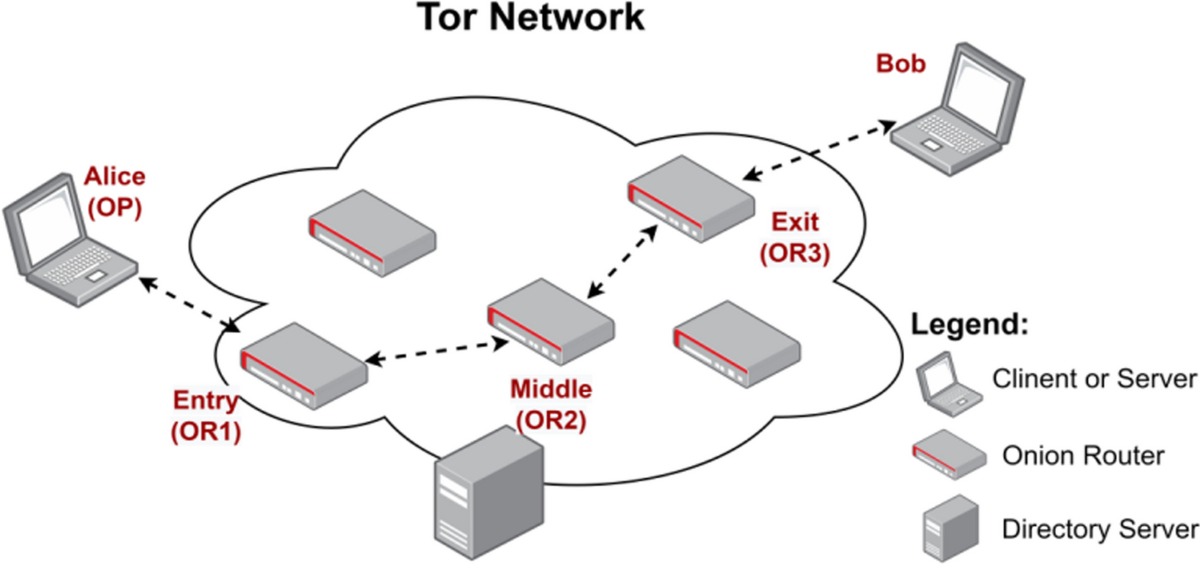

Tor网络(The Onion Router)是一个旨在实现匿名通信的分布式网络系统。它通过遍布全球的服务器网络,帮助用户在互联网中隐匿自己的身份和活动。

## 工作机制

Tor通过洋葱路由技术,利用多层加密和随机选择路径的方式,确保数据传输不被跟踪。用户首先将数据加密并传递给第一个节点(入口节点),随后数据经过多个节点转发,每个节点只能解密上一层的加密,最终到达出口节点,使得原始数据来源难以被追踪。

## 应用价值

Tor网络在保护用户隐私和数据安全方面发挥着重要作用。它被广泛应用于新闻工作者、活动家和网络隐私敏感用户,以避免政治迫害、网络监控等潜在风险。

```mermaid

flowchart LR

A[数据源] -->|加密| B[入口节点]

B --> C[中继节点1]

C --> D[中继节点2]

D --> E[中继节点3]

E -->|解密最后一层| F[出口节点]

F --> G[最终目的地]

```

通过这张流程图,我们可以更直观地理解Tor的工作原理:数据包在网络中经过多层次的加密和中继节点的转发,最终实现了隐私保护的目的。下一章我们将探讨如何在Parrot OS上安装和配置Tor网络。

# 2. Parrot OS的安装与配置

## 3.1 Tor服务的安装和配置

### 3.1.1 安装Tor

要开始使用Tor网络,首先需要在Parrot OS上安装Tor服务。Parrot OS提供了软件包管理器apt,它允许用户方便地安装、更新和管理软件包。以下是安装Tor服务的具体步骤:

1. 打开终端,更新软件包列表,以确保安装的是最新版本的Tor:

```bash

sudo apt update

```

2. 安装Tor服务:

```bash

sudo apt install tor

```

在执行上述命令后,系统会自动下载并安装Tor。安装过程可能会提示确认,输入“Y”即可继续。

### 3.1.2 配置Tor服务

安装Tor服务后,我们需要对其进行基本配置以满足个人需求。Tor服务的配置文件通常位于 `/etc/tor/torrc`。使用文本编辑器打开配置文件进行编辑:

```bash

sudo nano /etc/tor/torrc

```

在配置文件中,可以设置各种Tor选项,例如控制密码、监听端口、转发端口等。以下是一些常用配置选项的示例:

- 设置控制密码,以便管理Tor服务:

```bash

HashedControlPassword 16:9B1B5542D2B19D***D7776A03F1A54459F5

```

- 允许Tor监听本地的***.*.*.*,并设置转发端口:

```bash

SocksPort ***.*.*.*:9050

```

- 设置Tor作为服务启动,并开机自启:

```bash

SafeLogging

AutomapHostsOnResolve 1

TransPort 9040

DNSPort 9053

```

保存并关闭配置文件后,重新启动Tor服务以应用更改:

```bash

sudo systemctl restart tor

```

### 3.1.3 启动与测试Tor服务

完成安装和配置之后,需要验证Tor服务是否正确运行。可以使用以下命令检查Tor服务状态:

```bash

sudo systemctl status tor

```

如果Tor服务处于活跃状态,那么服务状态应该会显示为“active (running)”。如果服务没有运行,则需要进一步检查错误日志来定位问题:

```bash

sudo journalctl -u tor.service

```

接下来,可以通过Tor的内置测试页面来测试配置是否正确:

```bash

curl --socks5 ***.*.*.*:9050 ***

```

如果Tor正常工作,该命令将返回确认信息,表示Tor网络工作正常。

## 3.2 Tor网络的匿名浏览技巧

### 3.2.1 普通浏览和高级设置

使用Tor进行普通浏览时,只需在Tor浏览器中访问网站即可,无需特殊配置。然而,为了获得更高级别的匿名性,可以进行一些额外设置。以下是一些高级设置技巧:

- 配置Tor浏览器的隐私和安全设置,确保不保存任何浏览历史、cookies或缓存文件。

- 启用HTTPS Everywhere插件,确保所有连接都是通过HTTPS进行加密的,从而提高安全性。

- 在Tor的配置文件中,可以使用ExitNodes选项来限制Tor出口节点的地理区域,增加访问特定网站的匿名性。

```bash

ExitNodes {us},{nl}

```

### 3.2.2 防止流量泄露的措施

在使用Tor网络时,一个重要的安全考虑是如何防止流量泄露。这包括防止浏览器的WebRTC等特性意外泄露实际IP地址。可以通过安装特定的浏览器插件或修改浏览器设置来禁用这些功能。

- 安装NoScript插件,允许用户对网站的JavaScript执行进行细粒度控制。

- 确保浏览器的WebRTC设置被禁用或通过适当的插件进行管理。

此外,还应避免使用任何可以识别用户身份的账户或服务,比如登录社交媒体账户或使用电子邮件服务,因为这些行为可能会暴露用户的真实身份。

通过这些措施,用户可以显著降低流量泄露的风险,并提高Tor网络使用的匿名性。接下来,我们将探讨使用Tor提供的高级功能,如高匿名性服务和代理桥接技术。

## 3.3 Tor网络的高级应用案例

### 3.3.1 高匿名性服务的配置

Tor网络提供不同级别的匿名性服务,其中“高匿名”模式是最受欢迎的一种。在这种模式下,用户不仅可以隐藏自己的IP地址,而且可以阻止外部网络跟踪用户所访问的服务。为了使用高匿名模式,需要进行以下配置:

- 在Tor的配置文件中设置`UseBridges`选项,启用使用桥接技术来连接到Tor网络。

- 使用`ServerTransportPlugin`指令来配置特定的桥接类型和相关参数。

```bash

UseBridges 1

ServerTransportPlugin obfs4 exec /usr/bin/obfs4proxy

```

通过这些设置,用户将能够通过桥接节点连接到Tor网络,从而进一步提高匿名性。

### 3.3.2 Tor代理和桥接技术

除了普通的Tor节点外,用户还可以配置Tor代理和桥接技术来增强网络匿名性。桥接技术是指让Tor节点不被列出在公共目录中,从而为用户访问Tor网络提供一个隐藏的入口点。

- 配置Tor代理允许流量通过特定端口转发,这样可以从非Tor网络访问Tor网络。

- 通过Tor的桥接节点列表,用户可以连接到这些特殊配置的桥接节点,从而绕过封锁和审查。

```bash

BridgeRelay 1

Bridge obfs4 ***.***.***.***:123456 abcdefghijklmnop ABCDEFGHIJKLMNOP== cert=ABCDEF***abcdef

```

0

0