【加密库选择全攻略】:根据需求精通Hashlib的不同用法

发布时间: 2024-10-06 13:24:26 阅读量: 44 订阅数: 25

HElib全同态加密库

# 1. 加密库概述与选择标准

随着信息技术的发展,数据安全成为了一个不可忽视的议题。加密库作为实现数据安全保护的核心工具,起着至关重要的作用。本文将为您介绍加密库的基本概念,以及在选择加密库时需要考虑的关键标准。

## 加密库简介

加密库,也称为密码学库,是一系列密码学算法的集合,它提供了一套丰富的接口供开发者使用,从而在应用程序中实现加密、解密、签名、验证等功能。它们一般被设计成能与多种编程语言兼容的模块或包,比如Python中的`cryptography`库、Java中的`Java Cryptography Architecture (JCA)`。

## 选择加密库的标准

当选择加密库时,我们应该考虑以下标准:

1. **安全性**:库需要是经过同行评审的,拥有一个活跃的开发者社区和安全更新历史。

2. **性能**:加密和解密的速度和效率,特别是当处理大量数据时。

3. **易用性**:API的设计是否直观易用,文档是否详尽。

4. **支持**:对开发者友好的社区支持,以及错误追踪和修复的速度。

选择合适的加密库是保护数据安全的第一步,而理解它们的工作原理和如何正确使用它们则是关键。接下来的章节中,我们将深入探讨Hashlib库的工作原理,这是Python中最常用的加密库之一,并引导您了解如何在实际项目中应用它。

# 2. Hashlib的基本原理和使用场景

## 2.1 Hashlib的内部工作机制

### 2.1.1 哈希函数的工作原理

哈希函数是一种单向的数学函数,它接受任意大小的数据作为输入,并输出固定长度的哈希值。其核心特性是单向性,即从哈希值无法逆推出原始数据。这一点在数据保护和隐私安全上至关重要。哈希函数通过以下步骤实现其功能:

1. 输入数据处理:输入数据首先被分割成固定大小的块。

2. 数据压缩:每个数据块通过一系列数学运算和逻辑函数处理,这个过程通常涉及到位运算和加法。

3. 碰撞解决:为了减少不同输入产生相同输出的可能性(碰撞),哈希函数可能会引入额外的机制,如添加初始向量(IV)或使用特定的结构如Merkle–Damgård构造。

4. 输出生成:处理后的数据块合并成最终的哈希值。

哈希函数设计要求其输出具有以下特性:

- **确定性**:相同的输入产生相同的输出。

- **高效性**:对输入数据的处理要快速。

- **抗碰撞性**:寻找两个不同输入具有相同哈希值的情况在计算上是不可行的。

- **抗预映像性**:从哈希值找到原始输入在计算上是不可行的。

- **不可逆性**:无法从哈希值推断出任何关于原始数据的信息。

### 2.1.2 哈希算法的安全性考量

哈希算法的安全性是根据其抗碰撞和抗预映像性来衡量的,这两个属性保证了哈希函数在密码学上的安全性。随着计算能力的提高,某些曾经被认为是安全的哈希算法,比如MD5和SHA-1,被发现存在安全隐患。

在设计或选择哈希算法时,需要考虑以下安全性因素:

- **强度**:算法抵御密码分析攻击的能力。

- **长度**:输出的哈希值长度越长,其安全性越高。

- **更新**:随着计算能力的提升,需要定期更新算法,以防止碰撞攻击。

- **标准**:使用广泛认可和验证的标准算法,如NIST的推荐算法。

为了提高安全性,现代加密库如Hashlib提供了多种哈希算法供选择,包括SHA-2和SHA-3系列算法,这些算法在目前的计算能力下具有较高的安全性。

## 2.2 Hashlib的常见用法

### 2.2.1 数据完整性验证

数据完整性验证是哈希函数最常见的应用之一。通过哈希值,可以快速检测文件或数据是否在传输过程中被篡改。其过程通常包括以下步骤:

1. 对原始数据计算哈希值。

2. 将数据和哈希值一同传输或存储。

3. 在接收端,对接收到的数据重新计算哈希值。

4. 将新计算的哈希值与之前存储或传输的哈希值进行比对。

5. 如果哈希值相同,则数据未被篡改,否则数据完整性受到损害。

这种方法广泛应用于文件下载完整性校验、网络数据传输以及在分布式系统中同步数据时确保数据的一致性。

### 2.2.2 密码存储与验证

在密码学中,存储和验证密码通常需要使用哈希函数。这种应用中,密码不应以明文形式存储,而是存储其哈希值。密码验证过程涉及以下步骤:

1. 用户输入密码。

2. 系统对输入的密码计算哈希值。

3. 系统将计算出的哈希值与存储的哈希值进行比对。

4. 如果两者相同,用户输入的密码验证成功。

为了增强安全性,现代系统通常使用“加盐”技术,即在密码的哈希值计算过程中加入随机数据(盐),这样即使相同密码也会产生不同的哈希值。

### 2.2.3 数字签名中的应用

数字签名是基于公钥加密技术的安全性保证手段。它允许签署者证明其对文档或消息的“签名”,并且可以被验证者验证。数字签名的生成和验证过程中,哈希函数扮演了关键角色:

1. 签署者使用私钥和哈希函数对消息或文档生成签名。

2. 签名连同原始消息一起发送给验证者。

3. 验证者使用相同的哈希函数处理原始消息。

4. 验证者使用签署者的公钥对签名进行解密,得到哈希值。

5. 验证者将解密得到的哈希值与自己处理消息得到的哈希值进行比对。

6. 如果两者相同,则签名验证成功,消息或文档未被篡改。

这一过程允许签署者用私钥加密信息,而任何人都可以用相应的公钥来验证信息的来源和完整性,但无法伪造签名。

## 2.3 Hashlib的性能比较

### 2.3.1 不同算法的性能对比

不同的哈希算法在性能上有所差异,主要体现在处理速度、输出长度、抗碰撞能力等方面。下面对几个常用的哈希算法进行对比分析:

- **MD5**:由于其较短的输出长度和已被发现的弱点,MD5已不再推荐用于安全性要求高的场合,但它的处理速度仍然较快。

- **SHA-1**:相比MD5,SHA-1提供了更长的输出长度,但同样因为安全问题,不建议用于新的应用。

- **SHA-256**:属于SHA-2系列,它提供了更长的输出长度和更强的安全性保障,但在处理大数据时,其速度不如MD5和SHA-1。

- **SHA-3**:这是最新的哈希函数标准,它采用了全新的设计方法,提供了更高的安全性以及对现有硬件更友好的性能表现。

### 2.3.2 针对不同数据量的性能考量

在选择哈希算法时,数据量是一个重要的考量因素。小数据通常需要快速的哈希函数,如MD5或SHA-1,尽管它们的安全性不如新的算法。大数据则更依赖于哈希算法的安全性,因此倾向于选择SHA-256或更安全的算法,例如SHA-3系列。

在处理大量数据时,性能考量包括:

- **并行处理能力**:一些哈希算法设计时考虑了并行化处理,能够更有效地利用现代多核处理器的计算能力。

- **内存使用**:对于大数据集,内存使用是一个考虑因素。内存效率高的算法能够减少内存分配的开销,提高性能。

- **速度**:在保证安全的前提下,算法的速度仍然是重要的指标。

在实际应用中,选择合适的哈希算法需要根据实际的数据量和安全需求综合考虑。例如,对于需要处理大量数据的应用,应优先考虑SHA-256或SHA-3,而对于对性能要求极高的场景,MD5仍然可能是一个备选的算法。

# 3. 深入探索Hashlib各种算法

## 3.1 常用哈希算法解析

### 3.1.1 MD5算法的特性与应用

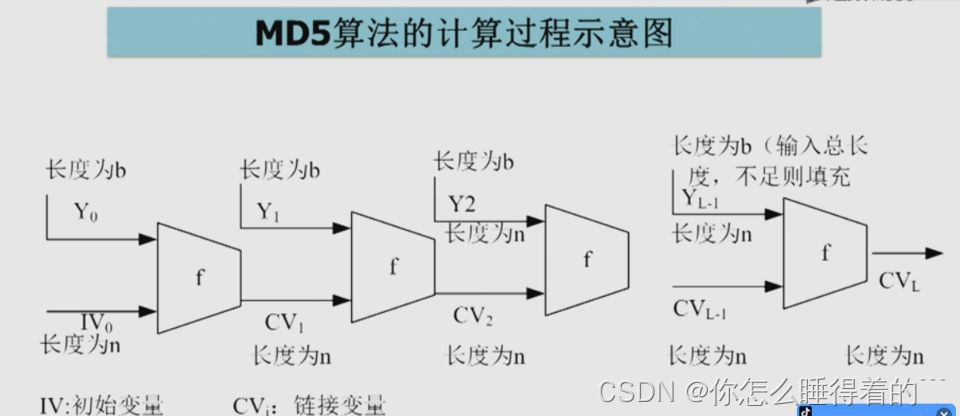

MD5(Message Digest Algorithm 5)是广泛使用的一个哈希函数,它能够将任意长度的数据转换成固定长度(128位,即16字节)的摘要信息。MD5算法在早期用于数据完整性校验和安全性验证,但随着计算能力的提高和攻击技术的发展,MD5已被证明不安全,因此现在不推荐用于安全敏感的应用中。

MD5算法通过多次迭代处理数据块,每轮处理使用不同的非线性函数,最终输出一个128位的哈希值。虽然它的速度快,计算简便,但存在较高的碰撞风险,这意味着不同的输入可能产生相同的输出。

```python

import hashlib

# 示例代码:使用MD5算法

md5_hash = hashlib.md5(b"Hello World")

print(md5_hash.hexdigest())

```

在上述示例中,首先导入了Python标准库中的`hashlib`模块。随后,创建了一个MD5哈希对象,并通过`hexdigest()`方法输出了对应输入数据的哈希值。

### 3.1.2 SHA系列算法的选择与应用

安全哈希算法(SHA)是一系列哈希函数,被广泛用于确保数据的完整性和安全性。其中,SHA-1、SHA-256和SHA-512是较为常见的几种。SHA-1尽管比MD5更安全,但其也已被发现存在安全漏洞,因此在需要较高安全性的场合中不建议使用。SHA-256属于SHA-2家族,它提供了256位的哈希值,是目前广泛认可的、在许多安全协议中推荐使用的哈希算法。而SHA-512提供了一个更长的哈希值,适合对安全性要求更高的场合。

```python

# 示例代码:使用SHA-256算法

sha256_hash = hashlib.sha256(b"Hello World")

print(sha256_hash.hexdigest())

```

在这段示例代码中,我们使用了`hashlib`模块中的`sha256()`函数来生成输入

0

0