【散列碰撞防御】:Hashlib在安全应用中的高级技术

发布时间: 2024-10-06 13:29:12 阅读量: 40 订阅数: 43

数据加密技术在计算机网络安全防范中的应用探究.pdf

# 1. 散列函数与散列碰撞概述

散列函数是计算机科学中的基础概念,它通过数学运算将任意长度的输入数据转换为固定长度的输出,该输出通常称为散列值或消息摘要。散列函数在数据结构、数据库索引、密码学等领域扮演着至关重要的角色。然而,散列碰撞是散列函数应用中不可避免的问题,指的是两个不同输入产生相同散列值的现象。散列碰撞的存在对系统的安全性提出了挑战,特别是当散列函数应用于密码学领域时,攻击者可能会利用碰撞对系统进行破坏。因此,理解和处理散列碰撞对确保信息安全具有重要的实践意义。

# 2. 散列算法基础与安全性分析

### 2.1 散列函数的工作原理

#### 2.1.1 消息摘要的概念

散列函数,也称为哈希函数,是一种将任意长度的输入(又称为“预映像”)通过数学运算转换为固定长度输出的算法,该输出就是通常意义上的哈希值,也称为消息摘要。消息摘要的概念至关重要,因为它在数据完整性验证、密码学等领域中有着广泛的应用。例如,在传输文件之前,我们可以先计算出文件的哈希值,接收方收到文件后再次计算哈希值,并与原始哈希值进行比较,以确保文件在传输过程中未被篡改。

```python

import hashlib

def calculate_hash(input_data):

# 创建一个hashlib的新实例

hash_object = hashlib.sha256()

# 更新实例以包含输入数据的哈希值

hash_object.update(input_data.encode())

# 返回十六进制格式的哈希值

return hash_object.hexdigest()

original_data = "This is a sample data for hashing."

original_hash = calculate_hash(original_data)

print(f"Original Hash: {original_hash}")

```

在上述Python代码中,我们使用了SHA-256散列算法来生成数据的哈希值。哈希函数的目的是确保原始数据的微小变化都会导致哈希值的巨大变化,这称为“雪崩效应”。

#### 2.1.2 散列算法的特性

一个理想的散列函数应具备以下基本特性:

- 确定性:相同的输入总会产生相同的输出。

- 高效性:算法能快速地计算出哈希值。

- 单向性:从哈希值几乎不可能反推出原始数据。

- 抗碰撞性:找到两个不同的输入,使得它们的哈希值相同,应该极其困难。

在实际应用中,这些特性确保了散列函数的安全性和可靠性。然而,现实中不存在绝对完美的散列函数,特别是当考虑到散列碰撞的问题时。

### 2.2 散列碰撞的类型及影响

#### 2.2.1 第一类碰撞与第二类碰撞的区别

散列碰撞指的是两个不同的输入产生相同的输出哈希值。根据不同的定义和发生条件,散列碰撞主要分为两类:

- 第一类碰撞(Type I Collision):已知两个不同的输入,它们具有相同的哈希值。这类碰撞通常难以寻找,但如果找到,其对安全性的威胁是直接的。

- 第二类碰撞(Type II Collision):需要找到任意两个不同的输入值,使得它们产生相同的哈希值。这种类型的碰撞更难找到,但攻击者通常不关心具体是哪两个输入。

#### 2.2.2 碰撞对安全应用的潜在威胁

散列碰撞会对使用散列函数的安全应用构成潜在威胁。如果攻击者能够制造碰撞,那么他们就可能进行各种安全攻击:

- 在密码系统中,攻击者可以通过找到哈希值相同的密码来替换用户的密码。

- 在数字签名中,攻击者可以生成签名的碰撞,使得一个消息看起来像是另一个消息的签名。

- 在安全存储中,攻击者可以通过碰撞来伪造数据。

### 2.3 常见散列算法的安全性比较

#### 2.3.1 MD5与SHA-1的弱点分析

MD5和SHA-1曾是最常用的散列算法,但现在被认为不安全。MD5早在2004年就被成功地攻击,而SHA-1则在2017年被美国国家安全局(NSA)宣布不再安全。两者的主要弱点在于它们都容易受到碰撞攻击。

以MD5为例,2008年时研究人员通过设计特定的碰撞攻击,成功生成了具有相同MD5哈希值的两组不同数据。这种攻击揭示了MD5算法在现实世界中的脆弱性。

```text

Colliding MD5 Example:

Content A: 74ed8082e401b2e0f148b2b9b98d9c0d

Content B: 74ed8082e401b2e0f148b2b9b98d9c0d

Both have the same MD5: d8578edf8458ce06fbc5bb77a5897ed8

Despite the MD5 hash being identical, the actual content of A and B is different, thus demonstrating a collision.

```

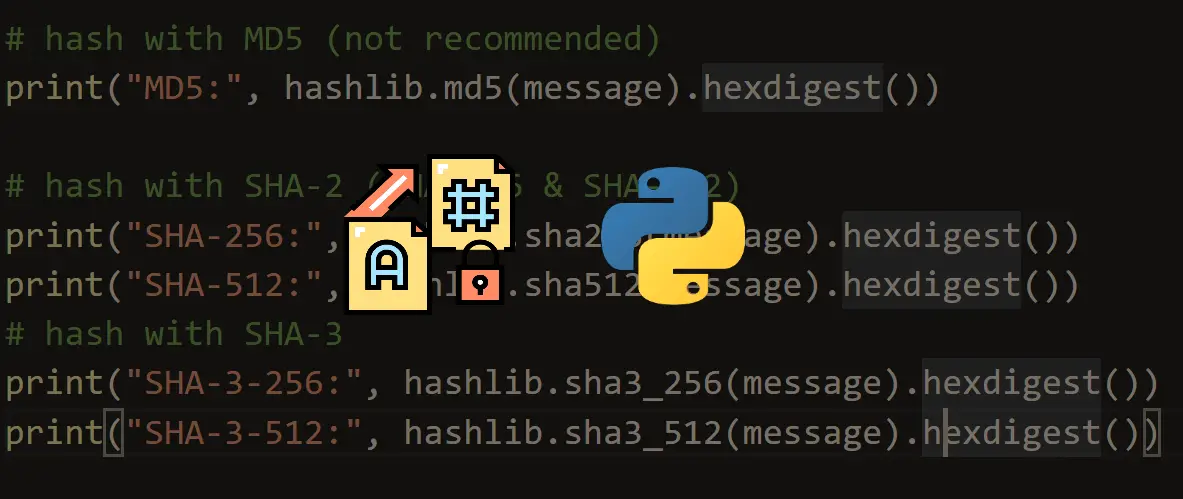

#### 2.3.2 SHA-2和SHA-3的增强机制

SHA-2(包括SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224, 和 SHA-512/256)和SHA-3系列算法,是现在推荐使用的散列函数,它们针对已知的弱点进行了增强。

SHA-2算法有更长的输出长度和更复杂的内部结构,使得寻找碰撞更加困难。SHA-3算法则通过不同的数学结构来提供额外的安全性。例如,SHA-3采用了所谓的"海绵结构",这允许它在安全性上有更好的表现,尤其是在抗碰撞性方面。

```python

import hashlib

def calculate_sha256(data):

return hashlib.sha256(data.encode()).hexdigest()

def calculate_sha3_256(data):

return hashlib.sha3_256(data.encode()).hexdigest()

data = "This is a test string for hashing."

print("SHA-256 Hash:", calculate_sha256(data))

print("SHA3-256 Hash:", calculate_sha3_256(data))

```

以上代码演示了如何使用SHA-256和SHA3-256算法来计算相同输入数据的哈希值。可以看到,即使输入相同,两种算法产生的是不同的哈希值,这显示了它们的独立性。

## 结语

本章节深入探讨了散列算法的基础知识和安全性分析,为理解散列函数的内在工作原理以及面临的挑战提供了扎实的理论基础。这些内容为接下来深入探讨散列碰撞攻击的防护策略和Hashlib在Python中的高级应用奠定了坚实的基础。

# 3. 散列碰撞攻击的防护策略

随着信息系统的广泛部署和网络应用的迅速发展,散列碰撞攻击已经成为安全领域的一大威胁。本章将探讨防护策略的理论基础、增强散列算法的实践方法,以及在安全应用中的最佳实践案例,旨在提供全面的防御视角和实用的安全指导。

## 3.1 防御措施的理论基础

### 3.1.1 密码学中的安全性原则

安全性是密码学的核心追求。它涉及几个关键的原则,包括复杂性、不可逆性和唯一性。复杂性确保了即使攻击者获得散列值,也无法轻易推算出原始数据。不可逆性意味着算法处理数据后不能从结果回溯到原始数据。唯一性则要求每一个输入数据产生不同的散列值,减少碰撞的概率。

为了实现这些原则,密码学中广泛采用了各种数学结构和技术,如单向哈希函数、对称密钥加密和非对称密钥加密等。这些技术通过增加攻击者的计算难度来提升系统的安全性。

### 3.1.2 防护策略的分类与框架

从理论到实践,散列碰撞的防护策略可以分为多个层次,每个层次都有其特定的应用场景和技术要求。基本的分类包括:

1. **算法层面的防护**:选择和使用已经过严格安全验证的散列算法,避免使用有已知弱点的算法。

2. **系统层面的防护**:在系统设计时采用安全编码实践,如使用盐值(salt)来避免彩虹表攻击。

3. **网络层面的防护**:通过网络监控和异常检测技术,及时发现和响应散列碰撞攻击。

4. **组织层面的防护**:建立安全政策和培训员工,提升整个组织对散列碰撞的认识和应对能力。

## 3.2 增强散列算法的实践方法

### 3.2.1 算法的组合使用

为了提高系统的安全性,可以采用多种散列算法的组合,这种方法被称为多散列(multi-hash)。通过同时使用MD5、SHA-1和SHA-256等多种算法,可以大幅增加破解难度,因为攻击者需要同时找到能

0

0