CSRF防护实战:Java Web中的Servlet安全解决方案

发布时间: 2024-12-10 03:49:05 阅读量: 13 订阅数: 13

learning-spring:学习春天

# 1. CSRF攻击概述与防护需求

## 1.1 CSRF攻击简介

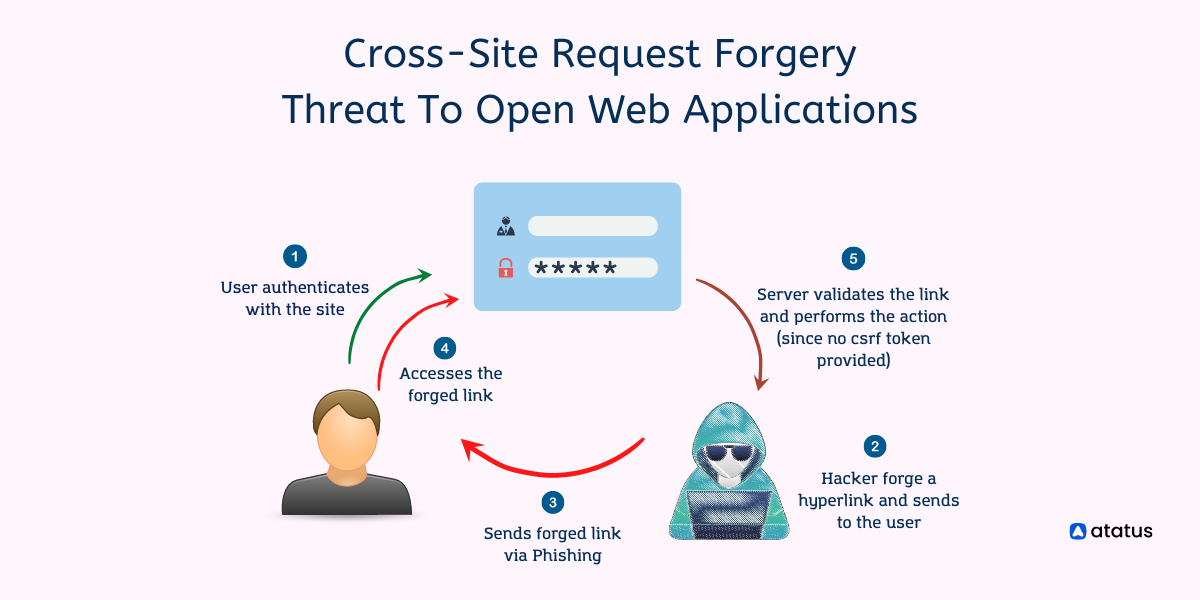

跨站请求伪造(CSRF)是一种常见的网络安全漏洞,允许攻击者诱导用户执行非预期操作,例如在用户已经通过身份验证的Web应用程序中执行恶意操作。CSRF攻击利用的是用户对Web应用的信任,而不是用户的权限。攻击者通过诱导用户点击恶意链接或在用户不知情的情况下提交表单来发起攻击。

## 1.2 CSRF攻击的危害

CSRF攻击的危害包括但不限于:无意中修改或删除数据、发送未经授权的消息或邮件、授权资金转移、或者滥用用户权限等。这些活动可以对个人隐私和企业资产造成严重威胁,因此必须予以重视。

## 1.3 防护需求的必要性

为了保护Web应用不受CSRF攻击的影响,开发团队必须了解并实现有效的防护措施。这包括对Web应用的用户界面和后端逻辑进行细致的安全审查,以及确保用户数据的安全性和完整性。在接下来的章节中,我们将深入了解如何在Java Web应用中实施CSRF防护机制。

# 2. Java Web安全基础知识

### 2.1 Servlet基础

#### 2.1.1 Servlet生命周期

Servlet是Java Web应用中用于处理客户端请求和生成响应的核心组件。理解其生命周期是掌握Java Web安全的基础。Servlet生命周期包含三个主要阶段:加载与实例化、初始化、请求处理以及销毁。

1. **加载与实例化**:当Servlet容器(例如Tomcat)启动时,它会查找`web.xml`文件或使用注解来确定哪些Servlet需要加载。容器会加载Servlet类,然后实例化Servlet对象。

2. **初始化**:随后,容器调用Servlet的`init`方法来执行初始化。初始化过程中,可以对Servlet进行配置,比如设置初始参数。一旦`init`方法执行完毕,Servlet即准备好接收请求。

3. **请求处理**:Servlet容器将客户端请求转发给相应的Servlet,调用其`service`方法。该方法会根据HTTP请求类型(GET、POST、PUT、DELETE等)调用对应的服务方法(如`doGet`、`doPost`)。

4. **销毁**:当Web应用停止或重新部署时,容器会调用Servlet的`destroy`方法,该方法通常用于执行一些清理工作,如关闭数据库连接,释放资源等。

#### 2.1.2 Servlet与HTTP协议

理解和利用HTTP协议特性对于编写安全的Servlet至关重要。HTTP是无状态的协议,这意味着每个请求都是独立的,服务器不会保存之前请求的状态信息。这是CSRF攻击能够得逞的原因之一。

- **请求与响应**:HTTP协议包含请求和响应两个部分。客户端发起请求,服务器返回响应。每个请求都有一个请求行(包含HTTP方法、URI和HTTP版本)和若干请求头。响应同样有响应行、响应头和响应体。

- **会话管理**:虽然HTTP无状态,但Web应用通常需要跟踪用户的会话状态。为此,Servlet API提供了`HttpSession`接口。开发者可以利用它来存储用户会话信息,如登录凭证、购物车内容等。然而,会话管理不当,比如使用易猜测或泄露的会话标识符,可能会导致会话固定或劫持攻击。

- **状态码和重定向**:了解HTTP状态码对于编写正确的Servlet也很重要。例如,`302 Found`状态码通常用于临时重定向,而`301 Moved Permanently`用于永久重定向。开发者必须正确使用状态码以确保浏览器和客户端程序正确理解响应。

### 2.2 Java Web安全威胁

#### 2.2.1 常见的Web安全漏洞

Java Web应用在设计和实现过程中,易受多种安全威胁攻击,这些威胁包括但不限于:

- **SQL注入**:通过用户输入构造恶意SQL查询,攻击者能非法获取、修改或删除数据库中的数据。

- **跨站脚本攻击(XSS)**:注入恶意脚本到网页中,当其他用户浏览网页时,脚本被执行,可窃取cookie、会话令牌等敏感信息。

- **文件包含**:攻击者通过包含本地或远程文件的漏洞执行恶意代码,通常由于不安全的代码习惯或配置错误。

- **缓冲区溢出**:当处理用户输入时,如果未能正确控制数据的大小,可能导致缓冲区溢出,进而执行任意代码。

- **目录遍历**:攻击者利用漏洞访问服务器上不应公开的目录和文件。

#### 2.2.2 CSRF攻击原理与危害

CSRF(Cross-Site Request Forgery)攻击,即跨站请求伪造,是一种常见的Web安全漏洞。在CSRF攻击中,攻击者诱导用户在已认证状态下执行非本意的操作,如修改个人资料、转账或删除数据等。

CSRF攻击的原理包括以下步骤:

1. **用户认证**:用户登录到Web应用,获得会话令牌(如cookie)。

2. **诱导操作**:攻击者通过网站、电子邮件或其他媒介诱使用户点击一个链接或打开一个恶意网页。

3. **发送请求**:在用户不知情的情况下,恶意网页会自动向Web应用发起请求。由于用户已认证,其会话令牌被Web应用信任。

4. **执行操作**:Web应用处理请求并执行操作,比如修改用户设置、转账等。

CSRF攻击的危害包括:

- **数据泄露**:用户可能无意中修改了重要设置或泄露了敏感信息。

- **恶意操作**:攻击者可以利用此漏洞执行恶意操作,例如将钱从受害者账户转出。

- **声誉损害**:CSRF攻击可能导致用户对Web应用的安全性失去信心。

### 2.3 安全的Web应用开发原则

#### 2.3.1 输入验证与编码

为了防止注入类型的攻击,包括SQL注入和XSS,开发者必须进行严格的输入验证和适当的编码处理。

- **输入验证**:所有从外部(用户输入、HTTP请求参数等)来的数据都应当被验证。验证过程应确保数据符合预期的格式,范围和类型。这可以防止恶意数据被注入系统。

- **编码输出**:当输出用户输入到浏览器时,开发者需要对数据进行编码,以避免XSS攻击。例如,在HTML中,使用`<`和`>`应该转换为`<`和`>`。

#### 2.3.2 安全的会话管理

会话管理是Web应用安全的关键部分,以下是一些重要的安全实践:

- **使用HTTPS**:保护会话ID不被中间人攻击窃取。

- **限制会话生命周期**:设置较短的有效期和使用会话失效机制。

- **会话固定攻击防御**:在用户登录后更改会话ID,确保不使用用户代理的原始会话ID。

- **使用HttpOnly cookie**:设置cookie的HttpOnly属性可以防止JavaScript访问cookie,从而降低XSS的风险。

通过遵循这些基础安全原则,开发者可以构建出更安全的Java Web应用,减少遭受CSRF及其他安全威胁的风险。

# 3. ```markdown

# 第三章:Servlet中的CSRF防护机制

## 3.1 同步令牌机制

### 3.1.1 同步令牌的工作原理

同步令牌机制是通过在服务端维护一个令牌,并将其与用户的会话状态关联起来,然后将这个令牌作为请求的一部分发送给客户端。每次用户发起请求时,都需要将令牌回传到服务器进行验证,服务器通过比对令牌的值确保请求是合法的。由于CSRF攻击者无法获知这个令牌的值,因此无法构造合法请求。

### 3.1.2 实现同步令牌的Servlet代码示例

```java

// 示例代

0

0