Java代码安全审计:发现潜在漏洞,提升代码安全性

发布时间: 2024-07-22 11:26:04 阅读量: 56 订阅数: 44

Java 代码安全漏洞检测

# 1. Java代码安全审计概述**

Java代码安全审计是系统地检查Java代码以识别潜在漏洞的过程。其目的是提高代码的安全性,防止攻击者利用漏洞危害系统。

代码安全审计涉及静态和动态分析技术。静态分析在不执行代码的情况下检查源代码,而动态分析在运行时检查代码。手动代码审计也发挥着重要作用,由经验丰富的审计员人工审查代码。

通过代码安全审计,可以发现常见的漏洞,如输入验证漏洞、权限控制漏洞和SQL注入漏洞。这些漏洞可能导致数据泄露、系统破坏或未经授权的访问。

# 2. Java代码安全审计技术

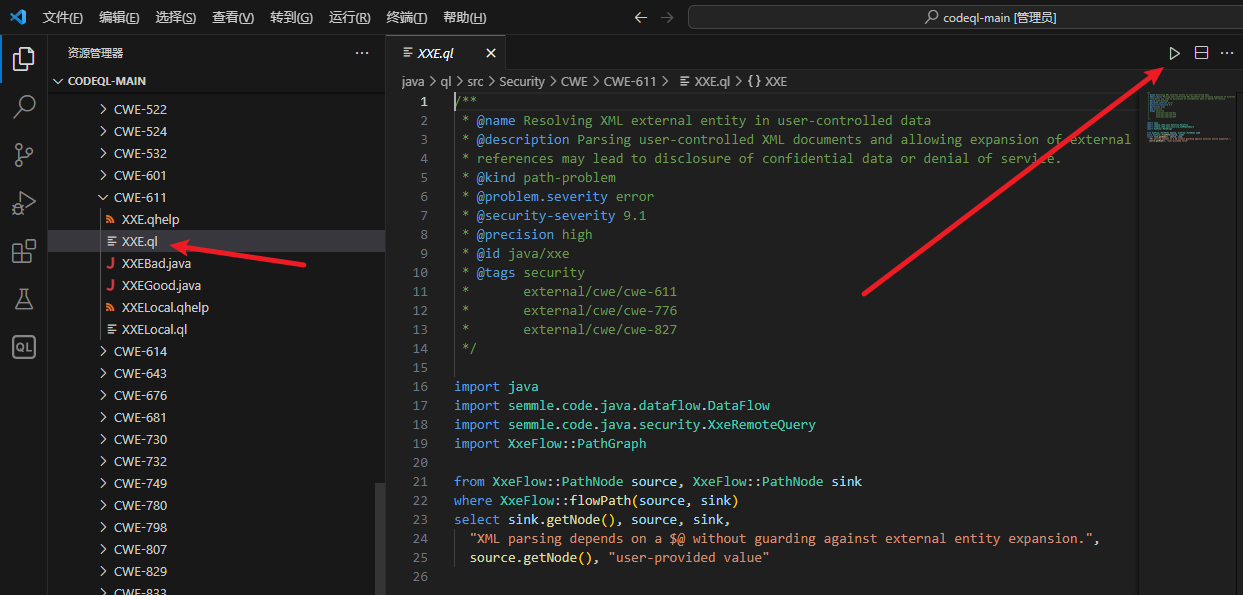

### 2.1 静态代码分析

#### 2.1.1 原理和工具

静态代码分析是一种代码审计技术,它在代码执行之前对源代码进行检查,以识别潜在的漏洞和缺陷。它通过解析代码结构、数据流和控制流来检测违反安全规则的情况。

常见的静态代码分析工具包括:

- SonarQube

- Checkmarx

- Fortify SCA

#### 2.1.2 常见漏洞检测规则

静态代码分析工具使用预定义的规则集来检测常见的安全漏洞,例如:

- 输入验证不足:检查用户输入是否经过适当验证,以防止注入攻击。

- 权限控制不当:识别未经授权的访问或修改敏感数据的代码。

- SQL注入:检测将用户输入直接嵌入SQL查询的代码,这可能导致数据库操纵。

### 2.2 动态代码分析

#### 2.2.1 原理和工具

动态代码分析是一种代码审计技术,它在代码执行期间对运行时行为进行检查。它通过在代码中注入探针或使用调试器来监视变量值、函数调用和异常处理。

常见的动态代码分析工具包括:

- OWASP ZAP

- Burp Suite

- AppScan

#### 2.2.2 常见漏洞检测技术

动态代码分析工具使用各种技术来检测安全漏洞,例如:

- 模糊测试:生成随机输入并将其传递给应用程序,以发现意外行为或崩溃。

- 渗透测试:模拟攻击者的行为,以尝试绕过安全控制并访问敏感数据。

- 缓冲区溢出检测:监视内存缓冲区的使用情况,以识别潜在的溢出攻击。

### 2.3 手动代码审计

#### 2.3.1 审计流程和方法

手动代码审计是一种由人类专家进行的代码审计方法。它涉及仔细审查代码,并应用安全原则和最佳实践来识别漏洞。

手动代码审计通常遵循以下流程:

1. **计划:**确定审计范围、目标和资源。

2. **准备:**收集代码、文档和相关信息。

3. **审查:**逐行审查代码,寻找违反安全规则的情况。

4. **报告:**记录发现的漏洞并提出补救措施。

#### 2.3.2 常见漏洞类型和检查点

手动代码审计的重点是识别常见的安全漏洞,例如:

- 输入验证不足:检查用户输入是否经过适当验证,以防止注入攻击。

- 权限控制不当:识别未经授权的访问或修改敏感数据的代码。

- SQL注入:检测将用户输入直接嵌入SQL查询的代码,这可能导致数据库操纵。

- 缓冲区溢出:审查内存缓冲区的使用情况,以识别潜在的溢出攻击。

- 越界访问:检查数组和集合是否正确索引,以防止越界访问。

# 3. Java代码安全审计实践

### 3.1 常见的Java安全漏洞

**3.1.1 输入验证漏洞**

输入验证漏洞是指应用程序未能对用户输入进行充分验证,导致攻击者可以输入恶意数据,从而绕过应用程序的安全性检查。常见的输入验证漏洞包括:

- **跨站脚本攻击(XSS):**攻击者通过注入恶意JavaScript代码到应用程序中,从而控制受害者的浏览器。

- **SQL注入:**攻击者通过注入恶意SQL语句到应用程序中,从而访问或修改数据库。

- **命令注入:**攻击者通过注入恶意操作系统命令到应用程序中,从而执行任意命令。

**3.1.2 权限控制漏洞**

权限控制漏洞是指应用程序未能正确控制对资源的访问,导致攻击者可以访问或修改未经授权的数据或功能。常见的权限控制漏洞包括:

- **垂直权限提升:**攻击者利用应用程序中的漏洞,提升其权限级别,从而访问更高权限的资源。

- **水平权限提升:**攻击者利用应用程序中的漏洞,扩大其权限范围,从而访问其他用户的数据或功能。

- **身份欺骗:**攻击者利用应用程序中的漏洞,伪装成其他用户,从而访问或修改未经授权的数据或功能。

**3.1.3 SQL注入漏洞**

SQL注入漏洞是一种常见的输入验证漏洞,攻击者通过注入恶意SQL语句到应用程序中,从而访问或修改数据库。攻击者可以通过以下步骤进行SQL注入:

1. 找到应用程序中接受用户输入的点。

2. 注入恶意SQL语句,例如:`' OR '1'='1`。

3. 利用注入的SQL语句绕过应用程序的安全性检查,访问或修改数据库。

```java

String query = "SELECT * FROM users WHERE username='" + username + "'";

```

上述代码中,`username`变量没有经过适当的验证,攻击者可以通过注入恶意SQL语句,例如:`' OR '1'='1`,绕过应用程序的安全性检查,访问所有用户数据。

### 3.2 Java代码安全审计工具和平台

**3.2.1 SonarQube**

SonarQube是一个开源的代码质量和安全审计平台,它可以帮助开发人员识别和修复代码中的漏洞和安全问题。SonarQube提供了以下功能:

- **静态代码分析:**SonarQube可以

0

0