【Python密码安全指南】:破解常见密码错误,守护您的数据安全

发布时间: 2024-06-19 05:59:34 阅读量: 99 订阅数: 40

使用python加密自己的密码

# 1. 密码安全概述**

密码安全是信息安全领域至关重要的一环,它保护着我们的在线账户、个人信息和敏感数据。密码作为访问控制机制,是保障网络系统和应用程序安全的第一道防线。然而,密码安全面临着各种威胁和挑战,包括弱密码、密码泄露和攻击方式。因此,了解密码安全概述对于保护我们的数字资产至关重要。

# 2. 密码错误的类型和危害

密码错误是导致密码安全漏洞的主要原因之一。这些错误不仅会削弱密码的强度,还会增加密码泄露和攻击的风险。本章节将详细介绍常见的密码错误类型及其潜在危害。

### 2.1 弱密码和常见错误

**2.1.1 短密码和简单密码**

短密码和简单密码是常见的密码错误。短密码容易被暴力破解,而简单密码则容易被猜测。例如,"123456"、"password" 和 "qwerty" 等密码都非常弱,很容易被破解。

**2.1.2 可预测的密码和个人信息**

可预测的密码和个人信息也是弱密码的常见形式。可预测的密码包括生日、宠物名字、地址或电话号码等容易被猜测的信息。个人信息也不适合用作密码,因为它们很容易从社交媒体或其他公开来源获得。

### 2.2 密码泄露和攻击方式

密码泄露和攻击方式是导致密码安全漏洞的另一个主要原因。这些攻击方式利用了密码错误的弱点,从而窃取或破解密码。

**2.2.1 密码猜测和暴力破解**

密码猜测和暴力破解是常见的密码攻击方式。密码猜测涉及尝试猜测用户密码,而暴力破解则涉及系统地尝试所有可能的密码组合。对于弱密码,这些攻击方式很容易成功。

**2.2.2 钓鱼攻击和社会工程**

钓鱼攻击和社会工程是窃取密码的另一种常见方式。钓鱼攻击涉及发送虚假电子邮件或短信,诱骗用户点击链接或输入个人信息,包括密码。社会工程则涉及通过欺骗或操纵手段获取密码。

**2.2.3 恶意软件和键盘记录器**

恶意软件和键盘记录器是窃取密码的恶意软件类型。恶意软件可以感染用户的设备并记录他们的击键,包括密码。键盘记录器则专门用于记录用户的击键,从而窃取密码。

### 2.2.4 密码泄露的危害

密码泄露的危害是巨大的。它可能导致以下后果:

- **身份盗窃:**攻击者可以使用被盗密码访问用户的在线账户,窃取个人信息、财务信息或进行欺诈活动。

- **账户接管:**攻击者可以使用被盗密码接管用户的在线账户,更改密码、发送消息或进行其他恶意活动。

- **数据泄露:**如果攻击者窃取了用户的密码,他们可能还可以访问用户的敏感数据,例如财务信息、医疗记录或商业机密。

- **声誉损害:**密码泄露可能会损害用户的声誉,特别是如果攻击者使用被盗密码进行非法或不道德的活动。

# 3. 密码安全最佳实践

### 3.1 创建强密码

#### 3.1.1 长度、复杂性和随机性

强密码应满足以下标准:

* **长度:**至少 12 个字符,理想情况下超过 16 个字符。

* **复杂性:**包含大写字母、小写字母、数字和特殊字符(例如,!@#$%^&*)。

* **随机性:**不可预测,避免使用个人信息或常见单词。

**代码块:**

```python

def check_password_strength(password):

"""

检查密码强度。

参数:

password(str):要检查的密码。

返回:

int:密码强度的分数(0-10)。

"""

score = 0

# 检查长度

if len(password) >= 12:

score += 1

if len(password) >= 16:

score += 1

# 检查复杂性

if any(char.isupper() for char in password):

score += 1

if any(char.islower() for char in password):

score += 1

if any(char.isdigit() for char in password):

score += 1

if any(char in "!@#$%^&*" for char in password):

score += 1

# 检查随机性

if not any(char in password for char in "abcdefghijklmnopqrstuvwxyz"):

score += 1

if not any(char in password for char in "ABCDEFGHIJKLMNOPQRSTUVWXYZ"):

score += 1

if not any(char in password for char in "0123456789"):

score += 1

if not any(char in "!@#$%^&*" for char in password):

score += 1

return score

```

**逻辑分析:**

该函数逐个字符检查密码,并根据长度、复杂性和随机性为其打分。每个条件满足时,分数增加 1。最后,函数返回密码强度的总分。

#### 3.1.2 使用特殊字符和符号

特殊字符和符号可以增强密码的复杂性,使其更难破解。一些常见的特殊字符包括:

* !

* @

* #

* $

* %

* ^

* &

* *

### 3.2 妥善管理密码

#### 3.2.1 使用密码管理器

密码管理器是一种软件或应用程序,用于安全地存储和管理密码。它可以生成强密码、自动填充登录信息并防止网络钓鱼攻击。

**表格:**

| 密码管理器 | 特点 |

|---|---|

| LastPass | 提供跨平台支持、多因素认证和密码共享功能 |

| 1Password | 具有强大的安全功能、用户界面友好和离线访问功能 |

| Bitwarden | 开源、免费且具有跨平台兼容性和云同步功能 |

#### 3.2.2 定期更改密码

定期更改密码可以降低密码泄露的风险。建议每 3-6 个月更改一次密码。

**代码块:**

```python

def change_password(username, old_password, new_password):

"""

更改密码。

参数:

username(str):用户名。

old_password(str):旧密码。

new_password(str):新密码。

返回:

bool:如果密码更改成功,则返回 True,否则返回 False。

"""

# 验证旧密码

if not check_password(username, old_password):

return False

# 检查新密码强度

if check_password_strength(new_password) < 8:

return False

# 更新密码

# ...(此处省略实际的密码更新代码)

return True

```

**逻辑分析:**

该函数首先验证旧密码是否正确,然后检查新密码的强度。如果新密码足够强,则更新密码并返回 True。否则,返回 False。

#### 3.2.3 避免在多个账户使用相同密码

在多个账户使用相同密码会增加密码泄露的风险。如果一个账户的密码被泄露,则攻击者可以访问所有使用该密码的其他账户。

# 4. 密码安全技术**

密码安全技术是保护密码免受未经授权访问的关键。本章将探讨密码哈希和加密、多因素认证等技术,以增强密码安全性。

**4.1 密码哈希和加密**

密码哈希和加密是保护密码免遭泄露和攻击的两种关键技术。

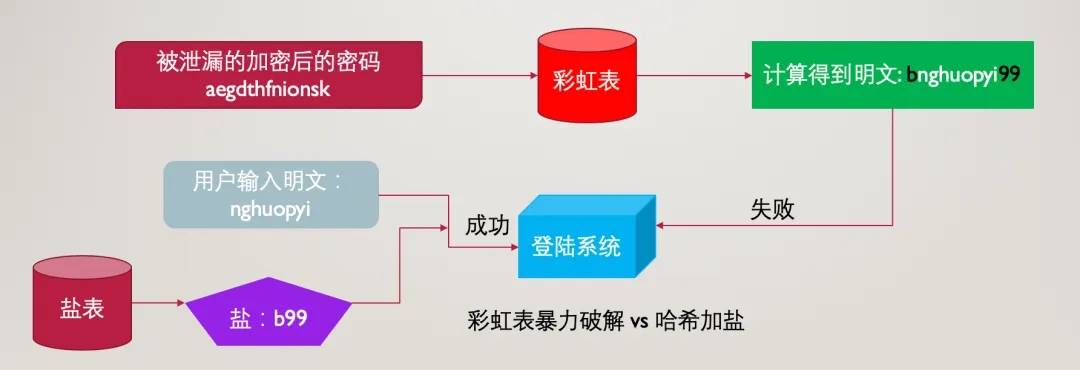

**4.1.1 哈希算法和盐值**

哈希算法是一种单向函数,它将输入的密码转换为固定长度的哈希值。哈希值是密码的唯一表示,但无法从哈希值中恢复原始密码。为了提高安全性,通常会使用盐值对密码进行哈希。盐值是一个随机值,添加到密码中后再进行哈希。盐值使相同的密码产生不同的哈希值,从而防止彩虹表攻击。

```

import hashlib

# 创建哈希对象

hash_object = hashlib.sha256()

# 添加密码和盐值

password = "my_password"

salt = "random_salt"

hash_object.update((password + salt).encode("utf-8"))

# 获取哈希值

hashed_password = hash_object.hexdigest()

# 打印哈希值

print(hashed_password)

```

**4.1.2 加密算法和密钥管理**

加密算法使用密钥对数据进行加密,使其无法被未经授权的人员读取。密码加密通常使用对称加密算法,如 AES-256。对称加密算法使用相同的密钥进行加密和解密。密钥的安全性至关重要,必须妥善管理。

```

import base64

from Crypto.Cipher import AES

# 创建加密对象

cipher = AES.new(key, AES.MODE_CBC, iv)

# 加密数据

encrypted_data = cipher.encrypt(data)

# 将加密数据编码为 base64

encoded_data = base64.b64encode(encrypted_data)

# 打印加密数据

print(encoded_data)

```

**4.2 多因素认证**

多因素认证 (MFA) 要求用户提供多个凭证才能访问账户。这增加了未经授权访问的难度,即使攻击者获得了用户的密码。MFA 方法包括:

**4.2.1 身份验证方法和设备**

* **一次性密码 (OTP)**:通过短信、电子邮件或身份验证应用程序发送的一次性代码。

* **硬件令牌**:生成随机代码的物理设备。

* **生物识别技术**:指纹、面部识别或虹膜扫描等生物特征。

**4.2.2 生物识别技术**

生物识别技术使用个人独特的生理或行为特征进行身份验证。生物识别技术包括:

* **指纹识别**:使用指纹传感器扫描指纹。

* **面部识别**:使用摄像头扫描面部特征。

* **虹膜扫描**:使用红外光扫描虹膜。

生物识别技术提供了比传统密码更高的安全性,因为它们无法被复制或窃取。

# 5. 密码安全实践中的常见问题

### 5.1 密码重置和恢复

**5.1.1 安全问题和备用邮箱**

密码重置通常需要用户回答预先设置的安全问题或使用备用邮箱接收重置链接。然而,这些方法存在一些安全风险:

- **安全问题容易猜测:**安全问题通常是个人信息,例如出生日期、母亲的娘家姓或宠物的名字。这些信息很容易被社交媒体或其他公开来源获取,从而使攻击者能够猜测答案。

- **备用邮箱不安全:**备用邮箱可能与主邮箱使用相同的密码,或者受到钓鱼攻击或恶意软件的威胁。如果攻击者获得对备用邮箱的访问权限,他们就可以重置主账户的密码。

**最佳实践:**

- 使用强而有力的安全问题,避免使用个人信息或容易猜测的答案。

- 使用与主邮箱不同的备用邮箱,并启用双因素认证。

- 定期检查备用邮箱的安全设置,确保它受到保护。

**5.1.2 密码重置流程**

密码重置流程应设计得安全且易于使用。以下是一些最佳实践:

- **强制使用强密码:**密码重置时应要求用户创建强密码。

- **限制重置次数:**限制用户在特定时间内可以尝试重置密码的次数,以防止暴力破解。

- **使用验证码:**在重置密码之前,向用户发送验证码或通过其他多因素认证方法验证其身份。

- **发送重置链接到安全设备:**将密码重置链接发送到用户的已注册设备,例如智能手机或平板电脑,以确保只有授权用户才能访问。

**代码示例:**

```python

def reset_password(email):

"""

重置用户密码

Args:

email (str): 用户电子邮件地址

"""

# 检查电子邮件地址是否有效

if not is_valid_email(email):

raise ValueError("无效的电子邮件地址")

# 生成随机密码

new_password = generate_random_password()

# 更新用户密码

update_password(email, new_password)

# 发送重置密码链接到用户的电子邮件地址

send_reset_password_link(email, new_password)

```

**逻辑分析:**

此代码函数 `reset_password()` 接受一个电子邮件地址作为参数。它首先检查电子邮件地址是否有效。如果有效,它会生成一个随机密码,更新用户的密码,然后将重置密码链接发送到用户的电子邮件地址。

**参数说明:**

- `email`: 用户的电子邮件地址

- `new_password`: 生成的随机密码

# 6. 密码安全未来趋势**

密码安全领域正在不断演变,随着技术的进步,新的趋势正在涌现,以应对不断变化的威胁格局。

**6.1 密码替代方案**

**6.1.1 生物识别技术**

生物识别技术,如指纹、面部识别和虹膜扫描,正在作为密码的替代方案而获得越来越多的关注。这些技术利用个人独特的生理特征进行身份验证,提供了更高的安全性,因为这些特征很难被窃取或伪造。

**6.1.2 无密码身份验证**

无密码身份验证方法,如 FIDO2 和 WebAuthn,正在兴起,以消除对传统密码的需求。这些方法使用公钥加密和生物识别技术,提供了更方便、更安全的身份验证体验。

**6.2 密码安全研究和发展**

**6.2.1 新型哈希算法和加密技术**

密码学家正在不断研究和开发新的哈希算法和加密技术,以应对不断增长的计算能力和量子计算的威胁。这些新技术将提供更强的安全性,保护密码免受暴力破解和彩虹表攻击。

**6.2.2 人工智能和机器学习在密码安全中的应用**

人工智能和机器学习技术正在被用于检测和防止密码攻击。这些技术可以分析用户行为模式,识别异常活动,并阻止可疑登录尝试。

0

0