MySQL数据库安全实践:防止SQL注入和数据泄露

发布时间: 2024-07-22 10:16:27 阅读量: 35 订阅数: 48

# 1. MySQL数据库安全概述**

MySQL数据库安全是确保数据库系统免受未经授权的访问、数据泄露和恶意攻击至关重要的。本章将概述MySQL数据库安全的基本概念,包括:

- **安全威胁:**识别常见的安全威胁,如SQL注入攻击、数据泄露和特权提升。

- **安全原则:**介绍数据库安全的基本原则,如最小权限原则、数据加密和审计。

- **安全措施:**概述保护MySQL数据库的常见安全措施,包括参数化查询、数据加密和访问控制。

# 2. SQL注入攻击原理与防范措施

### 2.1 SQL注入攻击的类型和危害

SQL注入攻击是一种利用输入验证漏洞,将恶意SQL语句注入到合法SQL语句中,从而执行未经授权的操作。常见的SQL注入攻击类型包括:

- **联合注入:**将多个SQL语句连接在一起,绕过权限检查。

- **布尔盲注:**通过观察数据库返回的错误信息,推测数据库中数据的真实值。

- **时间盲注:**通过观察数据库查询执行的时间,推测数据库中数据的真实值。

SQL注入攻击的危害极大,可能导致:

- **数据泄露:**攻击者可以窃取敏感数据,如客户信息、财务数据等。

- **数据库破坏:**攻击者可以修改、删除或插入数据,破坏数据库的完整性。

- **网站瘫痪:**攻击者可以执行耗费资源的查询,导致网站瘫痪。

### 2.2 防范SQL注入攻击的最佳实践

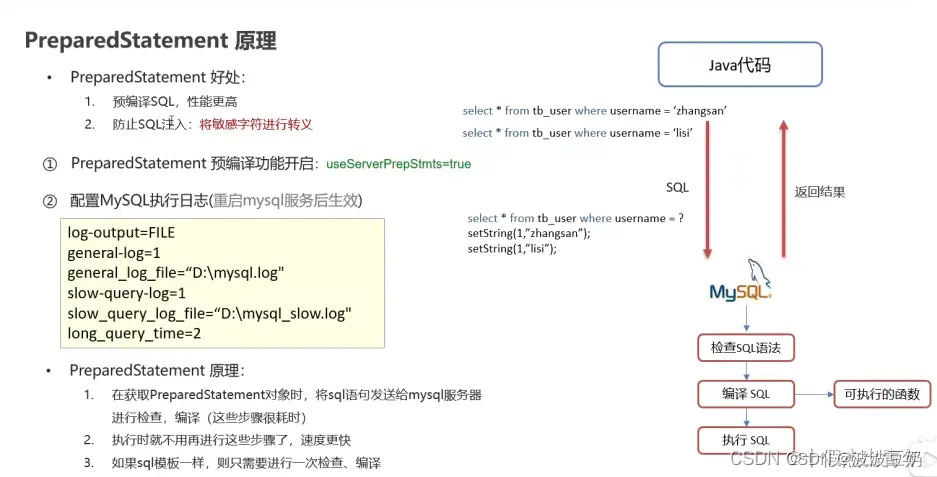

#### 2.2.1 参数化查询

参数化查询是一种将用户输入作为参数传递给SQL语句的方法。它可以有效防止SQL注入攻击,因为数据库会将参数与SQL语句分开处理,从而避免恶意代码被执行。

```python

import pymysql

def execute_query(query, params):

conn = pymysql.connect(...)

cursor = conn.cursor()

cursor.execute(query, params)

results = cursor.fetchall()

cursor.close()

conn.close()

return results

# 示例:

query = "SELECT * FROM users WHERE username = %s"

params = ("admin",)

execute_query(query, params)

```

#### 2.2.2 白名单过滤

白名单过滤是一种只允许预定义的字符或值输入的方法。它可以有效防止SQL注入攻击,因为恶意代码将被过滤掉。

```python

import re

def validate_input(input_string):

pattern = re.compile("[a-zA-Z0-9_]+")

return pattern.match(input_string) is not None

# 示例:

input_string = "username"

if validate_input(input_string):

# 执行查询

else:

# 拒绝查询

```

#### 2.2.3 输入验证

输入验证是一种检查用户输入是否符合预期的格式或范围的方法。它可以有效防止SQL注入攻击,因为恶意代码将被检测出来。

```python

import re

def validate_input(input_string):

pattern = re.compile("^[

```

0

0