***自定义响应头管理:掌握高级技巧提升代码质量

发布时间: 2024-10-23 05:30:16 阅读量: 19 订阅数: 20

# 1. 自定义响应头管理基础

在构建现代Web应用时,自定义响应头管理是提高应用安全性和性能的关键因素之一。响应头是服务器发送给客户端(通常是Web浏览器)的信息,指示浏览器如何处理特定资源。开发者可以利用自定义响应头来控制浏览器缓存、限制跨源请求、管理内容安全策略以及提供关于资源的元数据信息。

自定义响应头通常由一系列键值对组成,通过配置Web服务器或使用中间件来实现。例如,在Node.js应用中,使用Express框架可以轻松地添加自定义响应头。

```javascript

app.use(function(req, res, next) {

res.set('Custom-Header', 'My Value'); // 设置自定义响应头

next();

});

```

本章将探讨自定义响应头的基本概念,介绍如何在不同环境下设置响应头,以及响应头对Web应用的潜在影响。我们将从基础开始,逐步深入到响应头的高级用法和最佳实践,确保即使是经验丰富的IT专业人员也能从中受益。

# 2. 响应头与Web安全

## 2.1 响应头的安全作用

在现代Web应用中,响应头不仅用于控制浏览器的行为,还扮演着一个重要的安全角色。正确配置和利用响应头,可以显著提高网站的安全性。

### 2.1.1 防止内容嗅探和数据泄露

内容嗅探指的是攻击者通过分析网页的响应头或内容,来推断网页中包含的资源类型或服务端技术,从而发现潜在的安全漏洞。为了防止内容嗅探,可以使用`X-Content-Type-Options`响应头,其常见的设置值有`nosniff`。当服务端设置了`nosniff`时,浏览器将不会对文件类型进行嗅探,而是严格按照服务器声明的内容类型来解析响应的内容。

```http

X-Content-Type-Options: nosniff

```

这个响应头使得浏览器在处理文件类型时变得更加严格,因此减少了潜在的内容类型混淆攻击,保护了网站的安全。

### 2.1.2 防止跨站脚本攻击(XSS)

跨站脚本攻击是Web应用中常见的攻击方式,攻击者通过在网页中嵌入恶意脚本,窃取用户的敏感信息或控制用户会话。一个有效的防御策略是使用`Content-Security-Policy`(CSP),它能够定义哪些外部资源可以加载和执行。

```http

Content-Security-Policy: default-src 'self'

```

通过CSP,管理员可以限定网页只能加载来自同一域名下的资源,限制了恶意脚本的执行。

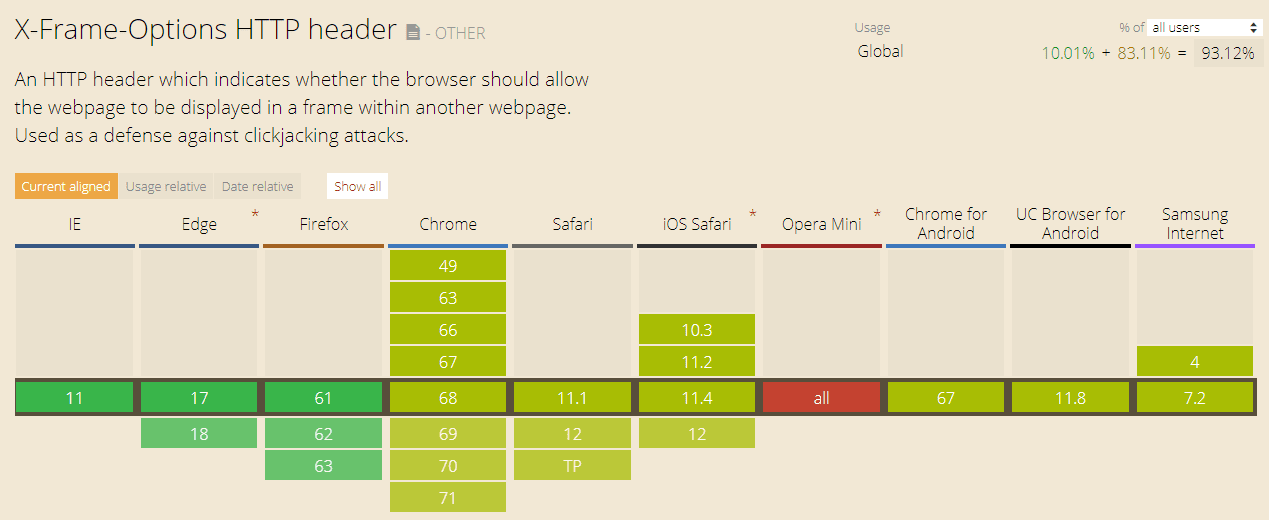

### 2.1.3 防止点击劫持攻击

点击劫持是一种社会工程攻击,攻击者通过在网页上覆盖一个透明的iframe,诱导用户点击隐藏在下层的真实按钮或链接。为防止点击劫持,可以使用`X-Frame-Options`响应头,它控制了网页能否被其他网站嵌入为iframe。

```http

X-Frame-Options: DENY

```

这个设置指示浏览器拒绝当前页面被任何网站iframe嵌入,从而防止点击劫持攻击。需要注意的是,`X-Frame-Options`已经被废弃,推荐使用`Content-Security-Policy`的frame-ancestors指令替代。

## 2.2 安全相关的响应头详解

### 2.2.1 Content-Security-Policy (CSP)

`Content-Security-Policy`(CSP)是一个强大的安全特性,它允许网站管理员指定哪些内容可以加载和执行,从而减少跨站脚本攻击(XSS)和其他内容注入攻击的风险。

```http

Content-Security-Policy: default-src 'self'; img-src ***

```

这个例子中,CSP指令限制了网页中内容的加载来源,其中`default-src 'self'`表示默认情况下,只允许加载当前域下的资源,`img-src ***`允许加载任何https协议的图片资源。

### 2.2.2 Strict-Transport-Security (HSTS)

`Strict-Transport-Security`(HSTS)是一个安全特性,用于强制浏览器与网站之间建立安全的HTTPS连接,防止中间人攻击。

```http

Strict-Transport-Security: max-age=***; includeSubDomains

```

该响应头指示浏览器,网站仅接受HTTPS传输,并且在未来的***秒(即一年)内,自动将任何尝试访问的HTTP请求转换为HTTPS请求。`includeSubDomains`指令确保所有子域也遵守这一安全策略。

### 2.2.3 X-Frame-Options

`X-Frame-Options`响应头用于指示浏览器是否应该加载一个页面在`<frame>`, `<iframe>`或`<object>`中。这对于防止点击劫持攻击非常有用。

```http

X-Frame-Options: SAMEORIGIN

```

将`X-Frame-Options`设置为`SAMEORIGIN`,意味着页面只能被相同来源的页面嵌入。这是防止点击劫持的最常见和最安全的做法之一。

## 2.3 实践中的响应头安全应用

### 2.3.1 实际案例分析

在实际案例中,我们可以通过配置和实施响应头来增强网站的安全性。例如,一家电子商务网站在实施了`Content-Security-Policy`之后,成功地减少了XSS攻击的尝试次数,并显著提高了其网站的安全性。

### 2.3.2 响应头安全测试与监控

安全测试和监控是确保响应头正确实施和持续有效的关键步骤。网站安全专家和自动化工具可以对网站的响应头进行扫描和测试,确保没有遗漏的安全策略,并及时更新和调整响应头设置以适应新的安全威胁。

```markdown

| 测试项 | 描述 | 检查结果 |

| ------------ | ------------------------------------------------------------ | -------- |

| CSP | 是否有Content-Security-Policy头设置,是否涵盖了所有资源类型 | 是/否 |

| HSTS | 是否设置了Strict-Transport-Security头,是否包括了所有子域 | 是/否 |

| X-Frame-Options | 是否设置了防止点击劫持的X-Frame-Options头,策略是否正确实施 | 是/否 |

```

通过这样的表格,网站管理员可以清晰地跟踪和管理响应头的安全配置情况。

# 3. 响应头与性能优化

在现代Web开发中,性能优化已成为确保应用流畅运行和用户体验的关键因素。响应头作为服务器向客户端传递信息的重要手段,在性能优化方面发挥着至关重要的作用。本章节将深入探讨响应头如何影响Web性能,以及如何通过响应头进行性能优化的实践技巧。

## 3.1 响应头影响性能的机制

### 3.1.1 缓存控制响应头

缓存控制是响应头在性能优化方面最常见的应用场景之一。通过合理配置`Cache-Control`响应头,可以指导浏览器以及中间缓存服务器如何缓存资源,从而减少服务器负载并加速页面加载。

```http

Cache-Control: public, max-age=***, immutable

```

- **public**: 表示响应可以被任何缓

0

0