Linux安全漏洞应急响应与事后分析:快速恢复的关键策略

发布时间: 2024-12-10 03:31:51 阅读量: 5 订阅数: 12

windows&linux&web安全应急响应实战笔记

# 1. Linux安全漏洞的现状与挑战

Linux作为一种广泛使用的开源操作系统,其安全性能一直受到广泛的关注。然而,随着网络攻击手段的不断升级,Linux安全漏洞的发现也日益频繁。本章将分析Linux安全漏洞的现状,并探讨未来可能面临的挑战。

Linux系统虽然具有较高的稳定性和安全性,但在某些特定环境下,如不当配置、未及时更新系统等,仍有可能出现安全漏洞。这些漏洞不仅可能被恶意软件利用,更可能成为网络攻击的突破口。

未来,随着技术的发展和攻击手段的多样化,Linux安全漏洞的问题将变得更为复杂。我们急需掌握新的技术手段,提高安全防护能力,以应对日益严峻的网络安全挑战。

# 2. Linux安全漏洞的发现与评估

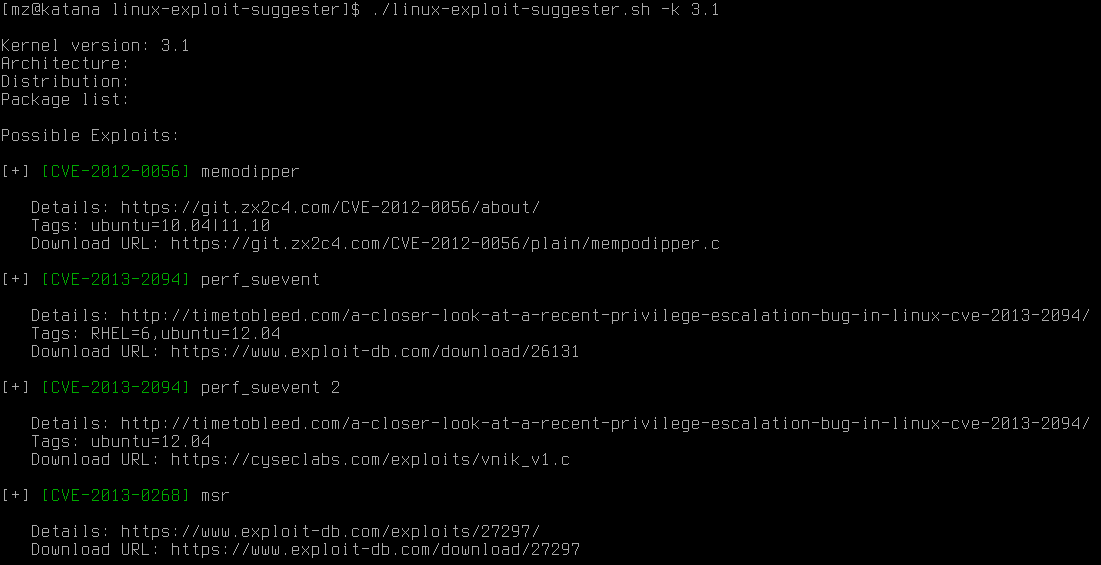

### 2.1 漏洞扫描技术与工具

#### 2.1.1 常用的漏洞扫描工具介绍

在当今的网络安全领域,漏洞扫描工具是发现系统安全漏洞的利器。其中,OpenVAS、Nessus和Nmap是业界广泛使用的三种扫描工具,它们各自具有独特的功能和优势。

- **OpenVAS** 是一个功能强大的开源漏洞扫描器。它由多个组件构成,支持插件的使用,提供了丰富的检测功能,可以对网络系统进行全面的安全检查。

- **Nessus** 是一款商业扫描工具,提供广泛的扫描服务。它同样支持插件,但相比于OpenVAS,Nessus更加强调于高风险漏洞的检测。Nessus的报告更加详细,适合于那些对安全要求较高的企业。

- **Nmap** 最初是一个网络发现工具,它可以用来发现网络中运行的设备和应用。然而,Nmap的功能不仅限于此,它同样可以用来检测端口和服务漏洞,是一个集成在多种安全工具中的必备组件。

下面是一个使用OpenVAS进行扫描的基本示例代码块,展示了如何在Linux系统中运行一个简单的漏洞扫描。

```bash

# 更新OpenVAS的feeds

sudo openvas-nvt-sync

# 启动OpenVAS服务

sudo systemctl start openvas

# 使用OpenVAS的命令行工具进行扫描

openvas -u admin -p password --progress -r report.scap -n "Target Name" "Target IP Address"

```

在执行上述操作之前,需要确保OpenVAS服务已经安装并且配置了相应的NVT feeds。上述命令中使用的参数是:`-u` 指定用户,`-p` 指定密码,`--progress` 显示扫描进度,`-r` 指定生成的扫描报告文件名,`-n` 指定目标名称和IP地址。

#### 2.1.2 漏洞扫描的策略与方法

漏洞扫描策略包含了一系列系统化的步骤,用以发现潜在的安全漏洞。漏洞扫描可以采用主动扫描或被动扫描的方式。

- **主动扫描** 是指直接向目标发送探测请求,并分析响应来识别可能存在的漏洞。这种方式能够更直接地发现系统的弱点,但可能会对系统产生较大影响。

- **被动扫描** 则是指在不影响目标正常运行的情况下进行监测,它不直接与目标交互,通过监控网络流量来发现漏洞。被动扫描更为隐蔽,不会对系统造成额外的负担。

制定漏洞扫描策略时,需要根据企业的安全政策以及系统的重要性和敏感性来进行。对于关键业务系统,可能需要更为频繁和深入的扫描策略。

为了更清晰地展示漏洞扫描策略的制定过程,下面是一个简单的流程图:

```mermaid

flowchart LR

A[开始] --> B[确定扫描目标]

B --> C[选择扫描策略]

C --> D[配置扫描工具]

D --> E[执行扫描]

E --> F[分析结果]

F --> G[报告与反馈]

G --> H[修正措施]

H --> I[复审策略]

I --> J[结束]

```

在执行漏洞扫描时,首先需要确定扫描的目标系统、网络和应用程序。接着,选择适合的扫描策略,如全网扫描、重点区域深度扫描等。然后,根据选定的策略配置相应的扫描工具。执行扫描后,分析并解读扫描结果,并据此生成详细的扫描报告。在获得扫描结果后,可能需要采取一系列修正措施以减少或消除风险。最后,复审策略以确保漏洞管理流程的有效性,并根据最新的威胁情报进行更新。

### 2.2 漏洞评估与风险分析

#### 2.2.1 漏洞的严重程度评估

在发现潜在的漏洞后,接下来的步骤是对其严重程度进行评估。漏洞的严重程度通常由其可能造成的影响和被攻击的可能性决定。

漏洞严重程度的评估可以依据如下的标准:

- **CVSS(Common Vulnerability Scoring System)**:这是一套被广泛采纳的漏洞评分体系,它依据多个维度对漏洞进行评分,包括攻击复杂度、认证需求、影响范围、利用代码可用性等因素。

下面展示一个CVSS评分体系的表格来说明其各指标权重:

| 指标 | 权重 | 评分标准 |

| --- | --- | --- |

| 攻击向量 (AV) | 0.55 | 网络、邻近、物理、本地 |

| 攻击复杂度 (AC) | 0.44 | 低、高 |

| 认证 (Au) | 0.05 | 一次、多次、无需 |

| ... | ... | ... |

#### 2.2.2 漏洞影响的风险分析

在对漏洞进行严重程度评估后,接下来需要对这些漏洞造成的影响进行风险分析。风险分析的目的是确定漏洞被利用后对系统、数据或业务流程可能造成的负面影响。

一个有效的风险分析流程通常包含以下步骤:

- **识别资产**:明确哪些系统和数据是关键的,需要优先保护。

- **威胁建模**:分析潜在的攻击者、攻击动机和攻击手段。

- **漏洞评估**:使用CVSS等标准对已识别的漏洞进行评分。

- **影响评估**:评估漏洞被利用可能造成的损害程度。

- **风险计算**:综合威胁和漏洞评分来计算风险等级。

- **风险决策**:基于风险等级采取相应的缓解措施。

最终,企业需要根据评估结果确定哪些漏洞是需要优先处理的,并制定相应的修复计划。下面是一个简化的风险评估表格,用于展示如何对不同漏洞进行优先级排序:

| 漏洞编号 | 漏洞名称 | CVSS评分 | 可能影响 | 优先级 |

| --- | --- | --- | --- | --- |

| 001 | 缓冲区溢出漏洞 | 8.1 | 高 | 高 |

| 002 | SQL注入漏洞 | 7.5 | 中 | 中 |

| 003 | 跨站脚本漏洞 | 6.1 | 低 | 低 |

通过以上章节的内容,我们可以了解到Linux安全漏洞发现与评估的详细方法,以及如何利用各种工具和技术对潜在风险进行合理的分类和处理。这些知识对于确保系统安全具有重要的意义。

# 3. Linux安全漏洞的应急响应计划

## 3.1 应急响应团队的构建与培训

### 3.1.1 团队组织结构与角色分配

在Linux系统中,一个高效的应急响应团队是处理安全漏洞的关键。团队通常由不同领域的专家组成,如系统管理员、安全分析师、开发人员和法律顾问等。以下是团队组织结构的基本构成和每个角色的职责:

- **团队负责人**:负责统筹全局,制定应急响应计划,指导整个团队的响应行动,以及对外的沟通与协调。

- **安全分析师**:专注于分析漏洞的技术细节,制定临时的缓解措施,以及

0

0