Linux安全漏洞:网络监控与入侵检测技术的最新进展

发布时间: 2024-12-10 03:57:20 阅读量: 3 订阅数: 12

实现SAR回波的BAQ压缩功能

# 1. Linux安全漏洞概述

在当今这个数字化日益增长的时代,Linux作为一款开源操作系统,因其出色的稳定性和高效性被广泛应用于服务器、嵌入式系统及各类企业级解决方案中。然而,随着Linux系统的普及,安全漏洞的风险也日益凸显。本章将对Linux系统中的安全漏洞进行概述,分析其在安全领域的重要性,为后续深入研究网络监控和入侵检测技术奠定基础。

## 1.1 安全漏洞的概念

在计算机安全领域,漏洞是指计算机系统或应用程序中存在的错误、缺陷或弱点,这些缺陷可以被恶意用户利用来进行未授权的操作。Linux系统的安全漏洞可能是由编程错误、配置不当或设计缺陷造成的。

## 1.2 Linux漏洞的特点

Linux系统的漏洞与其他操作系统的漏洞具有相似性,但也有其独特性。这些漏洞可能影响内核、系统服务、网络协议栈以及各种开源软件组件。由于Linux系统的开源特性,社区的快速响应和持续的代码审查往往意味着潜在的安全问题能够被迅速发现和修补。

## 1.3 漏洞造成的后果

安全漏洞可能导致数据泄露、系统被恶意控制、拒绝服务攻击等多种安全事件。对于企业而言,这些安全事件可能带来巨大的经济损失,甚至影响其业务的连续性和企业的信誉。因此,对Linux安全漏洞进行有效的防御和监测,对于保障系统的安全稳定运行至关重要。

# 2. 网络监控技术的理论与实践

### 2.1 网络监控技术基础

#### 2.1.1 网络监控的概念和目的

网络监控是指对网络中数据流的持续观察与分析,目的是为了确保网络的正常运行,及时发现网络问题和安全威胁,并采取措施进行处理。网络监控能够帮助管理员理解网络行为模式,识别网络性能瓶颈,并且能够通过监控工具发现异常行为,比如未授权的数据访问或潜在的入侵尝试。

#### 2.1.2 常用网络监控工具介绍

在网络监控领域,存在许多高效的工具,它们可以协助网络管理员完成日常监控任务。其中比较知名的有:

- Wireshark:一款功能强大的开源网络协议分析工具,常用于网络问题的诊断、分析网络协议和数据包捕获。

- Nagios:一种开源的网络监控和报警工具,可监控服务器、网络设备和应用程序等。

- PRTG Network Monitor:一款全面的网络监控解决方案,适合监控网络使用情况、服务器状态及服务可用性。

### 2.2 网络监控技术的深入分析

#### 2.2.1 数据捕获与分析技术

数据捕获是网络监控中的核心环节。它涉及捕获通过网络传输的原始数据包,并将其记录为日志供后续分析。捕获的数据包可以包括各种网络协议(如HTTP、HTTPS、TCP、UDP等)的内容,为分析提供丰富的信息。数据捕获通常使用如tcpdump、Wireshark等工具来完成。例如,使用tcpdump在Linux命令行界面中捕获数据包的代码片段如下:

```bash

sudo tcpdump -i eth0 -w /tmp/network_capture.pcap

```

这个命令会启动tcpdump程序捕获eth0接口上所有经过的数据包,并将它们保存到/tmp/network_capture.pcap文件中。之后,可以使用Wireshark打开.pcap文件进行深入分析。

#### 2.2.2 流量监测和异常行为检测

流量监测是分析和记录网络流量的模式,包括数据传输的速率、流量的峰值和流量的类型等。异常行为检测则是在流量监测的基础上,识别出不符合正常模式的数据流量。常见的异常行为包括:带宽异常增长、未知或未授权的网络访问尝试、DDoS攻击等。异常行为检测可以帮助提前预警可能的安全威胁,从而采取防护措施。

### 2.3 网络监控技术的高级应用

#### 2.3.1 高级数据包分析技术

高级数据包分析技术不仅仅是捕获数据包,更包括对数据包的深入解析和应用层协议的重组。例如,通过数据包分析,网络管理员能够对应用程序的网络通信行为进行审查,检查是否有敏感数据传输、是否符合安全政策等。

#### 2.3.2 基于网络的入侵检测系统(NIDS)

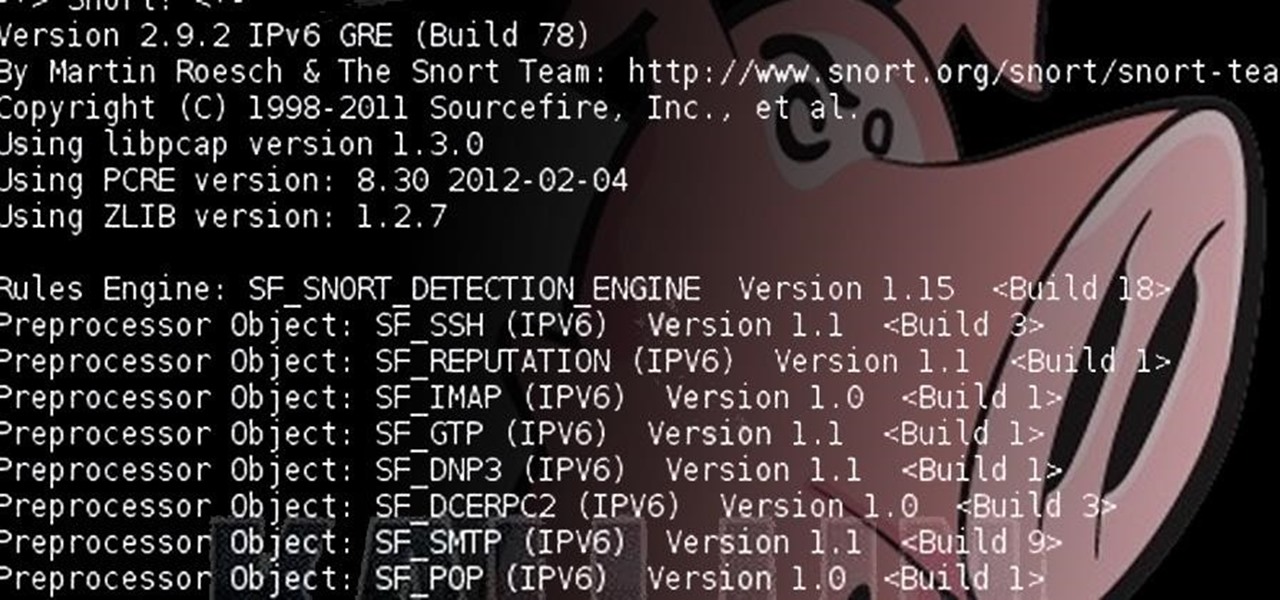

基于网络的入侵检测系统(NIDS)是监控网络流量以寻找可疑行为和入侵迹象的系统。NIDS通过分析数据包的头部信息、载荷内容、数据包之间的关系等来发现潜在的攻击。NIDS部署在被监控的网络上,能够对经过的流量进行实时监测。典型的NIDS产品包括Snort、Suricata等。

在使用这些工具时,需要合理配置规则集以匹配网络上的正常流量模式和异常行为。例如,使用Snort进行入侵检测的简单配置文件(snort.conf)设置如下:

```conf

# Define the network address and netmask of the protected network

ipvar HOME_NET 192.168.1.0/24

# Define the external network address and netmask

ipvar EXTERNAL_NET !$HOME_NET

# Define the port numbers of commonly used services

portvar HTTP_PORTS {80 8080}

portvar HTTPS_PORTS {443}

# Define the rule action, alert in this case

action drop $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS

alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS

```

上述配置示例定义了内部网络地址,外部网络地址,以及定义了HTTP和HTTPS服务端口。规则动作设置为“alert”和“drop”,表示当检测到入侵尝试时,将发送警报并且可以阻止这些流量。

在网络安全领域,理解并应用高级的网络监控技术至关重要。这不仅可以帮助组织防御未授权的网络活动,还可以及时响应网络攻击,保障网络的完整性和可用性。随着技术的不断进步,网络监控与安全防御的手段也在不断演变,持续学习和实践是每个IT专业人员的必经之路。

# 3. 入侵检测技术的理论与实践

## 3.1 入侵检测技术基础

### 3.1.1 入侵检测的定义和原理

入侵检测系统(Intrusion Det

0

0