Linux安全漏洞修复流程:从发现到部署的高效策略

发布时间: 2024-12-10 02:55:22 阅读量: 4 订阅数: 12

openssh-9.6.tar.gz版本,最新版本修复openssh命令注入漏洞

# 1. Linux系统安全概述

Linux作为广泛使用的开源操作系统,其安全性对于企业和个人用户来说至关重要。本章将概述Linux系统安全的重要性,并从总体上介绍系统安全的构成要素和保障措施。

## Linux系统安全的重要性

Linux系统的安全不仅关系到个人用户的隐私保护,还直接关联到企业和组织的数据安全、网络防御和业务连续性。一个安全的Linux系统可以有效防止未授权访问,保护信息资产不被窃取或破坏。

## 系统安全的基本构成

系统安全通常包含以下三个基本要素:机密性(Confidentiality)、完整性(Integrity)和可用性(Availability),简称CIA三元组。保障这三要素是确保Linux系统安全的关键。

## 系统安全的保障措施

为了维护Linux系统的安全,需要采取一系列措施,包括但不限于:使用强密码、定期更新系统和软件、使用防火墙和入侵检测系统、进行系统安全配置以及定期进行安全审计等。

通过本章的概览,读者可以理解Linux系统安全的核心概念,并为后续章节中的深入分析和实践打下基础。

# 2. 漏洞识别与分析

## 2.1 漏洞的分类和识别方法

### 2.1.1 系统漏洞、软件漏洞的定义

在IT领域,系统漏洞和软件漏洞是导致安全事件频发的两大主要因素。系统漏洞通常指的是操作系统或其他系统软件中存在的缺陷或设计错误,这些缺陷可被恶意利用来获取未授权的系统访问权限或数据。例如,操作系统的配置不当、未更新到最新版本或错误的权限设置都可能导致安全漏洞。

软件漏洞则是指应用程序中存在的缺陷,它允许攻击者绕过安全措施或直接访问受保护的系统资源。软件漏洞可能源自编码错误、设计上的疏漏或第三方库的缺陷。当攻击者发现并利用这些漏洞时,他们可能会执行任意代码、窃取敏感数据或进行服务拒绝攻击。

识别和分类漏洞对于制定有效的防御和响应策略至关重要。漏洞分类有助于了解漏洞的来源和利用条件,并且可以指导进行针对性的修复工作。

### 2.1.2 漏洞扫描工具的使用与原理

漏洞扫描是自动化检测计算机系统或网络中已知漏洞的过程。漏洞扫描工具通常通过执行一系列预定义的扫描规则来检测目标系统上的漏洞。这些工具能够识别系统、应用程序、网络设备上的已知漏洞,并提供相应的补丁或缓解措施建议。

漏洞扫描工具的运行原理基本包括以下几个步骤:

1. 信息收集:扫描器首先收集目标系统的相关信息,例如开放端口、运行服务、操作系统版本等。

2. 漏洞匹配:扫描器将收集到的信息与已知漏洞库进行比对。

3. 漏洞识别:如果发现匹配项,扫描器会标记该漏洞,并通常提供关于漏洞的详细信息,以及可能的缓解措施。

4. 结果报告:扫描完成后,扫描器将输出详细的报告,说明系统中检测到的漏洞。

常见的漏洞扫描工具有Nessus、OpenVAS、Nmap的Nessus插件、Qualys和Acunetix等。

### 代码块展示与逻辑分析

下面是一个简单的使用Nmap和OpenVAS进行扫描的示例。

```bash

# 使用Nmap进行端口扫描

nmap -sV [目标IP地址]

# 启动OpenVAS服务

openvasd

# 使用OpenVAS进行漏洞扫描

greenbone-nvti --scan-id=[扫描任务ID] --host=[目标IP地址]

```

在上述Nmap命令中,`-sV` 参数是用来进行版本检测的,可以帮助识别目标服务器运行的服务以及版本信息。这一步对于漏洞扫描非常关键,因为很多漏洞是和特定版本的服务相关联的。

对于OpenVAS的使用,`greenbone-nvti` 是一个命令行工具,允许用户执行扫描任务并获取结果。`--scan-id` 参数用于指定扫描任务的ID,这是之前创建扫描任务时产生的。`--host` 参数用来指定目标IP地址。

#### 参数说明

- `-sV`: 在Nmap中表示启用服务版本检测功能。

- `--scan-id`: 在OpenVAS中标识特定的扫描任务。

- `--host`: 指定目标主机的IP地址。

#### 执行逻辑说明

1. 首先执行Nmap扫描来获取目标的网络信息和服务版本信息。

2. 然后启动OpenVAS服务,并通过提供的命令行接口创建一个新的扫描任务。

3. 执行扫描任务并获取结果,这个过程中会分析Nmap提供的信息来比对已知漏洞数据库。

通过这两步扫描,可以为后续的漏洞分析和修复提供重要的基础信息。

## 2.2 漏洞影响评估

### 2.2.1 影响范围分析

影响范围分析是评估特定漏洞可能对组织造成影响的过程。分析时,需要考虑以下因素:

- **资产价值**:涉及资产的价值和重要性。

- **漏洞严重性**:漏洞对系统或网络造成的潜在损害程度。

- **漏洞普及程度**:漏洞是否被广泛利用,或者是否存在公开的利用代码。

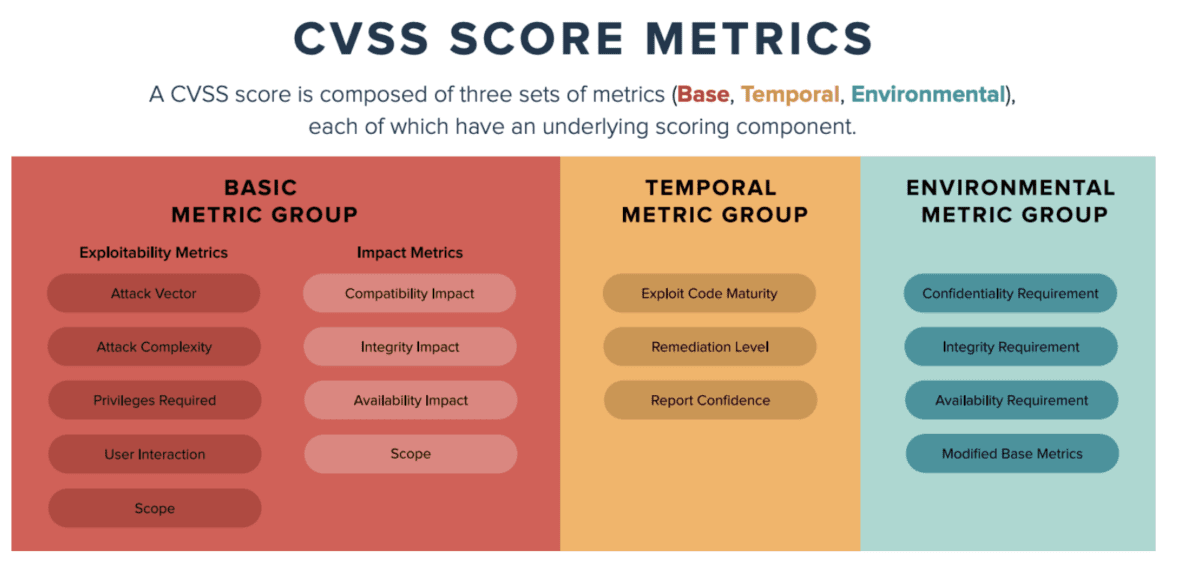

### 2.2.2 风险级别判定

风险级别判定是对漏洞影响的定量评估,通常涉及以下几个维度:

- **漏洞影响**:漏洞被成功利用后可能造成的最大影响。

- **漏洞可利用性**:攻击者利用漏洞的难易程度。

- **资产重要性**:受影响资产对组织的重要性。

- **缓解措施的有效性**:目前存在的缓解措施可以降低多少风险。

在评估过程中,安全团队会根据评估结果对漏洞进行排序,优先处理那些风险级别高的漏洞。

## 2.3 漏洞详细分析

### 2.3.1 漏洞成因和技术细节

详细分析漏洞的成因和技术细节是识别漏洞本质的关键步骤。这包括理解漏洞的产生条件、利用方式、可能的攻击者动机和利用漏洞所需的技术知识。

漏洞成因可以很复杂,例如:

- 编程错误,例如缓冲区溢出、SQL注入和跨站脚本(XSS)。

- 设计缺陷,例如弱加密或密钥管理不当。

- 配置错误,例如未关闭的管理接口或错误配置的访问控制列表(ACLs)。

技术细节通常涉及到漏洞的利用细节、影响的系统组件以及如何从原始漏洞衍生出更复杂的攻击链。

### 2.3.2 漏洞利用方法和案例研究

漏洞利用方法是指利用已知漏洞的方式和技巧。这些方法可能包括编写特定的恶意代码、构造特殊的网络数据包、利用配置不当或逻辑错误等。

案例研究通常涉及真实世界中的漏洞利用事件。通过分析这些案例,可以更深入地理解漏洞的利用过程和攻击者采用的策略。例如,研究历史上臭名昭著的“心脏出血”(Heartbleed)漏洞可以帮助我们了解SSL/TLS协议的漏洞,以及如何通过该漏洞读取服务器内存中的敏感信息。

### 漏洞利用案例研究表

| 漏洞名称 | 利用方法 | 影响范围 | 漏洞类型 | 案例描述 |

|----------|----------|-----------|----------|----------|

| Heartbleed | 利用未加密的内存读取 | HTTPS加密连接 | 系统漏洞 | 攻击者能够通过构造特定的TLS心跳请求读取服务器内存。 |

| Shellshock | 利用环境变量传递的代码执行 | CGI脚本环境 | 软件漏洞 | 通过修改环境

0

0