【Linux安全权限高级篇】:精通SUID与SGID的应用

发布时间: 2024-12-10 08:57:21 阅读量: 8 订阅数: 11

# 1. Linux安全权限基础

在当今的IT行业中,Linux作为服务器和桌面系统的关键组成部分,其系统安全是每一位从业者的必修课。理解Linux安全权限基础是构建稳固安全体系的第一步。本章将从Linux的权限模型开始,阐述如何在不同的用户身份和组之间设置安全权限。通过学习文件和目录的所有权、权限位以及特殊权限,读者将掌握在Linux环境下进行日常管理和维护所需的基本权限知识。

为了更好地理解本章内容,建议读者具备一定的Linux操作系统使用经验,并熟悉Linux的基本命令行操作。接下来,我们将深入探讨SUID与SGID,这是Linux系统安全中非常重要的特殊权限设置,它们对系统安全的影响深远。

在本章中,我们将重点介绍:

- Linux的用户和组概念

- 权限位的基本理解

理解这些概念对于后续章节中关于SUID和SGID的深入学习至关重要。在实际操作中,用户身份的准确设置和权限位的正确配置能够帮助系统管理员避免安全漏洞,提高系统的安全性。

# 2. SUID与SGID的理论基础

### 2.1 用户身份和权限机制

#### 2.1.1 Linux的用户和组概念

在Linux系统中,每个用户都拥有唯一的用户ID(UID),每个文件和目录也都与一个特定的用户相关联。用户可以是实际的人,也可以是系统运行所需的服务或进程。为了方便权限管理,Linux还引入了组的概念。一个组是一组用户的集合,每个组也有一个唯一的组ID(GID)。

当创建一个文件或目录时,默认情况下,它会继承其父目录的组。但也可以手动指定文件或目录的所属组。用户可以属于多个组,但默认情况下,用户登录系统时,其主要组(Primary Group)会被用来确定用户的默认权限。

#### 2.1.2 权限位的基本理解

Linux中的权限管理是通过权限位来实现的。对于文件和目录,每个都有三个权限级别:所有者(Owner)、所属组(Group)和其他用户(Others)。每个级别的权限可以是读(Read)、写(Write)或执行(Execute)。在命令行中,这些权限通过字符表示,例如:

- `r` - 读权限,允许查看文件内容或目录结构

- `w` - 写权限,允许修改文件内容或对目录进行添加、删除文件操作

- `x` - 执行权限,允许运行程序或脚本

每个权限都有相应的数字值:

- 读(r)= 4

- 写(w)= 2

- 执行(x)= 1

这些数字可以相加来表示一个用户的总权限。例如,所有者的权限为7(读+写+执行),代表该用户拥有文件的所有权限。

### 2.2 SUID与SGID的定义与功能

#### 2.2.1 SUID的权限设置与特性

SUID(Set User ID)是一个特殊权限位,当设置在可执行文件上时,任何用户运行该文件时都会临时获得文件所有者的权限。这意味着如果文件的所有者具有执行文件的权限,那么运行该文件的用户将获得与所有者相同的权限。

例如,如果文件的所有者是root用户,那么任何运行该文件的用户都将临时拥有root权限。这使得SUID成为一种非常强大的工具,但也因其潜在的安全风险而需谨慎使用。

设置SUID权限可以通过命令行操作实现:

```bash

chmod u+s filename

```

在这里,`u+s`表示为文件所有者设置SUID位。执行这个命令后,该文件的权限会增加一个`s`标志,表示设置了SUID位。

#### 2.2.2 SGID的权限设置与特性

SGID(Set Group ID)与SUID类似,但它应用于组级别。当SGID位设置在文件上时,任何用户运行该文件时会临时获得该文件所属组的权限。若设置在目录上,则目录内新创建的文件或子目录将继承该目录的组身份,而非运行命令的用户的主要组。

SGID的设置方式与SUID类似:

```bash

chmod g+s directoryname

```

这里,`g+s`表示为文件所属组设置SGID位。目录上的SGID设置会增加一个`s`标志,表示设置了SGID位。

### 2.3 SUID与SGID在系统安全中的作用

#### 2.3.1 提升系统安全性

SUID和SGID权限的合理应用能够在不提供完全根权限的情况下,允许用户执行需要更高权限的特定任务。例如,某些系统命令(如`passwd`命令)需要更改用户密码,因此需要写入`/etc/shadow`文件,而只有root用户才有写权限。通过设置SUID位,普通用户也能执行这个命令来更改自己的密码,而无需直接给予root权限。

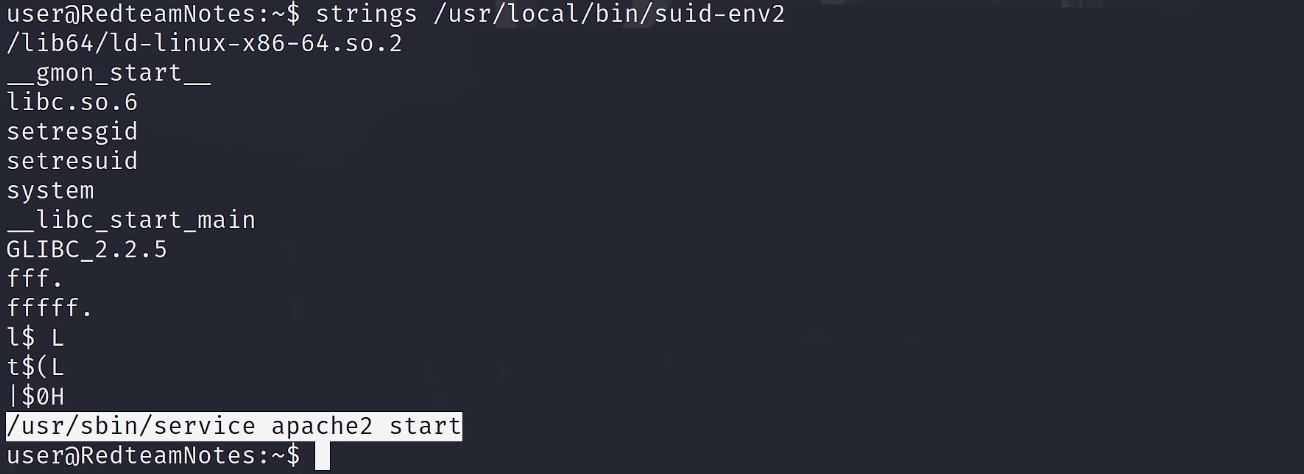

#### 2.3.2 潜在风险与防范策略

虽然SUID和SGID权限可以提供便利,但它们也是攻击者最喜欢的攻击面之一。恶意程序或用户可以通过利用这些权限执行未授权的操作,从而危害系统的整体安全性。因此,系统管理员需要定期审查系统中的SUID和SGID文件,并采取以下预防措施:

- 仅在必要时设置SUID或SGID权限。

- 定期审计系统文件权限,移除不必要的SUID和SGID设置。

- 使用最小权限原则,为文件和用户分配最严格的权限集。

通过这些策略,管理员可以最小化SUID和SGID带来的风险,同时利用它们带来的好处。

# 3. SUID与SGID的高级应用

## 3.1 SUID与SGID的文件应用实例

### 3.1.1 SUID/SGID文件的创建与管理

在Linux系统中,为了实现特定的功能,我们常常需要为一些程序设置SUID或SGID权限。这些权限设置后,当任何用户执行这些程序时,程序将以拥有者或组的权限执行,而不是执行者的权限。例如,出于安全考虑,我们可以为`/bin/passwd`命令设置SUID权限,这样所有用户都可以更改自己的密码,但修改的是系统密码文件`/etc/shadow`,其权限只有root用户拥有。

创建SUID/SGID文件的基本命令格式如下:

```bash

chmod u+s,g+s <file>

```

这里,`u+s`设置SUID权限,`g+s`设置SGID权限。`<file>`是要修改权限的文件路径。

在实际操作中,我们可以为`myapp`程序设置SUID权限:

```bash

sudo chmod u+s ./myapp

```

执行上述命令后,`myapp`程序的权限将变为s--x--x,表示具有SUID权限。我们可以使用`ls -l`来检查文件权限:

```bash

ls -l ./myapp

```

输出结果中,我们会看到`myapp`的所有者权限部分有一个`s`,表示SUID已经成功设置。

#

0

0