【Linux安全权限精要】:打造铁壁般的文件系统防护

发布时间: 2024-12-10 07:41:15 阅读量: 4 订阅数: 10

网络安全实战教程与实验项目集:打造你的防护铁壁.zip

# 1. Linux安全权限概述

Linux操作系统以其实用性和灵活性著称,其安全权限管理是确保系统稳定运行和数据安全的基础。本章将对Linux安全权限进行概述,为后续章节中深入探讨用户和组管理、文件与目录权限配置、安全策略实践以及进阶应用打下理论基础。

## 1.1 Linux安全模型简述

Linux的安全模型基于用户身份认证、权限分配和访问控制列表(ACLs)。系统将用户分为超级用户(root)和普通用户,并通过用户组来简化权限的管理。每个文件和目录都有与之关联的权限位,定义了所有者、组成员和其他用户的读、写和执行权限。

## 1.2 权限控制的重要性

在Linux系统中,权限控制是安全的基础。合理的权限设置可以防止未授权的访问和操作,确保系统资源的安全性。例如,防止恶意软件获取高权限,或者避免普通用户误删系统文件。

## 1.3 Linux安全权限的组成

Linux安全权限由多个层面组成,包括但不限于用户和组权限、文件与目录权限、特殊权限位等。理解这些组件如何协同工作对于设计和维护一个安全的Linux环境至关重要。

通过这样的结构化布局,我们可以看到Linux安全权限的核心概念和其在系统管理中的重要性。接下来章节将深入探讨如何通过具体的操作来管理和优化这些安全设置。

# 2. 用户和组管理的权限控制

## 2.1 用户身份与权限

### 2.1.1 用户账户的创建与管理

在Linux系统中,用户账户的创建和管理是权限控制的基础。每个用户都有一个唯一的用户标识符(UID),系统通过UID来识别和管理用户。创建用户的基本命令是`useradd`,而删除用户使用的是`userdel`命令。

```bash

sudo useradd -m username

sudo userdel username

```

参数`-m`表示为用户创建家目录,`username`是新创建的用户名。若要删除一个用户同时保留其家目录,可以使用`userdel -r username`。

用户管理的另一个重要方面是为用户设置密码。`passwd`命令用于设置和修改用户密码:

```bash

sudo passwd username

```

这个命令会提示用户输入新密码,并要求再次确认。管理员也可以通过`passwd -l`命令锁定用户账户,防止其登录。

### 2.1.2 用户权限的基本设置与分配

用户权限的分配主要是通过文件和目录的权限位来实现。每个文件或目录都有所有者、所属组和其他用户这三类权限设置。通过`chmod`命令可以修改这些权限。

```bash

sudo chmod u+x filename

```

上面的命令为文件所有者添加了执行权限。权限可以是读(r=4)、写(w=2)和执行(x=1),这些权限数值可以组合来设置复杂的权限。

用户权限分配中,sudo权限允许普通用户执行某些需要更高权限的命令。这通常通过修改`/etc/sudoers`文件来实现,使用`visudo`命令来编辑这个文件,保证语法的正确性。

```bash

username ALL=(ALL) ALL

```

上述内容表示允许`username`用户在所有主机上以所有用户的身份执行所有命令。

## 2.2 组的概念与管理

### 2.2.1 理解组的基本功能

组是权限控制的另一个核心概念。组可以包含多个用户,并为这些用户统一设置权限。这样,当需要为一组用户分配相同的权限时,只需对组进行权限设置即可。

通过`groupadd`命令创建新组:

```bash

sudo groupadd groupname

```

组创建后,可以通过`gpasswd`命令将用户添加到组中:

```bash

sudo gpasswd -a username groupname

```

### 2.2.2 组内权限的设置与管理

设置组权限一般通过修改文件的所属组和组权限来实现。`chgrp`命令用于改变文件所属的组:

```bash

sudo chgrp groupname filename

```

要为组成员设置读写执行权限,使用`chmod g=rwx filename`。还可以使用数字方式(如`chmod 770 filename`)同时设置所有者、组和其他用户的权限。

在管理组权限时,需要考虑如何平衡用户的需求和系统的安全性。例如,对于开发目录,可能需要设置组读写权限,但对其他用户则限制权限,以保护源代码不被未授权的用户访问。

## 2.3 特殊权限位的作用

### 2.3.1 SETUID、SETGID和sticky bit介绍

特殊权限位在Linux系统中用于提供额外的权限控制。SETUID(设置用户ID)允许用户执行程序时获得文件所有者的权限。SETGID(设置组ID)允许用户执行程序时获得组的权限。

SETUID和SETGID位在命令行中通过小写的`s`表示,而文件的执行位则是大写的`S`,表示该权限位未设置。例如,`rwsr-xr-x`表示SETUID位被设置了。

使用`chmod`命令配合数字模式来设置这些特殊权限:

```bash

chmod 4755 filename # SETUID

chmod 2755 filename # SETGID

```

sticky bit是一种特殊的权限位,它防止对属于组或公共的文件进行删除,只有文件所有者或root用户可以删除。

```bash

chmod +t filename

```

### 2.3.2 特殊权限位的配置与实例应用

配置特殊权限位时,需要特别小心,因为不当的设置可能会引入安全漏洞。例如,使用SETUID的程序可能会被利用执行未授权的操作。

在应用SETUID和SETGID时,一个典型的例子是`/usr/bin/passwd`。这个命令需要修改`/etc/shadow`文件来改变用户密码,它属于root用户,但由于SETUID位的设置,普通用户可以临时获得root权限来修改该文件。

```bash

-rwsr-xr-x 1 root root 55344 Jan 21 2020 /usr/bin/passwd

```

sticky bit的例子是`/tmp`目录。由于这个目录是所有用户都可以读写的,因此需要设置sticky bit来防止用户删除其他用户的文件。

```bash

drwxrwxrwt 12 root root 4096 Jan 22 11:40 /tmp

```

系统管理员在设置特殊权限位时需要对系统有深入的理解,确保设置的正确性和安全性。

# 3. 文件与目录的精细权限配置

## 3.1 权限位的基础知识

### 3.1.1 权限位表示方法和意义

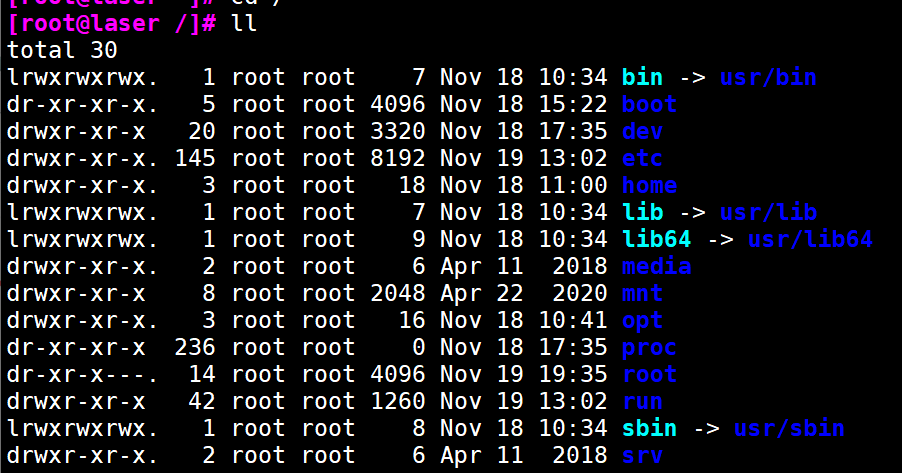

在Linux系统中,权限位是控制用户对文件和目录访问权限的基础。每个文件和目录都有三组权限位,分别对应所有者(owner)、所属组(group)和其他用户(others)。每组权限位由三个字符组成,分别代表读(r)、写(w)和执行(x)的权限。字符可以是实际的字符(r、w、x),也可以是短划线(-),表示相应的权限没有被赋予。

文件和目录的权限位可以使用数字或符号表示。使用数字表示时,读(r=4)、写(w=2)和执行(x=1),不具有相应权限时用0表示。权限位可以这样计算:所有者权限(rwx=7)、组权限(rw-=6)、其他用户权限(r-=4)。

例如,文件权限为`-rwxr-xr-x`,可以被解释为所有者具有读、写和执行的全部权限(rwx=7),所属组有读和执行权限(rx=3),其他用户也有读和执行权限(rx=3)。

### 3.1.2 文件与目录权限的区别

文件和目录的权限虽然在表示形式上相似,但它们的含义有所不同。对于文件来说:

- 读(r)权限允许用户查看文件内容。

- 写(w)权限允许用户修改文件内容。

- 执行(x)权限允许用户执行文件作为程序。

而对于目录来说:

- 读(r)权限允许用户列出目录下的文件和子目录。

- 写(w)权限允许用户在目录中创建或删除文件和子目录。

- 执行(x)权限允许用户访问目录的内容,通常与`cd`命令结合使用。

例如,一个目录权限为`drwxr-xr-x`意味着目录所有者可以读取、写入和访问目录(rwx),所属组和其他用户只能读取和访问目录(rx)。

## 3.2 权限修改的命令与技巧

### 3.2.1 chmod命令的深入使用

`chmod`命令是改变文件和目录权限的工具。它的使用方式有两种:符号方式和八进制方式。符号方式允许指定权限范围(u、g、o、a)和操作(+、-、=),分别代表添加、移除和设置权限。八进制方式直接使用数字来代表权限设置。

例如,将文件`file.txt`的权限设置为所有者可读写执行(7),所属组可读执行(5),其他用户可读执行(5):

```bash

chmod 755 file.txt

```

或者用符号方式:

```bash

chmod u=rwx,g=rx,o=rx file.txt

```

### 3.2.2 umask值的理解和应用

`umask`命令控制新创建文件和目录的默认权限。`umask`值是一个八进制数,它从完全权限的默认值中减去,以设定创建时的权限。完全权限是文件的666(rw-rw-rw-)和目录的777(rwxrwxrwx)。`umask`值通常设置为022或002,这样默认情况下用户创建的文件为644(rw-r--r--),目录为755(rwxr-xr-x)。

例如,设置`umask`值为022,意味着将从新文件的666和新目录的777中减去022:

```bash

umask 022

```

这样,新创建的文件默认权限是644,目录是755。

## 3.3 高级权限管理技术

### 3.3.1 ACL(Access Control Lists)的配置与使用

访问控制列表(ACL)是一个可以对单个用户或用户组指定文件或目录权限的机制。与标准权限(所有者、组和其他)相比,ACL提供了更为精细的权限控制。

要为文件或目录设置ACL,可以使用`setfacl`命令。例如,给予用户`alice`对文件`file.txt`的读权限:

```bash

setfacl -m u:alice:r file.txt

```

使用`getfacl`命令可以查看文件或目录的ACL设置:

```bash

getfacl file.txt

```

### 3.3.2 基于角色的访问控制(RBAC)基础

基于角色的访问控制(RBAC)是一种访问控制机制,它不是将权限直接分配给个别用户,而是分配给用户角色。用户通过扮演具有特定权限的角色来获得对系统资源的访问。

在Linux系统中,RBAC通常通过PAM(Pluggable Authentication Modules)模块和目录服务如LDAP或FreeIPA来实现。例如,可以为系统管理员创建一个角色,赋予该角色对系统服务配置文件的读写权限。

要注意的是,虽然Linux核心不直接支持RBAC,但可以通过一些系统工具和配置来实现类似的功能。这通常涉及到用户组管理、权限管理、服务配置等多个方面。

### 表格:Linux文件权限的详细说明

| 权限字符 | 文件类型和权限 |

|----------|----------------|

| `-` | 普通文件 |

| `d` | 目录 |

| `l` | 符号链接 |

| `r` | 读权限 |

| `w` | 写权限 |

| `x` | 执行权限 |

| `s` | SETUID或SETGID位 |

| `t` | sticky bit |

| `u` | 文件所有者 |

| `g` | 所属组 |

| `o` | 其他用户 |

### 代码块:`chmod`命令权限分配实例

```bash

# 设置文件权限为所有者可读写,所属组和其他用户可读

chmod u=rw,g=r,o=r filename

```

上述命令将文件`filename`的所有者权限设置为可读写,所属组和其他用户权限设置为可读。权限分配后,相应的二进制表示应为`rw-r--r--`,即644。

### Mermaid流程图:`chmod`命令的逻辑流程

```mermaid

graph TD

A[开始] --> B{是否为数字模式}

B -->|是| C[计算权限]

C --> D[应用权限]

B -->|否| E[解析符号模式]

E --> D

D --> F[修改权限]

F --> G[结束]

```

在上面的流程图中,显示了使用`chmod`命令修改权限的步骤,无论是数字模式还是符号模式,最终都会对文件或目录的权限进行修改。

# 4. Linux安全策略实践

Linux作为一个强大的操作系统,其安全性是企业及个人用户最为关注的部分之一。在本章节中,我们将深入探讨Linux安全策略实践,包括安全配置文件系统的最佳实践、防御性编程与权限安全、以及日志审计与权限审查。每个主题都会以实际操作、策略制定和案例分析的方式进行详细的讨论。

## 4.1 安全配置文件系统的最佳实践

文件系统是Linux系统中存储和组织数据的基础。正确的配置可以有效预防未经授权的访问,以及潜在的安全威胁。

### 4.1.1 安全配置文件系统的步骤与方法

配置文件系统安全的第一步是了解系统的文件结构。在Linux系统中,`/etc`、`/bin`、`/usr/bin`、`/usr/local/bin`、`/var`、`/var/log` 等目录包含重要的系统配置和日志文件,必须受到严格保护。实施安全策略包括以下步骤:

1. **文件和目录权限:** 确保系统关键文件和目录具有正确的权限设置。例如,只有root用户应有权修改系统服务的配置文件。

2. **隐藏敏感信息:** 移动或隐藏敏感文件、目录到非默认位置,或更改默认服务的端口号等。

3. **配置文件的权限:** 使用`chown`、`chmod`等工具,设置文件和目录的所有者和权限。例如,`sudo chown root:root /etc/shadow`确保只有root用户可以访问或修改密码文件。

4. **禁用不必要的服务:** 使用`systemctl`或类似工具禁用不必要的服务,减少潜在的攻击面。

5. **文件系统加密:** 考虑对敏感数据使用加密技术,如LUKS或eCryptfs。

### 4.1.2 系统关键文件和目录的安全策略

系统关键文件和目录的安全策略关乎整个系统的安全。下面是一些核心措施:

- **使用访问控制列表(ACL):** 通过`setfacl`和`getfacl`命令为单个用户或组设置更精细的访问权限。

- **文件完整性检查:** 定期使用如`Tripwire`或`AIDE`等工具对文件系统中的关键文件进行完整性检查。

- **SELinux策略:** 利用SELinux的强制访问控制来限制文件和进程的权限。

- **日志监控:** 通过监控系统日志文件,如`/var/log/auth.log`和`/var/log/syslog`,来追踪文件访问和修改情况。

## 4.2 防御性编程与权限安全

在编写软件时,防御性编程是一种提高代码安全性的实践。它包括一系列编程技术和最佳实践,用以防止和抵御恶意攻击。

### 4.2.1 编写安全代码的要点

- **输入验证:** 对所有外部输入进行验证,防止SQL注入、命令注入等攻击。

- **错误处理:** 谨慎地处理错误信息,避免向用户透露过多的系统信息。

- **最小权限原则:** 程序应以最小必需的权限运行,避免使用root权限。

- **限制资源使用:** 限制程序能够使用的系统资源,例如内存、CPU时间、文件句柄等。

### 4.2.2 程序权限提升与管理策略

在某些情况下,程序可能需要临时提升权限来执行某些操作。为此,应当遵循以下策略:

- **权限提升的最小化:** 程序应当仅在其确实需要时才提升权限,且持续时间尽可能短。

- **使用sudoers文件:** 通过配置`/etc/sudoers`文件,为程序设置无需密码的权限提升。

- **子进程管理:** 在程序中创建的子进程应继承其权限,防止权限泄露。

## 4.3 日志审计与权限审查

日志审计是检查和分析系统活动记录的过程,它是发现和响应安全事件的关键部分。而权限审查则用于评估和确保系统文件和目录的权限设置是安全的。

### 4.3.1 日志审计工具与方法

在Linux系统中,`auditd`服务是进行日志审计的常用工具。其配置方法包括:

- **启用auditd服务:** 使用`service auditd start`命令启动服务,并设置开机自启。

- **配置审计规则:** 使用`auditctl`或编辑`/etc/audit/audit.rules`文件来定义审计规则。例如,`-w /etc/shadow -p wa`表示监控`/etc/shadow`文件的读写尝试。

- **审计日志分析:** 使用`aureport`和`ausearch`等工具分析审计日志,识别可疑活动。

### 4.3.2 权限审查流程与案例分析

权限审查是一个系统性的过程,包括定期审查文件和目录的权限设置。案例分析可以帮助我们更好地理解审查流程:

- **审查流程:** 定期进行文件和目录权限审查,确保它们与组织的安全策略一致。这应包含一个详细检查列表,涵盖可能的权限错误配置。

- **案例分析:** 分析真实或假设的权限配置错误案例,理解如何发现和解决权限设置问题。

下表展示了一些典型的权限配置错误案例和解决策略:

| 错误案例 | 解决策略 |

| ------ | -------- |

| 某个服务配置文件权限过于宽松,允许所有用户读取 | 重新设置文件权限,只允许授权用户访问 |

| `cron`作业的权限设置不当 | 审查并修改`cron`作业的权限,确保仅需执行的用户或组拥有执行权限 |

| 应用程序的日志文件权限设置允许写入,造成日志轮转失败 | 更改文件权限,仅保留必要的写入权限 |

| 目录权限过于开放,导致潜在的信息泄露 | 精确控制目录权限,只保留必要的读取和执行权限 |

通过实施上述策略,组织能够及时发现和修正错误配置,提升系统的整体安全性。

# 5. Linux安全权限的进阶应用

## 5.1 使用SELinux增强安全

SELinux(Security-Enhanced Linux)是一个Linux内核安全模块,它提供了强制访问控制(MAC)的框架。SELinux的设计目标是提供更细粒度的权限控制,以增强系统的安全性。SELinux通过将安全策略应用于系统中的所有用户和进程,来限制它们访问或修改系统资源的能力,包括文件、目录、网络端口等。

### 5.1.1 SELinux的工作原理

SELinux通过以下核心组件来实施安全策略:

- 策略:一个定义了哪些行为是允许的规则集。SELinux支持多种策略类型,如targeted和minimum。

- 类型:在策略中,资源和进程被赋予安全上下文,这些上下文由类型标识符组成。类型用于决定访问权限。

- 布尔值:控制特定策略模块中的特定行为是否被启用或禁用。

- 角色和用户:角色和用户与类型一起定义了访问控制。SELinux通过多层架构提供更高级别的访问控制。

SELinux的状态可以是强制模式(enforcing)、宽容模式(permissive)或禁用模式(disabled)。在强制模式下,SELinux会实际执行安全策略,而在宽容模式下,它只记录策略违规而不强制执行。

### 5.1.2 SELinux策略与应用实例

策略是SELinux的核心,一个典型的操作系统会包含多种策略模块。使用`semanage`和`audit2allow`等工具可以帮助管理员管理策略和处理权限违规问题。

一个简单的应用实例:

假设你想要运行一个Web服务器,并确保其只能访问特定目录下的数据。你可以将Web服务器进程标记为特定类型,并为Web服务器的目录创建一个文件上下文,使其只对该类型可访问。

```bash

# 将Web服务器进程类型设置为httpd_t

semanage fcontext -a -t httpd_sys_content_t "/var/www/html(/.*)?"

# 应用更改并重新加载策略

restorecon -Rv /var/www/html

# 重启Web服务器

# 检查SELinux日志来确认没有任何违规事件

ausearch -m avc -ts recent

```

## 5.2 系统完整性保护

系统完整性意味着系统处于预期的、未经篡改的状态。这通常是指硬件、软件和数据的一致性和真实性。

### 5.2.1 系统完整性概念与意义

保护系统完整性非常重要,因为攻击者可能会通过篡改关键系统组件或数据来安装恶意软件、盗取信息或破坏服务。保持系统完整性可以确保系统只执行和访问授权的文件和数据。

### 5.2.2 系统完整性检测与恢复工具

为了保护系统完整性,Linux提供了一系列的工具,如`Tripwire`、`AIDE`和`IMA`(Integrity Measurement Architecture)。

`Tripwire`是一个文件系统完整性检查工具,可以监控文件和目录的改变,并报告任何未授权的修改。`AIDE`(Advanced Intrusion Detection Environment)是一个类似Tripwire的开源工具,用于检测系统文件的完整性。

IMA是Linux内核中的一个子系统,它使用现有的安全模块(如SELinux)来维护文件系统和系统文件的完整性。

```bash

# 安装并配置IMA

apt-get install ima-evm-utils

# 使用evmctl工具来初始化IMA测量

evmctl init

```

## 5.3 应对安全威胁的高级技巧

随着安全威胁的不断进化,高级技巧用于防御更为复杂和隐蔽的攻击。

### 5.3.1 防范入侵检测系统的策略

入侵检测系统(IDS)是安全策略的重要组成部分,其目的是识别潜在的恶意活动。为了有效地防范IDS策略,系统管理员应确保:

- 定期更新系统和安全策略。

- 使用网络和主机入侵检测系统来检测异常行为。

- 分析安全日志,及时发现和响应潜在的入侵尝试。

### 5.3.2 高级威胁预防与响应技术

高级威胁预防涉及预测和阻止威胁,而响应则是在检测到攻击后采取的措施。技术如实时监控、行为分析和异常检测都是重要的预防措施。响应措施包括事故调查、隔离受影响系统和数据恢复。

为了有效地对抗高级威胁,企业通常需要以下高级技巧:

- 使用沙箱技术来隔离和监控可疑程序。

- 实施端到端加密以保护数据传输。

- 定期进行安全培训和应急演练。

```bash

# 使用clamav进行恶意软件扫描

freshclam # 更新病毒库

clamscan -r /path/to/scan # 递归扫描目录

```

以上内容提供了Linux安全权限进阶应用的概览,包括SELinux的配置、系统完整性保护和应对安全威胁的策略与技术。为了深入掌握这些知识,建议结合实际环境进行操作和实验。

0

0