【Web安全防护】:Metasploit,检测并防范应用漏洞

1. Web应用安全的重要性与挑战

Web应用安全的现状与必要性

随着信息技术的飞速发展,Web应用已广泛渗透到人们的日常生活中。然而,随之而来的安全问题也越来越凸显。Web应用安全的重要性不仅体现在保护用户隐私和企业数据不被非法访问和泄露,还关乎企业信誉和法律责任。每一次的安全事件都可能对企业的品牌和经济利益造成严重损失。

面临的挑战

网络攻击手段日新月异,黑客利用各种漏洞实施攻击,包括但不限于SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等。因此,确保Web应用的安全面临着巨大的挑战。此外,随着应用的复杂性增加,传统的安全防护措施难以覆盖所有层面,需要更为智能化和自动化的方法。

安全工作的优先级

Web应用安全需要从多方面着手,包括但不限于安全编码、安全测试、入侵检测、漏洞管理和用户教育。制定合理的安全策略并将其融入开发、部署和维护的每一个环节,才能最大限度地降低安全风险。安全工作的优先级应根据企业特定需求和资源进行调整,但总体目标都是为了构建一个安全、可靠、稳定的Web应用环境。

通过以上章节的介绍,我们已经为理解整个Web应用安全领域奠定了基础。在接下来的章节中,我们将深入探讨Metasploit框架,了解其在安全测试中的强大功能和应用。

2. Metasploit框架简介

2.1 Metasploit的架构和组成

2.1.1 核心组件的介绍

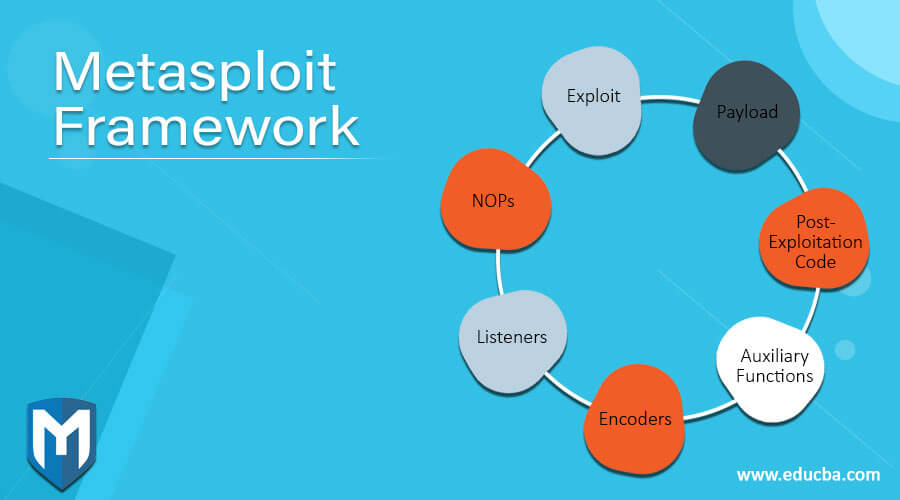

Metasploit框架是一套开源的安全工具,广泛用于渗透测试和安全研究。它的核心组件主要包括:

- msfconsole:Metasploit框架的交互式控制台,支持命令行操作,是用户与Metasploit交互的主要界面。

- msfvenom:用于生成payload的工具,可以将payload编码和封装,使其能够绕过安全防护。

- exploit:渗透测试模块,包含了多种攻击向量和漏洞利用代码。

- payload:攻击载荷,定义了在漏洞利用成功后需要执行的代码。

- auxiliary:辅助模块,包括扫描器、嗅探器和其他辅助工具。

- post:后渗透模块,用于在成功渗透后进行进一步的内网渗透和信息收集。

Metasploit框架通过模块化设计,让安全研究人员能够快速开发和集成新的漏洞利用和攻击技术。

2.1.2 Metasploit的版本和更新

Metasploit不断更新以应对新的安全威胁。用户应该定期更新到最新版本以保持最佳的测试效率和安全性。Metasploit的更新通常包括新漏洞利用模块的添加、现有模块的修复和性能优化。更新可以通过以下方式完成:

- 使用

git命令从Metasploit的官方仓库克隆最新代码。 - 利用Metasploit内置的更新机制,执行

msfupdate命令。

此外,还有商业版本的Metasploit Pro和Metasploit Express,提供了更丰富的报告工具和商业支持。

2.2 Metasploit的操作界面

2.2.1 控制台的使用方法

Metasploit的控制台msfconsole提供了一个功能丰富的命令行环境。以下是几个基本的使用步骤:

-

启动msfconsole:

- msfconsole

-

搜索模块:

- search <关键词>

-

选择模块:

- use <模块路径>

-

查看模块信息:

- info

-

设置选项:

- set <选项> <值>

-

运行模块:

- exploit

-

查看会话:

- sessions

-

交互会话:

- interact -i <会话ID>

每个命令后面都可以通过-h或--help参数来获取更详细的帮助信息。

2.2.2 模块的分类和功能

Metasploit的模块分为多个类别,每种类别针对不同的安全测试阶段。以下是模块的分类和它们的功能:

- Exploit模块:包含针对特定软件漏洞的攻击代码,用于尝试并成功利用漏洞。

- Auxiliary模块:提供扫描、嗅探等辅助功能,不直接用于攻击,但对漏洞发现和信息收集很有帮助。

- Post模块:在成功利用漏洞后执行,用于提取信息、密码、键盘记录、内网扫描等进一步的攻击活动。

2.2.3 与Metasploit的交互方式

用户可以通过多种方式与Metasploit进行交互:

- 命令行:最直接的方式,适合熟练用户。

- API:允许开发者通过编程语言编写脚本来与Metasploit交互。

- GUI:如Armitage,提供图形界面,使得用户可以通过点击和拖动来管理攻击活动,适合初学者。

- Web界面:一些第三方项目提供了Web接口来控制Metasploit,方便远程操作。

2.3 Metasploit的配置和扩展

2.3.1 环境配置的最佳实践

Metasploit的配置文件位于~/.msf4/msf.conf,该文件允许用户定制Metasploit的环境。以下是一些最佳实践:

- 代理配置:如果测试环境处于受限网络,配置代理可以绕过网络限制。

- 日志级别:调整日志级别可以帮助记录更多的测试细节。

- 数据库配置:Metasploit可以连接到PostgreSQL数据库,以保存测试结果和会话数据。

- # 配置文件示例

- [msf]

- # 设置数据库路径

- database_path = /path/to/database

- [proxy]

- # 设置代理服务