【渗透测试插件秘籍】:Metasploit插件系统,扩展你的攻击工具箱

渗透测试第35天Metasploit Introduction.docx

1. 渗透测试与Metasploit基础

1.1 渗透测试概述

在信息时代,网络安全变得尤为重要。渗透测试(Penetration Testing)是一种安全评估方法,旨在通过模拟黑客攻击来发现网络系统中的安全漏洞。它有助于组织评估其防御机制的有效性,并采取必要的措施来保护其资产和数据。

1.2 Metasploit简介

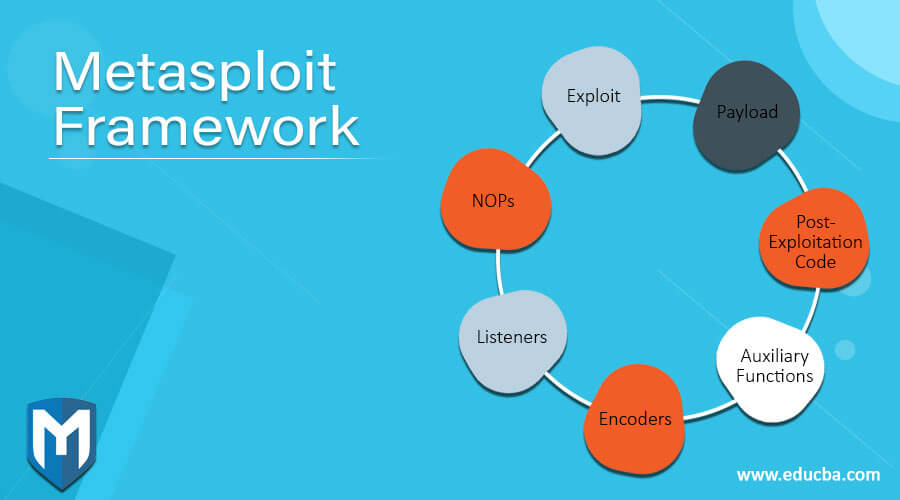

Metasploit是一个被广泛使用的开源渗透测试平台。它提供了多种工具和功能,让安全研究人员能够对目标系统执行漏洞扫描、漏洞利用和后渗透任务。Metasploit的模块化设计使它成为一个强大的工具,用于测试网络防御和攻击技术。

1.3 Metasploit的基本使用

为了开始使用Metasploit,首先需要了解其基本命令和操作流程。这包括设置工作环境、选择和配置攻击模块、以及管理会话。Metasploit的灵活性和可扩展性意味着用户可以通过安装插件来进一步增强其功能。接下来的章节将会详细探讨Metasploit插件系统架构及其在渗透测试中的应用。

2. Metasploit插件系统架构

2.1 插件系统概述

2.1.1 插件功能与分类

Metasploit插件系统是该框架中一个重要的扩展点,允许用户和开发者扩展Metasploit的功能以适应各种渗透测试场景。插件的功能可以是多样的,包括但不限于漏洞利用的自动化、数据采集、报告生成等。从类型上区分,Metasploit插件可以分为以下几类:

- 攻击类插件:这些插件用于实现特定的攻击方法或漏洞利用技术。

- 自动化类插件:用于自动化测试流程,提高工作效率,如自动化扫描、自动化的攻击向量选择。

- 工具类插件:提供额外的分析工具,如密码破解、网络嗅探等。

- 数据处理类插件:用于处理测试过程中收集到的数据,如日志分析、数据导出等。

2.1.2 插件与Metasploit核心的交互

插件与Metasploit核心的交互主要是通过Ruby语言编写的脚本实现。这些脚本能够访问Metasploit核心提供的API,从而与Metasploit其他部分进行通信。例如,一个漏洞利用插件可能需要查询Metasploit的数据库来检索可利用的漏洞,或者与Metasploit的会话管理器交互以保持与目标系统的连接。每个插件都是一个独立的模块,它们通过注册到Metasploit的插件管理器来实现与核心的交互。

2.2 插件的安装与管理

2.2.1 安装第三方插件的步骤

安装第三方插件的步骤通常包括以下几步:

- 确保你的Metasploit框架是最新的,这可以通过Metasploit的更新命令实现。

- 访问官方的Metasploit插件库或其他可信的源,选择需要的插件。

- 下载插件包到本地。

- 运行Metasploit的插件安装命令,通常为

msfupdate或者直接使用msfconsole加载插件路径。

示例代码:

- # 更新Metasploit到最新版本

- msfupdate

- # 安装名为 plugin_name 的插件

- msfupdate /path/to/plugin_name.rb

2.2.2 插件的激活与更新

激活插件通常是在Metasploit控制台中进行:

- # 启动Metasploit控制台

- msfconsole

- # 加载插件

- load plugin_name

对于更新插件,如果插件是通过Metasploit的更新机制安装的,那么更新可以通过简单的msfupdate命令完成。如果插件有新版本,该命令会自动下载并替换旧版本插件。如果插件是手动安装的,可能需要手动下载新版本并按照安装步骤重新安装。

2.3 插件开发入门

2.3.1 开发环境的搭建

为了开发Metasploit插件,你需要一个支持Ruby的开发环境。这里以Ubuntu系统为例进行环境搭建的说明:

- 安装Ruby和RubyGems包管理器:

- sudo apt-get update

- sudo apt-get install ruby-full rubygems

- 安装Metasploit开发依赖:

- sudo apt-get install metasploit-framework

- 搭建开发环境,确保可以访问Metasploit的源代码:

- git clone https://github.com/rapid7/metasploit-framework.git

- cd metasploit-framework

2.3.2 编写第一个Metasploit插件

编写你的第一个Metasploit插件可以按照以下步骤进行:

- 创建一个Ruby文件,如

my_plugin.rb。 - 在文件中定义一个继承自

Msf::Plugin的类,并重写plugin_name和plugin_version方法:

- class MyPlugin < Msf::Plugin

- def initialize(framework, opts)

- super

- print_status("MyPlugin has been loaded!")

- end

- def name

- "MyPlugin"

- end

- def version

- "1.0"

- end

- end

- 将你的插件文件放到Metasploit的插件目录中,通常是

~/.msf4/plugins/。 - 启动Metasploit控制台并使用

load命令加载你的插件。

完成以上步骤后,你的插件应该能够被Metasploit框架识别并加载。这是插件开发的第一步,但已经足够你对Metasploit插件架构有一个基本的理解和实践。

3. Metasploit插件实战应用

3.1 自动化漏洞扫描

3.1.1 编写自动化扫描插件

在渗透测试的过程中,自动化漏洞扫描能够极大提升工作效率,减少重复劳动。Metasploit 提供了丰富 API,允许开发人员编写自定义插件以满足特定的自动化扫描需求。

下面是一个简单的自动化漏洞扫描插件示例,该插件旨在扫描目标系统是否受到CVE-2017-0144漏洞(永恒之蓝)的攻击。

代码逐行分析

require 'msf/core':引入Metasploit框架的核心库。- `class MetasploitModule < Msf::Ex