【系统配置对MD5的隐性影响】:Windows和Linux环境设置对哈希值的作用

发布时间: 2024-12-22 16:40:55 阅读量: 4 订阅数: 6

同一个文件在windows和linux下计算md5哈希不一致的原因及解决方法

# 摘要

本文对MD5哈希算法进行了全面的介绍和分析,包括其基本原理、数学基础及其在不同操作系统中的配置与实现。文章详细阐述了MD5的工作流程、数学运算细节以及在Windows和Linux平台下的具体应用,比如使用命令行工具生成和验证文件的MD5哈希。同时,文中探讨了系统配置如何隐性影响MD5哈希值的生成,如系统时间同步、缓存机制和压缩算法等因素。最后,提出了标准化MD5哈希生成流程、分析哈希值差异和案例研究等应对策略,旨在帮助读者更好地理解和应对MD5哈希在实际应用中可能遇到的问题。

# 关键字

MD5哈希算法;消息摘要;系统配置;文件完整性;密码学;安全策略

参考资源链接:[Windows与Linux计算MD5不一致:原因与解决](https://wenku.csdn.net/doc/64531604fcc539136803e44d?spm=1055.2635.3001.10343)

# 1. MD5哈希算法简介

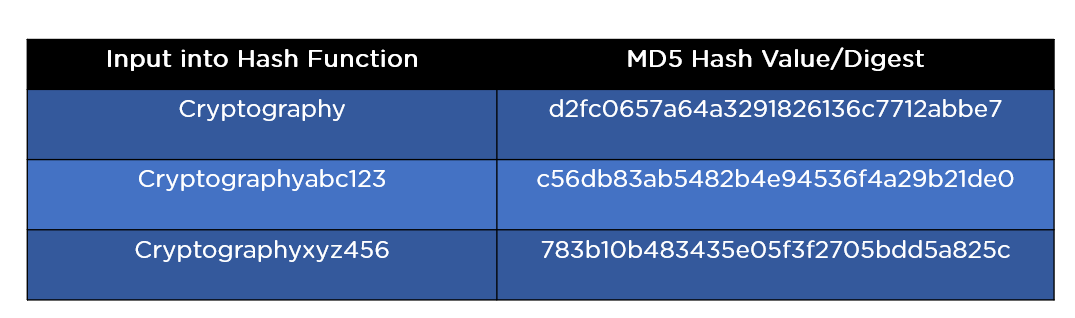

MD5(Message-Digest Algorithm 5)是一种广泛使用的哈希算法,能够产生出一个128位(16字节)的哈希值(通常用32位十六进制数字表示)。最初由Ron Rivest在1991年设计出来,MD5的目的是确保信息传输完整一致。

MD5常用于验证数据的完整性,如软件分发和文件验证。它将任意长度的数据转换为固定长度(128位)的"摘要",使得原始数据的任何微小变化都会导致哈希值的巨大差异。虽然它曾经被认为是安全的,但现在被认为不再安全,因为已经存在能够生成两个不同输入具有相同MD5哈希输出(碰撞)的攻击方法。

尽管如此,MD5的广泛认知和简便性使它仍然在某些环境下被使用,例如,在一些旧的系统或协议中。然而,在需要高安全性的场合,推荐使用SHA-256或更高级别的哈希算法替代MD5。

# 2. MD5算法的工作原理

在密码学中,MD5(Message Digest Algorithm 5)是一种广泛使用的哈希函数,产生出一个128位(16字节)的哈希值(通常用32位十六进制数表示)。本章将详细探讨MD5算法的内部工作原理,以及它的数学基础,并分析其在不同场景下的应用。

## 2.1 MD5的算法流程

MD5算法包括以下几个主要步骤:消息填充、初始化MD缓冲区、处理消息块以及输出最终哈希值。我们将逐一深入了解这些步骤。

### 2.1.1 消息填充

消息填充是MD5算法的第一步,它确保输入消息的长度是512位的倍数。如果原始消息的长度已经符合这个要求,那么填充操作仍然会添加一个额外的1和若干个0,直到长度达到下一个512位的倍数。填充完成后,原始消息的长度被附加到填充部分的末尾。

具体步骤如下:

1. 将原始消息的长度表示成64位的二进制数。

2. 将这个长度数附加到消息的末尾。

3. 从第二步开始,填充至长度达到512的倍数。

### 2.1.2 初始化MD缓冲区

MD5算法使用四个32位的缓冲区作为操作的初始状态,这些状态的初始值是四个特定的常数。初始化的值如下所示:

```

A = 0x01234567

B = 0x89ABCDEF

C = 0xFEDCBA98

D = 0x76543210

```

这四个值将作为消息处理的起始点,并在后续的运算中不断更新。

### 2.2 MD5算法的数学基础

MD5算法的设计依赖于一系列的数学操作,包括位操作和逻辑函数。这些操作确保了算法的高效性和输出的不可预测性。

#### 2.2.1 MD5中的位操作

MD5算法使用了四种位操作:

- 左循环移位(left rotate)

- 与操作(AND)

- 或操作(OR)

- 异或操作(XOR)

这些操作使得每个输入块(512位)的处理变得复杂且难以预测。

#### 2.2.2 MD5的逻辑函数

MD5定义了四个不同的逻辑函数,分别对应于四个不同的操作阶段。这些函数以消息块中的一些位作为输入,并对A、B、C、D四个变量进行操作。它们分别是:

- F(b, c, d) = (b AND c) OR ((NOT b) AND d)

- G(b, c, d) = (b AND d) OR (c AND (NOT d))

- H(b, c, d) = b XOR c XOR d

- I(b, c, d) = c XOR (b OR (NOT d))

每个函数设计用来在一个特定的循环中使用,它们利用输入消息的某些特定部分,以确保消息的每部分都对最终哈希值有影响。

### 2.3 MD5的常见应用场景

MD5被广泛应用于数据完整性校验、密码存储和验证等场景。尽管由于安全原因不推荐用于密码学验证,但其在非安全性哈希校验中仍占有一席之地。

#### 2.3.1 数据完整性校验

在数据传输或存储中,MD5常被用来检查文件是否被篡改。用户可以计算文件的MD5哈希值,与官方提供的值进行对比。如果两个哈希值相同,则数据被认为是完整未被篡改的。

#### 2.3.2 密码存储和验证

虽然现代密码学实践推荐使用更安全的哈希函数如bcrypt或Argon2,但在一些遗留系统中,MD5仍然被用作存储用户密码。密码在存储前会被哈希处理,验证时再次哈希处理用户输入的密码,并与存储的哈希值进行对比。由于MD5是单向的,即使数据库被破解,攻击者也无法直接获取用户的原始密码。然而,由于MD5对碰撞攻击的脆弱性,使用它来存储密码并不安全。

## 代码示例和逻辑分析

在研究MD5算法时,有时会涉及代码实现。以下是一个简单的Python代码示例,展示如何使用Python内置的md5库计算字符串的MD5哈希值。

```python

import hashlib

# 原始消息字符串

original_message = 'This is a sample message.'

# 创建md5对象

md5_hasher = hashlib.md5()

# 更新md5对象

md5_hasher.update(original_message.encode('utf-8'))

# 获取十六进制格式的哈希值

md5_hash = md5_hasher.hexdigest()

print(f"MD5 hash for '{original_message}': {md5_hash}")

```

该代码块首先导入了`hashlib`模块,它是Python标准库的一部分,用于提供哈希算法的实现。然后创建一个md5对象,使用`update`方法传入需要哈希处理的字符串(编码为字节)。最后,通过调用`hexdigest`方法获取哈希值的十六进制表示形式。

**参数说明和逻辑解释:**

- `original_message`:待哈希处理的原始消息。

- `encode('utf-8')`:将字符串编码为UTF-8字节串,因为md5处理的必须是字节串。

- `md5_hasher`:md5哈希对象,用于计算哈希值。

- `update`:方法用于更新md5哈希对象,传入待处理的数据。

- `hexdigest`:方法返回哈希值的十六进制字符串。

在实际应用中,MD5的这些基础性质使得它成为了在特定场景下方便使用的工具,尽管在安全性要求较高的应用中,更推荐使用其他更安全的哈希函数。

# 3. Windows环境下MD5的配置与实现

## 3.1 Windows平台的MD5命令行工具

### 3.1.1 使用CertUtil生成MD5哈希

在Windows平台上,生成文件的MD5哈希值可以使用内置的命令行工具CertUtil。通过简单的命令行指令,用户便可以得到文件的MD5哈希值。以下是具体的操作步骤。

首先,打开命令提示符(可以通过开始菜单搜索cmd,或者按下Win+R键,输入cmd并回车)。然后,使用以下命令格式来生成文件的MD5哈希值:

```cmd

CertUtil -hashfile "文件路径" MD5

```

例如,如果您想要得到位于`C:\example.txt`文件的MD5哈希值,您可以运行:

```cmd

CertUtil -hashfile "C:\example.txt" MD5

```

该命令会输出类似于以下内容:

```

MD5 hash of C:\example.txt:

a5 49 0c 48 41 1c 16

```

0

0