【散列技术全解析】django.utils.hashcompat:避免5个常见误区

发布时间: 2024-10-09 18:23:48 阅读量: 74 订阅数: 21

# 1. 散列技术基础和django.utils.hashcompat概述

散列技术,作为数据结构和算法中的基石,广泛应用于计算机科学的多个领域,包括数据存储、搜索、加密等。它是数据处理不可或缺的组成部分,尤其在Web开发中扮演着重要角色,为安全性和效率提供了重要的保障。在本章中,我们将探讨散列技术的基础概念,以及在Python的Django框架中通过`django.utils.hashcompat`模块实现的散列技术应用。`django.utils.hashcompat`是Django为支持不同散列函数而提供的兼容层,使得开发者可以更加容易地在不同版本的Django之间进行迁移,同时也提高了代码的安全性和可维护性。

散列技术的核心在于散列函数,它将输入数据转换为固定长度的输出,即散列值。散列值具有唯一性,使得在数据检索、比较等方面非常高效。然而,散列函数的设计和选择对系统的性能和安全性有深远的影响。因此,在使用散列技术时,正确理解和应用散列函数至关重要。通过本章的学习,我们将掌握散列技术的基础知识,并为后续章节中散列技术在Web安全中的应用以及django.utils.hashcompat模块的深入使用打下坚实的基础。

# 2. 散列技术的理论基础

散列技术是计算机科学中的一个基础概念,涉及数据结构、算法、密码学等多个领域。理解散列技术的理论基础对于掌握其应用至关重要,本章节我们将深入探讨散列函数的定义、特性、常见散列算法以及散列技术的安全性考量。

### 2.1 散列函数的定义与特性

#### 2.1.1 散列函数的基本概念

散列函数,又称哈希函数,是将任意长度的输入(也称为预映射或键)通过特定的算法转换为固定长度输出的函数。输出值通常为一串长度较小的字节序列,称为散列值或哈希值。散列函数的设计目标是使得任意两个不同的输入几乎不可能产生相同的输出,尽管这在理论上是无法完全保证的。

散列函数必须满足以下基本特性:

1. **确定性**:相同的输入始终会产生相同的输出。

2. **高效性**:计算散列值的过程需要高效。

3. **均匀性**:散列值在空间上分布均匀,避免冲突。

#### 2.1.2 散列函数的特性分析

散列函数的特性分析是理解和应用散列技术的关键。以下是对散列函数几个关键特性的深入探讨:

- **抗碰撞性**:抗碰撞性是衡量散列函数好坏的一个重要标准。理想的散列函数应具有“抗碰撞性”,这意味着找到两个不同的输入值,它们具有相同的输出值,应该是一个极其困难的问题。根据不同的应用场景,抗碰撞性分为“弱抗碰撞性”和“强抗碰撞性”:

- 弱抗碰撞性:在散列空间中找到任意两个不同输入但具有相同输出的情况是困难的。

- 强抗碰撞性:寻找任意两个具有相同输出值的输入值都是困难的。

- **隐藏性**:隐藏性要求输入值的任何一部分信息都不能从输出的散列值中被推导出来。换句话说,给定散列值,要反推出原始输入应该是不可行的。

- **不可逆性**:在理想情况下,给定散列值,尝试找出任何可能的输入值都应当是一个计算上不可行的问题。

### 2.2 常见散列算法解析

#### 2.2.1 MD5算法的原理与应用

MD5(Message-Digest Algorithm 5)是一种广泛使用的散列算法,能够产生出一个128位(16字节)的散列值。MD5的理论基础是信息摘要算法,其设计目标是执行速度快且易于实现。

MD5算法流程主要包含以下步骤:

1. **填充消息**:原始消息按照一定规则填充,使得填充后的长度对512取模等于448。填充的长度是一个64位的数字,表示原始消息的长度。

2. **添加消息长度**:在填充后的消息最后添加一个64位的长度值,得到最终的消息长度。

3. **初始化MD缓冲区**:使用一个4个32位整数的数组,定义为MD缓冲区,进行初始化。

4. **处理消息块**:将消息分成512位的消息块,对每一个消息块执行四轮操作,每轮16次操作。每轮操作基于非线性函数、消息字和缓冲区的中间值。

5. **输出散列值**:将处理完所有消息块后的MD缓冲区的内容作为最终散列值输出。

尽管MD5曾经广泛使用,但现在已经不再被认为是安全的。由于其存在设计上的弱点,MD5容易受到碰撞攻击,因此在安全性要求较高的场合已经不推荐使用。

```mermaid

graph TD

A[开始] --> B[填充消息]

B --> C[添加消息长度]

C --> D[初始化MD缓冲区]

D --> E[处理消息块]

E --> F[输出散列值]

```

#### 2.2.2 SHA算法族的原理与应用

安全哈希算法(SHA)是一系列算法的总称,包括SHA-1、SHA-224、SHA-256、SHA-384和SHA-512等,它们产生的散列值长度从160位到512位不等。SHA算法比MD5更安全,广泛应用于各种安全敏感的场合。

SHA算法的核心流程与MD5相似,包括消息填充、初始化缓冲区、分块处理和输出散列值等步骤,但是其内部细节要复杂得多。例如,SHA-256使用64个32位的整数作为内部状态,而SHA-1使用五个32位的整数。

```plaintext

SHA-256算法流程:

1. 消息填充:将消息长度填充至512的倍数。

2. 初始化缓冲区:设置初始散列值和链接变量。

3. 分块处理:对消息进行分块,并对每个512位块执行函数操作。

4. 输出散列值:将最终的链接变量值作为散列输出。

```

### 2.3 散列技术的安全性考量

#### 2.3.1 哈希冲突与解决方法

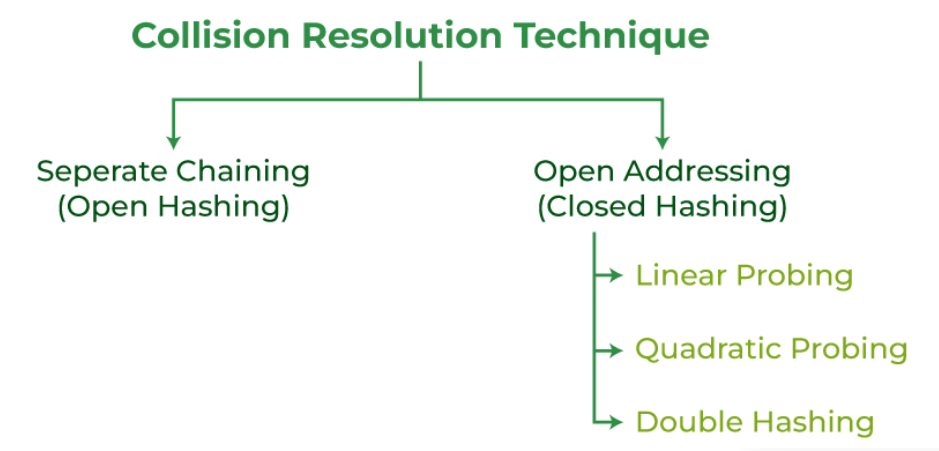

哈希冲突是指不同的输入数据产生相同的输出散列值。在实际应用中,理想情况是不存在冲突的,但根据鸽巢原理,由于输出空间有限,完全避免冲突是不可能的。为了解决哈希冲突,可以采取以下措施:

- **使用更长的散列值**:增加散列值的长度可以减少冲突的概率。

- **应用哈希技术**:例如开放定址法、链表法等,用于解决哈希表中的冲突。

- **二次哈希**:使用另一个哈希函数对冲突数据再次进行哈希处理。

- **合并散列值**:将多个哈希值合并为一个更长的散列值。

#### 2.3.2 散列算法的安全性威胁

散列算法面临的安全性威胁主要包括碰撞攻击和预映射攻击。碰撞攻击是指攻击者找到两个不同的输入,使得它们产生相同的散列值。预映射攻击则涉及到从散列值反向推导出原始数据。

为应对这些威胁,可以采取以下安全措施:

- **使用安全的散列算法**:比如SHA-256、SHA-3等,这些算法被认为在当前技术条件下是安全的。

- **添加随机盐值**:在散列过程中加入随机值,以增加攻击者的难度。

- **定期更新算法**:随着时间推移,不断出现新的攻击技术,因此定期更新使用中的散列算法是必要的。

在本章节中,我们详细探讨了散列技术的理论基础,包括散列函数的定义与特性、常见散列算法的原理与应用以及散列技术的安全性考量。散列技术作为信息安全领域

0

0