【实战演练】使用Python进行恶意软件静态分析

发布时间: 2024-06-28 17:47:50 阅读量: 78 订阅数: 107

malware-static-analysis:使用python进行静态恶意软件分析

# 2.1 Python恶意软件静态分析原理

Python恶意软件静态分析是一种通过检查恶意软件的可执行文件或脚本,而不执行它们来识别和分析恶意软件的技术。它主要基于以下原理:

- **文件结构分析:**分析恶意软件的可执行文件或脚本的结构,包括文件头、节区和导入表,以识别可疑特征。

- **代码反编译:**将恶意软件的可执行文件或脚本反编译为可读的代码,以分析其功能和行为。

- **特征匹配:**将恶意软件的可执行文件或脚本与已知的恶意软件特征进行匹配,以识别已知的恶意软件或类似变种。

- **启发式分析:**使用启发式规则和算法来识别可疑行为或模式,即使它们没有与已知恶意软件特征匹配。

# 2. Python恶意软件静态分析基础

### 2.1 Python恶意软件静态分析原理

Python恶意软件静态分析是一种不执行可疑代码的情况下,通过检查其结构、内容和行为模式来识别和分析恶意软件的技术。其原理主要基于以下几个方面:

- **代码特征分析:**恶意软件通常具有独特的代码特征,如特定函数调用、API使用模式和字符串常量。通过识别这些特征,可以快速检测出恶意软件。

- **数据结构分析:**恶意软件通常会创建或修改特定数据结构,如注册表项、文件系统对象和网络连接。分析这些数据结构可以揭示恶意软件的行为和目标。

- **控制流分析:**恶意软件的执行流通常与良性软件不同。通过分析控制流图,可以识别恶意软件的执行路径和潜在的恶意行为。

- **沙箱分析:**在沙箱环境中运行可疑代码,可以观察其行为而不影响系统。沙箱分析可以提供有关恶意软件网络活动、文件操作和系统修改的详细信息。

### 2.2 Python恶意软件静态分析工具

有多种Python工具可用于进行恶意软件静态分析,包括:

- **VirusTotal:**一个在线恶意软件扫描服务,提供多种静态分析引擎,用于检测恶意软件。

- **Cuckoo Sandbox:**一个沙箱环境,用于运行可疑代码并记录其行为。

- **PEiD:**一个用于分析PE文件(Windows可执行文件)的工具,可以识别恶意软件的特征和行为。

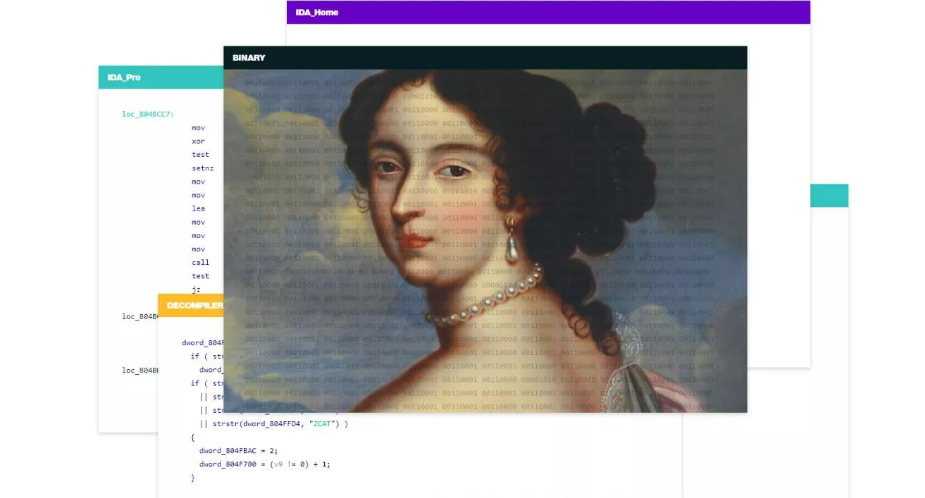

- **IDA Pro:**一个交互式反汇编器和调试器,用于分析恶意软件的二进制代码。

- **YARA:**一个用于创建和匹配恶意软件特征的规则语言。

**代码块 2.1:使用YARA规则检测恶意软件**

```python

import yara

# 加载YARA规则

rules = yara.compile(filepath="malware.yara")

# 扫描文件

matches = rules.match(filepath="suspicious.exe")

# 检查匹配结果

if matches:

print("恶意软件检测到!")

for

```

0

0