【构建安全边界】:防火墙配置与管理的专家级策略,让入侵者望而却步

发布时间: 2024-12-14 02:28:19 阅读量: 8 订阅数: 13

华为HCNA-Security V2.5实验手册:防火墙与终端安全技术配置指南

参考资源链接:[入侵教程:青果教务系统安全漏洞分析与利用](https://wenku.csdn.net/doc/45233ezvhg?spm=1055.2635.3001.10343)

# 1. 防火墙基础与重要性

在当今数字化时代,网络攻击和数据泄露事件频发,企业和服务提供商需要采取措施保护其网络不受外部威胁。**防火墙**是其中最为重要的安全措施之一。作为一道网络的“护城河”,它通过控制进出网络的数据流来防范未授权的网络访问,保护企业网络资源安全。

防火墙不仅能够防止恶意入侵,还可以根据设置的策略进行流量监控、日志记录和报警,是网络安全的第一道防线。有效的防火墙策略部署,能够大大降低企业因网络攻击遭受的损失。

在接下来的章节中,我们将深入探讨防火墙的工作原理、配置策略,以及如何在实际环境中应用防火墙进行安全防护。让我们开始这场深入防火墙技术内部的旅程。

# 2. 防火墙配置策略的理论基础

## 2.1 防火墙的工作原理

### 2.1.1 防火墙的类型与功能

防火墙是网络安全中的第一道防线,它通过一组预定义的规则来控制进出网络边界的流量。根据其工作原理和配置方式,防火墙主要有以下几种类型:

- **包过滤防火墙**:包过滤防火墙检查通过的数据包,基于预定义的规则决定是否允许数据包通过。这些规则通常基于IP地址、端口号、协议类型等信息进行设置。

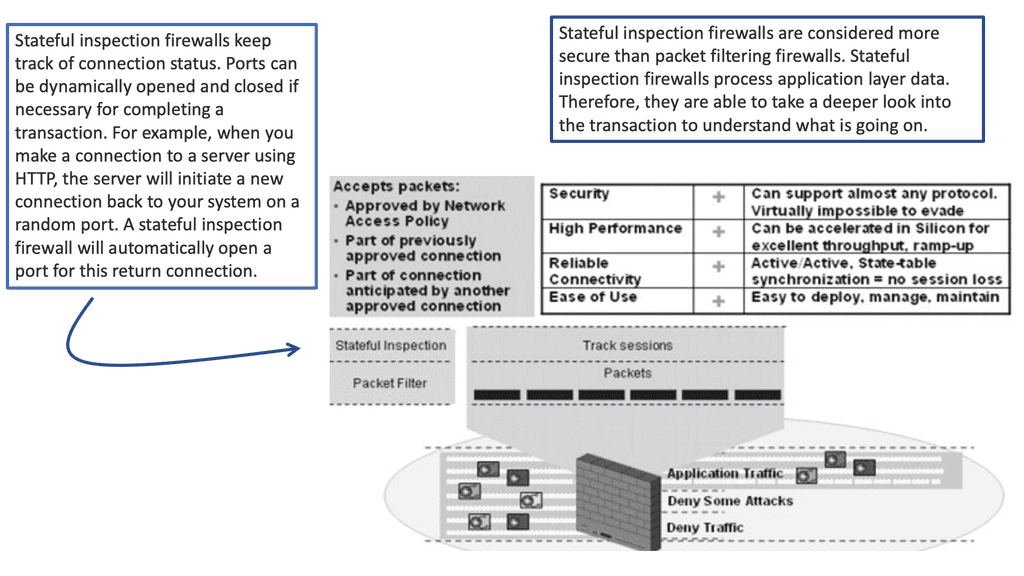

- **状态检测防火墙**:也称为状态监测防火墙,不仅检查单独的数据包,而且跟踪连接状态和会话信息。它基于一个连接的上下文信息来允许或拒绝流量。

- **应用层防火墙**:这种类型的防火墙深入检查应用层数据,能够理解特定应用程序的协议,并阻止应用层攻击。

- **代理服务器防火墙**:作为客户端和服务器之间的中介,代理服务器防火墙能够提供应用层过滤功能,增强安全性,但性能开销较大。

### 2.1.2 数据包过滤与状态检测机制

数据包过滤机制基于预定义的规则来分析每个进入网络的数据包。当一个数据包到达时,防火墙会检查它的源和目标IP地址、端口号和协议类型,然后与设置的规则进行匹配。如果匹配成功,数据包就会被允许通过;如果匹配失败,数据包则会被丢弃。

状态检测机制则更加复杂和智能。它不仅检查单个数据包,还跟踪连接的整个会话状态。它基于以下原则工作:

1. **连接状态跟踪**:状态检测防火墙维护一个状态表,记录所有经过的连接会话。

2. **会话重用**:如果同一个会话中的后续数据包符合已建立的会话状态,就不必再次进行规则检查。

3. **默认拒绝策略**:如果没有规则明确允许某个会话,状态检测防火墙将默认拒绝该会话。

## 2.2 防火墙规则的创建与管理

### 2.2.1 访问控制列表(ACL)的构建

访问控制列表(ACL)是定义访问权限的规则集。在防火墙配置中,ACL用于指定哪些类型的数据流可以通过防火墙,哪些需要被阻塞。构建ACL时需要考虑以下要素:

- **源IP地址和目标IP地址**:确定允许访问的网络或主机。

- **源和目标端口号**:控制特定服务或应用程序的访问。

- **协议类型**:如TCP、UDP或ICMP等。

- **动作**:允许或拒绝。

例如,一个简单的ACL规则可能看起来像这样:

```

access-list 100 permit tcp any host 192.168.1.10 eq ssh

access-list 100 deny ip any any

```

这个例子中的ACL定义了两个规则,第一个规则允许任何主机通过TCP协议访问IP地址为192.168.1.10的主机的SSH端口(默认为22)。第二个规则拒绝所有其他IP流量。

### 2.2.2 防火墙规则的优先级和冲突解决

当多个防火墙规则应用于同一数据流时,规则的优先级决定哪个规则生效。通常,防火墙规则列表会有一个默认的优先级顺序,通常是从上到下的顺序执行。当有冲突时,通常遵循以下原则:

- **最具体规则优先**:包含详细信息的规则(如特定端口而非所有端口)比一般规则(如所有端口)有更高的优先级。

- **隐式拒绝原则**:如果一个数据包没有匹配任何允许规则,则默认被拒绝。

为了解决规则冲突,需要精心设计规则的顺序,并在实施前进行充分测试。一个良好的实践是将最常用的规则放在列表的中间位置,因为这些规则通常同时具有较高的优先级和访问频率。

## 2.3 防火墙的高级配置技巧

### 2.3.1 VPN与防火墙的集成

VPN(虚拟私人网络)允许远程用户安全地连接到公司内部网络。集成VPN与防火墙是确保远程访问安全的有效方法。配置防火墙以支持VPN涉及以下步骤:

1. **配置VPN协议**:在防火墙上启用和配置VPN协议,如IPSec或SSL VPN。

2. **定义VPN用户和策略**:设置用户认证和授权策略,决定哪些用户可以连接以及他们的访问权限。

3. **隧道配置和密钥管理**:配置安全隧道参数,包括密钥交换和数据加密方法。

4. **路由和访问控制**:确保VPN流量能够正确路由到内部网络,并通过ACL控制访问权限。

示例配置代码片段:

```

crypto ipsec transform-set MYSET esp-aes 256 esp-sha-hmac

crypto ipsec profile MYPROFILE

set transform-set MYSET

!

interface Virtual-Template1

ip address 10.0.0.1 255.255.255.0

tunnel mode ipsec ipv4

tunnel protection ipsec profile MYPROFILE

```

上述配置定义了VPN加密转换集、IPSec配置文件和一个虚拟接口模板,其中包含了VPN服务器的IP地址和隧道配置。

### 2.3.2 防火墙的集群与负载均衡

防火墙集群是指将多个防火墙设备合并成一个逻辑单元,以提高性能、可靠性和可扩展性。集群技术可以包括状态同步、会话管理、故障切换和负载均衡。通过这些技术,集群确保即使在单个设备失效的情况下,系统仍然能够提供连续的保护。

负载均衡则是在多个防火墙实例之间合理分配流量,以避免单个实例过载,提高整体性能。一种常见的负载均衡策略是基于源IP和目的IP的哈希算法,确保来自同一主机的流量被发送到同一个防火墙实例上,保持会话状态的连贯性。

**负载均衡配置示例**:

```

firewall cluster

gateway ip 192.168.1.10

gateway ip 192.168.1.11

member 1 priority 1

member 2 priority 2

load-balance source-ip

load-balance destination-ip

```

在此示例中,定义了两个集群成员,并指定了基于源IP和目的IP进行负载均衡。

在配置集群和负载均衡时,要考虑实际的网络拓扑和流量模式,确保集群中的防火墙实例能够高效协同工作。

# 3. 防火墙实践配置案例分析

本章将深入探讨防火墙配置的实际应用,并通过案例分析的方式,让读者能够更加清晰地理解防火墙配置过程中可能遇到的具体场景和解决方案。在实践配置中,我们将重点介绍如何在不同的操作系统和设备上配置防火墙,并且通过安全策略的实施和日志分析,来提高网络安全防护的效率和效果。

## 3.1 常用防火墙软件与平台

### 3.1.1 基于Linux的iptables配置

Linux系统中的iptables是一个功能强大的命令行防火墙工具,它通过一系列规则来控制网络流量。掌握iptables的配置是任何想要深入理解

0

0