【物联网安全防护】:应对连接设备的安全风险与挑战的5大策略

发布时间: 2024-12-14 03:12:47 阅读量: 7 订阅数: 13

应对物联网安全的几大对策.pdf

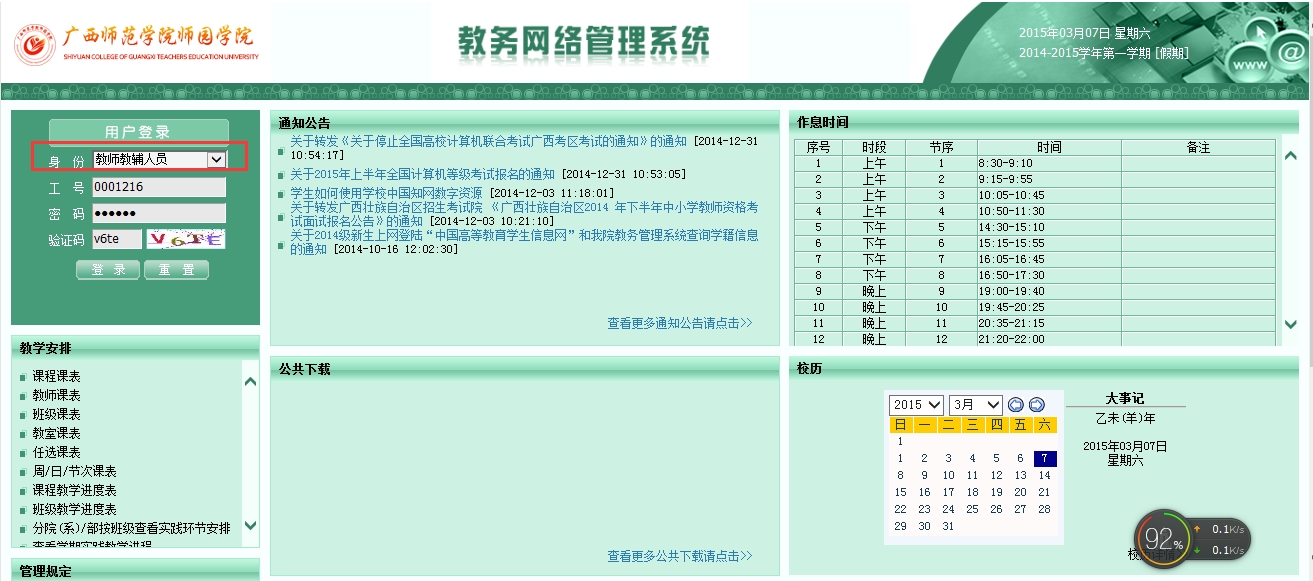

参考资源链接:[入侵教程:青果教务系统安全漏洞分析与利用](https://wenku.csdn.net/doc/45233ezvhg?spm=1055.2635.3001.10343)

# 1. 物联网安全概述

## 物联网安全的重要性

随着物联网技术的迅速普及,从智能家庭到智慧城市的各类应用不断涌现。物联网设备通常涉及个人、公司甚至关键基础设施的安全,一旦遭受攻击或数据泄露,后果将不堪设想。因此,确保物联网设备的安全至关重要,这是维护个人隐私和企业财产安全的基础。

## 安全威胁的多样性

物联网设备面临的安全威胁多种多样,包括但不限于设备篡改、数据窃取、服务拒绝攻击等。由于设备种类繁多,其设计和实施过程中的安全漏洞都可能成为攻击者的突破口。此外,随着设备越来越智能化,它们对网络的依赖也越来越高,这也增加了被攻击的风险。

## 安全防护的基本原则

为了应对物联网的安全挑战,基本的防护原则包括:确保设备在设计和生产阶段的安全性,加强设备的身份认证与授权机制,使用数据加密保护传输和存储数据的隐私,以及保持设备固件和软件的更新,以防止已知漏洞被利用。这些措施共同构成了物联网安全防护的第一道防线。

# 2. 物联网设备的安全防护基础

## 2.1 物联网设备的身份认证机制

### 2.1.1 身份认证的重要性

物联网(IoT)设备面临的安全威胁与日俱增,身份认证机制是确保设备和数据安全的首要防线。身份认证不仅可以防止未授权访问,而且还能确保设备之间的通信是可信的。在物联网环境下,身份认证机制的健全性直接关联到个人隐私保护、企业知识产权以及关键基础设施的安全。没有有效的身份认证机制,攻击者可以轻易地伪装成合法用户或设备,从而获取敏感数据或进行恶意操作。

### 2.1.2 身份认证的实现方式

实现身份认证的常用技术包括但不限于密码学方法、生物识别技术、多因素认证等。密码学方法可以基于对称加密或非对称加密技术,以确保设备间身份的验证。生物识别技术如指纹、视网膜扫描或面部识别等可以提供强大的身份验证能力,但这些技术通常需要额外的硬件支持。多因素认证结合了多种认证方式(例如密码加手机短信验证码),大大增加了安全性。特别地,对于物联网环境,可以利用数字证书、预共享密钥和基于属性的认证等技术,实现设备间的快速且安全的身份验证。

```mermaid

graph TD

A[开始认证流程] --> B[用户输入凭证]

B --> C[凭证加密传输]

C --> D[服务器验证凭证]

D -->|成功| E[访问授权]

D -->|失败| F[拒绝访问并记录]

```

## 2.2 物联网设备的数据加密技术

### 2.2.1 数据加密原理

数据加密技术的核心是确保信息的机密性,即只有授权用户才能解读数据。它通过算法将明文数据转换为密文数据,加密算法的强度决定了破解的难度。在物联网设备中,数据加密技术是至关重要的,因为它不仅保护了数据的隐私性,还确保了数据在传输过程中的完整性。通过对数据进行加密,可以有效防御中间人攻击和数据泄露等风险。

### 2.2.2 常用的数据加密算法

常用的加密算法包括对称加密算法和非对称加密算法。对称加密算法(如AES)在加密和解密过程中使用相同的密钥,速度快,适用于大量数据的加密,但密钥分发和管理是一个挑战。非对称加密算法(如RSA和ECC)使用一对密钥,一个公开用于加密(公钥),另一个私密用于解密(私钥),安全性较高,但计算开销大,适合加密小量数据或用于密钥交换。

```markdown

| 加密算法类型 | 代表算法 | 特点 |

| ------------ | -------- | ---- |

| 对称加密 | AES | 密钥短,速度快,适用于大量数据加密 |

| 非对称加密 | RSA | 安全性高,计算开销大,适用于小量数据或密钥交换 |

```

## 2.3 物联网设备的固件与软件安全

### 2.3.1 固件升级与安全补丁

物联网设备的固件和软件安全对于保证设备的长期安全至关重要。固件升级不仅可以修复已知漏洞,还能提升设备性能和功能。为了实现安全的固件升级,物联网设备应当采取以下措施:保证升级过程中的数据传输加密,确保固件的完整性和真实性;利用数字签名技术来验证固件的来源和未被篡改;并且在升级失败的情况下要有回滚机制,保证设备能够恢复到一个已知的安全状态。

```code

// 示例代码:固件升级过程中的签名校验

public bool VerifyFirmwareSignature(byte[] firmwareData, byte[] signature, byte[] publicKey) {

// 使用公钥解密签名

byte[] decryptedSignature = DecryptSignature(signature, publicKey);

// 使用固件数据计算哈希值

byte[] calculatedHash = ComputeHash(firmwareData);

// 比较解密后的签名和计算出的哈希值

return Arrays.equals(calculatedHash, decryptedSignature);

}

```

### 2.3.2 安全开发生命周期

安全开发生命周期(SDL)是一种将安全性内建于软件开发过程的方法。在物联网领域,这包括了需求分析、设计、编码、测试和部署等阶段。开发者需要在每个阶段都考虑安全性,例如在设计阶段采用最小权限原则和安全默认设置,编码阶段防止常见的安全漏洞,测试阶段进行全面的安全测试。通过SDL可以显著降低软件中的安全漏洞,并确保物联网设备的整体安全。

```mermaid

graph LR

A[需求分析] --> B[设计]

B --> C[编码]

C --> D[测试]

D --> E[部署]

E --> F[维护与更新]

```

以上各章节内容需确保按照要求顺序展现,每个部分均需包含详细的解释、说明及必要的代码示例、表格以及mermaid流程图。

# 3. 物联网网络安全的挑战与实践

## 3.1 网络入侵检测与防护系统

### 3.1.1 入侵检测系统的种类与部署

在当前的信息技术环境中,物联网设备数量的激增使得网络入侵检测系统(IDS)成为了维护网络安全的关键组成部分。入侵检测系统分为两类:基于

0

0