Kali Linux系统安全加固:防御机制和最佳实践的深度剖析

发布时间: 2024-09-28 14:51:16 阅读量: 46 订阅数: 40

操作系统安全:kalilinux简介.ppt

# 1. Kali Linux系统概述及其安全性的重要性

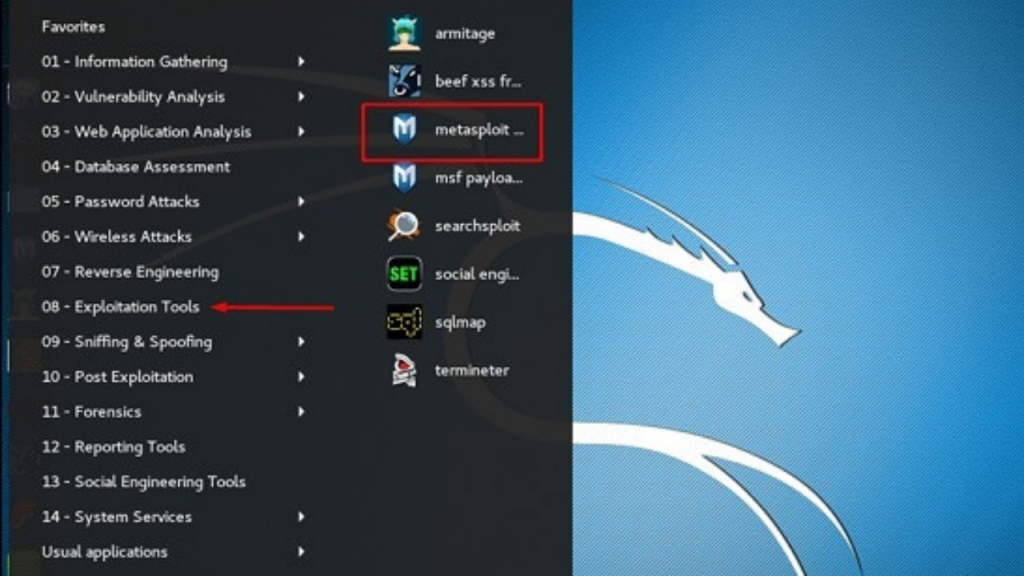

Kali Linux是一个专业的安全测试操作系统,被广泛用于渗透测试、数字取证以及逆向工程。作为基于Debian的Linux发行版,Kali专注于提供一套完整的安全工具集合,支持多种硬件架构,以及各种语言版本,方便全球的安全爱好者使用。

安全性是Kali Linux的一个核心要素,因为它经常用于执行可能触犯法律的行为。一个重要的方面是确保测试活动在一个安全和可控的环境中进行,这样可以确保不会对第三方造成无意的损害。对于专业安全从业者而言,确保他们的工具箱和操作系统是最新和最安全的,这在法律和道德上都是必要的。

本章旨在介绍Kali Linux的基本知识和为什么安全性如此重要,从而为读者提供足够的背景信息,以便更好地理解后续章节中将介绍的安全防御机制、最佳实践和未来趋势。

# 2. Kali Linux的安全防御机制

### 2.1 基础安全配置

#### 2.1.1 用户和组管理

Kali Linux, 作为一款专注于安全测试的Linux发行版, 提供了强大的用户和组管理功能, 以增强系统的安全性能。用户管理是确保系统安全的基石之一。系统管理员应该养成良好的习惯,避免使用root用户进行日常操作,以减少潜在的安全风险。

创建用户和组的命令非常简单。例如,添加新用户并设置初始密码可以使用以下命令:

```bash

useradd -m username

echo "username:password" | chpasswd

```

这些命令中,`-m` 参数的作用是为新用户创建家目录。然后使用 `chpasswd` 命令更新密码。

接下来是用户权限的管理。通常我们不建议直接给予用户sudo权限,应限制其仅在需要时使用。给用户授权可以使用 `visudo` 命令编辑 `/etc/sudoers` 文件:

```bash

visudo

```

将用户添加至sudo组,从而允许其执行特定命令:

```

username ALL=(ALL) NOPASSWD:ALL

```

最后,组管理也非常重要。例如,添加用户到特定组可以通过以下命令完成:

```bash

usermod -a -G groupname username

```

其中 `-a` 参数表示追加,`-G` 参数后跟组名,`username` 是要添加的用户名。

#### 2.1.2 防火墙配置和使用

Kali Linux默认使用iptables作为其防火墙工具。iptables允许系统管理员对进出网络的数据包进行精细的控制。正确配置iptables可以有效阻止未授权访问,提供基本的安全防御。

配置iptables的基本步骤如下:

1. 首先,查看当前的iptables规则:

```bash

iptables -L -n -v

```

2. 清除所有现有的规则,为新的规则腾出空间:

```bash

iptables -F

```

3. 配置默认策略,例如设置默认的FORWARD, INPUT和OUTPUT策略为DROP:

```bash

iptables -P FORWARD DROP

iptables -P INPUT DROP

iptables -P OUTPUT DROP

```

4. 添加特定的规则来允许特定的流量。例如,允许已建立的和相关的连接:

```bash

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

```

5. 最后,保存规则以确保重启后依然有效:

```bash

iptables-save > /etc/iptables/rules.v4

```

借助iptables,管理员可以对防火墙进行细致入微的配置,确保系统安全。

### 2.2 高级安全特性

#### 2.2.1 AppArmor和SELinux的策略制定

AppArmor和SELinux是Linux系统中两大安全模块,旨在通过强制访问控制增强系统安全。两者都提供了一种在进程级别上实施安全策略的方法,但它们的工作方式略有不同。

AppArmor通过路径名来定义访问控制规则,即“路径名基于的访问控制”。而SELinux使用基于角色的访问控制,通常使用标签来区分不同的进程和文件。

以AppArmor为例,其配置文件通常位于 `/etc/apparmor.d/` 目录,而激活的策略位于 `/etc/apparmor.d/disable/`。要配置AppArmor,管理员需要编辑策略文件,并使用如下命令加载新的策略:

```bash

aa-enforce /etc/apparmor.d/profile-name

```

其中 `profile-name` 是策略文件的名称。

SELinux的配置则需要编辑 `/etc/selinux/config` 文件,将SELINUX变量设置为`enforcing`以启用策略:

```

SELINUX=enforcing

```

然后重启系统使策略生效。

#### 2.2.2 系统更新和漏洞管理

系统更新是网络安全的另一个重要方面。及时更新系统可以修补已知漏洞,增强系统的整体安全性。

在Kali Linux中,更新系统的命令如下:

```bash

apt-get update

apt-get upgrade

```

其中 `update` 命令用于获取软件包的新信息,`upgrade` 命令用于安装升级软件包。

漏洞管理不仅包括应用更新,还应包括监控系统中潜在的风险。Kali Linux提供了许多工具来帮助识别和修复安全漏洞。例如,使用 `unscanned` 命令扫描系统中的已知漏洞:

```bash

unscanned

```

定期执行这些更新和漏洞扫描,可以显著提升系统的安全性。

### 2.3 加密和数据保护

#### 2.3.1 文件系统的加密方法

在Kali Linux中,文件系统的加密是一项重要的数据保护措施。加密文件系统可以防止数据在物理存储介质被窃取时泄漏。

最常用的文件系统加密工具之一是LUKS (Linux Unified Key Setup),它可以对整个磁盘分区进行加密。以下是使用LUKS进行磁盘加密的基本步骤:

1. 首先创建一个物理分区用于加密:

```bash

cryptsetup -v luksFormat /dev/sdxY

```

其中 `/dev/sdxY` 是你要加密的分区。

2. 接着,打开加密的分区以供使用:

```bash

cryptsetup luksOpen /dev/sdxY encrypted_volume

```

这将会要求你输入之前设置的密码,打开后会创建一个名为 `/dev/mapper/encrypted_volume` 的设备。

3. 然后,格式化该设备并挂载使用:

```bash

mkfs.ext4 /dev/mapper/encrypted_volume

mount /dev/mapper/encrypted_volume /mnt/encrypted_folder

```

创建文件系统并挂载到一个挂载点。

最后,每次系统启动时,都需要手动解锁该分区。自动化解锁通常通过修改 `/etc/crypttab` 文件并使用 `cryptdisks_start` 命令来实现。

#### 2.3.2 数据传输的加密协议

数据传输的安全性同样重要。使用加密协议,如SSH(Secure Shell)、SSL/TLS、IPSec等,可以确保数据在网络中传输时的安全性。

对于SSH,可以使用OpenSSH套件,它为Linux系统提供了一个安全的远程登录协议。配置SSH加密连接的基本步骤如下:

1. 编辑 `/etc/ssh/sshd_config` 文件,确保使用以下设置:

```conf

Port 22

Protocol 2

HostKey /etc/ssh/ssh_host_rsa_key

HostKey /etc/ssh/ssh_host_dsa_key

HostKey /etc/

```

0

0