Kali Linux网络扫描实战:自动化发现网络漏洞的5大技巧

1. Kali Linux网络扫描入门

1.1 Kali Linux简介

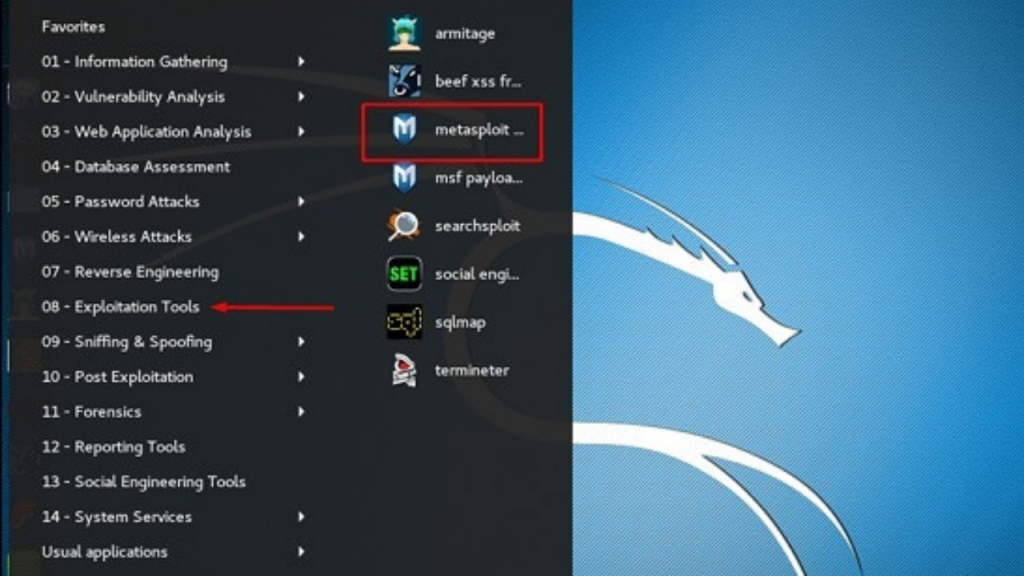

Kali Linux是一个由Offensive Security团队维护的基于Debian的Linux发行版,专为数字取证和渗透测试设计。其内置了数百个用于信息安全的工具,支持多种硬件平台,且拥有活跃的开发者社区。Kali Linux的易用性和高级功能使得它成为网络安全专业人士的首选操作系统。

1.2 网络扫描的基本概念

网络扫描是识别网络中活跃主机、开放端口和服务的过程。这一步骤是网络安全评估的基础,有助于发现潜在的安全漏洞。对于新手来说,使用Kali Linux进行网络扫描是一个很好的学习入口,因为它的用户界面直观,而且附带了多种网络扫描工具。

1.3 实际操作:开始你的第一个扫描

为了开始你的第一个网络扫描,你可以在Kali Linux中打开终端窗口,并使用Nmap这个强大的网络扫描工具。例如,输入以下命令进行快速扫描:

- nmap -sV ***.***.*.*

这条命令会对IP地址为***.**..*的目标主机进行版本探测扫描, -sV 参数用于确定开放端口上运行的服务及其版本。这是网络扫描新手可以实践的第一个命令,以了解目标系统的基础信息。

通过这种方式,即使是经验有限的IT专业人士也可以快速入门,并逐步深入了解网络扫描更高级的技术和策略。接下来,我们将在第二章深入了解网络扫描的理论基础。

2. 网络扫描的理论基础

2.1 网络扫描的类型与作用

在网络安全领域,网络扫描扮演着至关重要的角色。它涉及向目标系统发送数据包,并分析返回的数据以获取网络和系统的相关信息。根据扫描方式的不同,网络扫描主要分为两大类:主动扫描与被动扫描。

2.1.1 主动扫描与被动扫描

主动扫描是指通过发送网络数据包到目标主机,观察其响应以发现开放端口、运行的服务和漏洞。主动扫描的典型工具包括Nmap和Zmap。主动扫描的优点在于可以快速地收集大量信息,但缺点是可能会被目标主机的日志记录,有时也可能引起目标主机的警觉。

而被动扫描则不需要与目标系统直接交互,它通过监听网络流量来收集信息。这种方式更隐蔽,通常用于发现活跃的网络中的设备和流量模式。被动扫描的优点是不易被目标系统检测到,但其信息获取速度和广度有限。

2.1.2 网络扫描的目的和应用场景

网络扫描的目的多种多样,可以用来:

- 设备发现:扫描网络以发现当前活动的设备。

- 服务识别:确定目标设备上运行的服务和端口。

- 漏洞检测:识别可被利用的漏洞和弱点。

- 网络映射:创建网络拓扑和资产清单。

- 合规性检查:确保网络和系统遵守相关的安全标准和法规。

在不同的场景中,网络扫描的应用也不尽相同。例如,在企业环境中,网络管理员可能会定期进行扫描来监控网络健康和安全状态。而在渗透测试中,攻击者模拟的扫描则更多用于识别攻击目标和路径。

2.2 扫描工具的选择与使用

2.2.1 常用网络扫描工具介绍

市面上存在大量网络扫描工具,它们各有优缺点,适用于不同的扫描需求。以下是一些常用的网络扫描工具:

- Nmap:功能强大的开源扫描工具,支持多种扫描类型,被广泛用于网络发现和安全审核。

- Wireshark:强大的网络协议分析工具,主要用于捕获和分析网络流量。

- OpenVAS:一个全面的漏洞扫描解决方案,能够检测和识别多种安全威胁。

- Zenmap:Nmap的图形用户界面版本,更适合初学者使用。

每个工具都有其特定的使用场景和方法。例如,Nmap非常适合执行快速的端口扫描,而Wireshark在进行深度网络分析和数据包嗅探时表现出色。

2.2.2 工具对比及选择依据

在选择合适的扫描工具时,通常需要考虑以下几个因素:

- 功能需求:根据需要执行的任务类型(端口扫描、服务探测、漏洞扫描等)选择合适的工具。

- 易用性:对于初学者来说,图形界面可能更易用,但高级用户可能更倾向于使用命令行工具。

- 性能和资源消耗:某些扫描工具在执行大型网络扫描时可能对系统资源要求较高。

- 社区支持和文档:一个活跃的社区和详细的文档可以帮助用户更好地学习和解决遇到的问题。

以Nmap为例,它之所以广受欢迎,不仅是因为它的功能强大,还因为它有着丰富的文档和社区支持。

2.3 扫描策略与方法论

2.3.1 网络扫描的策略制定

制定一个高效的扫描策略是成功扫描的关键。扫描策略应该根据目标网络的规模、复杂性和扫描的目的来制定。主要策略包括:

- 确定扫描范围:明确哪些IP地址或网络段将被扫描。

- 选择扫描时间:避免高峰时段,以减少对正常业务的影响。

- 定制扫描技术:根据目标系统和安全政策选择合适的扫描技术。

- 结果分析:制定如何处理扫描结果的计划。

2.3.2 探索式扫描与高度精确扫描

在扫描策略中,有两种主要的扫描方法:探索式扫描和高度精确扫描。

- 探索式扫描:快速进行广泛的网络探测,以获取尽可能多的信息。这种扫描方法可能会引起目标系统的警觉,因此需要谨慎使用。

- 高度精确扫描:对特定目标进行深入分析,通常用于漏洞识别和渗透测试。这种扫描方法更为精细和深入,往往需要更多的配置和时间。

为了提高扫描效率和精确度,一些高级扫描工具如Nmap允许用户定制扫描规则和参数。接下来,我们将深入探讨如何使用Nmap进行精确的网络扫描,并介绍一些重要的扫描技巧。

3. 自动化网络扫描技巧

3.1 自动化扫描脚本编写基础

3.1.1 编写脚本的语言选择

在选择编写自动化扫描脚本的语言时,首先需要考虑的是语言的效率、可用的库以及社区支持。对于网络扫描,常用的脚本语言包括Python、Bash和Perl。Python凭借其简洁的语法和强大的第三方库支持脱颖而出,特别是在使用Nmap和Scapy这样的网络工具时。Bash脚本非常适合进行简单的自动化任务,尤其是当涉及到系统命令和本地文件操作时。Perl语言因其在网络和系统管理任务方面的成熟,也是另一种选择,尽管其学习曲线较陡峭。

3.1.2 基本脚本结构和逻辑流程

无论选择哪种语言编写自动化扫描脚本,其基本结构和逻辑流程都应包括以下几个要素:

- 初始化环境:设置必要的环境变量和配置,如网络接口、端口范围等。

- 输入参数处理:接收和处理输入参数,如目标IP、扫描类型等。

- 扫描逻辑:根据预定的策略执行扫描任务。

- 结果处理:捕获扫描结果,并进行初步的处理和存储。

- 异常处理:编写合适的异常处理逻辑以应对扫描过程中可能出现的问题。

以下是一个简单的Python脚本结构,演示了上述要素的基本应用:

- import argparse

- def scan(target, ports):

- # 简单的TCP扫描逻辑

- for port in ports:

- # 这里可以使用socket进行端口扫描

- pass

- def main():

- # 解析命令行参数

- parser = argparse.ArgumentParser(description="自动化扫描脚本")

- parser.add_argument("target", help="目标主机IP或域名")

- parser.add_argument("ports", nargs='+', type=int, help="目标端口列表")

- args = parser.parse_args()

-