【Kali Linux漏洞扫描实践】:应用OWASP ZAP和Metasploit

发布时间: 2024-09-28 08:03:22 阅读量: 47 订阅数: 36

Kali Linux Web Penetration Testing Cookbook

# 1. Kali Linux与漏洞扫描概述

## 1.1 Kali Linux简介

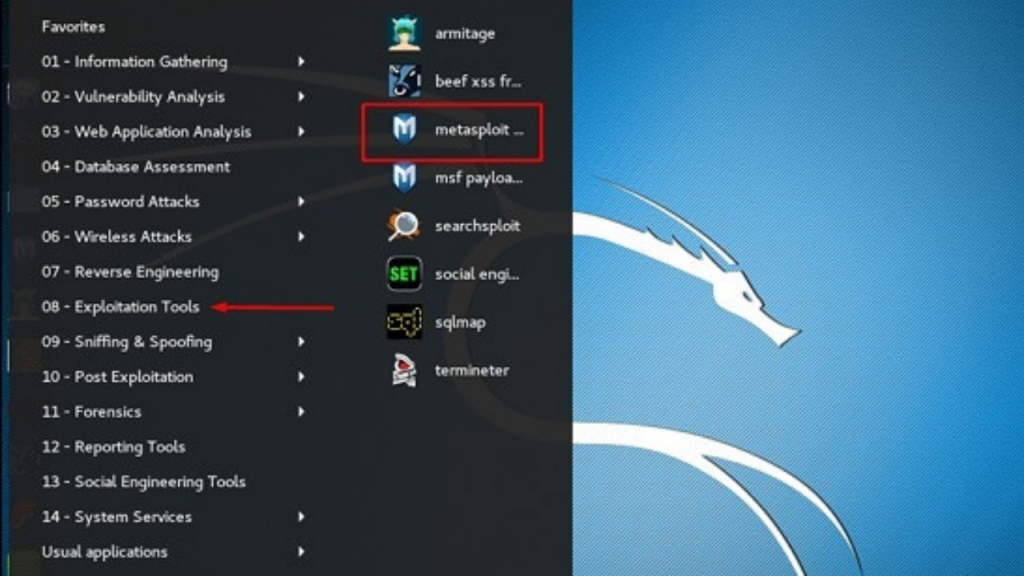

Kali Linux是一个基于Debian的Linux发行版,专为数字取证和渗透测试而设计。它预装了超过600种渗透测试工具,包括网络服务发现、密码破解、无线攻击等。Kali Linux的设计目标是提供一个安全的操作环境,以便于安全专家进行各种安全审计和测试。

## 1.2 漏洞扫描的定义与重要性

漏洞扫描是一种自动化的安全检查过程,旨在发现计算机系统或网络中的潜在安全漏洞。通过漏洞扫描,安全人员可以及时发现并修复已知漏洞,从而降低被攻击的风险。对于任何组织而言,定期进行漏洞扫描是确保网络安全不可或缺的组成部分。

## 1.3 漏洞扫描与Kali Linux的关系

Kali Linux提供了一套完整的漏洞扫描和渗透测试工具集,使得安全人员能够在一个统一的平台上执行从初步扫描到深入攻击的全部过程。它的灵活性和强大的工具集成,使得Kali Linux成为业界领先的渗透测试平台之一。

# 2. OWASP ZAP基础与应用

### 2.1 OWASP ZAP简介

#### 2.1.1 ZAP的核心概念

OWASP Zed Attack Proxy(ZAP)是一个易于使用且具备强大的集成自动化功能的渗透测试工具,旨在发现Web应用程序的安全漏洞。ZAP的核心概念包括主动扫描和被动扫描。

主动扫描涉及到对目标应用程序发送各种攻击载荷并分析响应来发现潜在的安全漏洞。被动扫描则是监视与应用程序的交互而不干预其过程,目的是识别安全问题而不需要发送攻击性的请求。

OWASP ZAP具有以下核心特性:

- **自动扫描:** ZAP可以自动发现应用程序,并对识别的端点执行各种扫描。

- **代理模式:** 支持作为一个中间人工作,代理用户和目标应用程序之间的所有通信。

- **易于使用:** 拥有直观的图形用户界面(GUI)和大量预配置的扫描选项。

- **开源:** 开放源代码确保透明性,并允许全球安全社区的持续贡献和改进。

#### 2.1.2 ZAP的主要功能和特点

OWASP ZAP的主要功能和特点如下:

- **会话管理:** 提供高级会话管理,允许用户登录、执行会话续传以及处理会话cookie。

- **上下文感知:** 智能识别应用程序上下文,提供定制的扫描配置和辅助信息。

- **易用性:** 具有多个用户界面,包括一个基本的用户界面、一个高级用户界面和一个命令行界面。

- **插件支持:** 支持通过插件系统扩展其功能,以便用户根据需要定制ZAP。

- **记录和回放:** 能够记录用户操作并进行回放,有助于安全测试者复现问题和测试特定的应用流程。

### 2.2 使用OWASP ZAP进行漏洞扫描

#### 2.2.1 配置扫描环境和目标

在使用OWASP ZAP进行漏洞扫描之前,需要对扫描环境和目标进行适当的配置:

1. **安装OWASP ZAP:**

- 访问OWASP ZAP的官方网站下载最新版本。

- 安装OWASP ZAP到本地测试环境,可以是Windows, Linux, 或者Mac OS X系统。

2. **配置扫描目标:**

- 运行OWASP ZAP并进入“Options” > “Local Proxies”设置本地代理监听。

- 配置浏览器或其他工具使用ZAP作为代理服务器。

- 访问要扫描的Web应用程序,让ZAP捕捉到所有的HTTP和HTTPS流量。

3. **配置扫描范围:**

- 在ZAP中设置扫描范围,选择需要扫描的目标站点。

- 配置扫描选项,决定扫描的深度和复杂性(例如,扫描登录表单或API端点)。

4. **配置用户凭证:**

- 对于需要认证的应用程序,需要在ZAP中添加和配置用户的登录凭证。

#### 2.2.2 扫描过程与结果分析

执行扫描和分析结果的步骤如下:

1. **启动扫描:**

- 选择“Active Scan”或“Spider”功能开始主动扫描或爬虫。

- 设置适当的扫描策略,并确保覆盖所有目标URL。

2. **监控扫描进度:**

- 观察扫描过程,ZAP会显示扫描活动的实时信息。

- 对于慢速或复杂的扫描,可以设置为后台运行。

3. **评估扫描结果:**

- 扫描完成后,ZAP会生成一个包含潜在漏洞的报告。

- 利用ZAP的详细视图和风险评分来评估每个漏洞的严重程度。

4. **手动验证:**

- 对于每一个潜在的漏洞,使用OWASP ZAP的上下文菜单进行手动验证。

- 确认漏洞是否存在,并评估漏洞的实际风险。

#### 2.2.3 报告生成与漏洞管理

报告的生成和管理是将扫描结果转化为行动计划的关键步骤:

1. **创建报告:**

- 使用OWASP ZAP内置的报告生成工具,选择报告类型(例如,HTML、XML、Markdown等)。

- 为报告设置标题、描述以及其他相关信息。

2. **审查和分析报告:**

- 详细审查报告中列出的每个漏洞。

- 确定需要优先解决的高风险问题。

3. **漏洞管理:**

- 将发现的漏洞分配给开发团队进行修复。

- 跟踪修复状态,并验证修复后的漏洞是否已经关闭。

4. **创建修复后的扫描:**

- 在漏洞被修复后,重新运行扫描验证修复的效果。

- 更新报告,记录修复前后的差异和修复验证结果。

### 2.3 实战案例分析

#### 2.3.1 案例一:Web应用漏洞扫描

在这个案例中,我们将展示如何使用OWASP ZAP对一个具有代表性的Web应用进行漏洞扫描。

1. **目标应用程序:**

- 一个基于Web的小型零售商电子商务平台,用于展示产品并处理订单。

2. **前期准备:**

- 确定应用的URL,并通过浏览器配置代理设置以指向OWASP ZAP的监听端口。

- 登录应用以确保ZAP能够捕获和分析带有用户会话的流量。

3. **启动扫描:**

- 使用OWASP ZAP的“Active Scan”功能针对目标应用执行自动扫描。

- 限制扫描范围至目标网站的范围,以提高扫描的效率。

4. **结果分析:**

- 扫描完成后,在ZAP的“Alerts”标签页中查看识别的安全警告。

- 使用OWASP ZAP的“Site Map”功能来分析应用程序的结构,以寻找可能被遗漏的扫描路径。

5. **验证和修复:**

- 对识别的每个漏洞,利用ZAP提供的攻击载荷进行手动测试验证。

- 漏洞验证后,与开发团队协作,确定合适的修复方案并实施。

6. **修复后的验证:**

- 修复完成之后,使用OWASP ZAP重新进行扫描,验证漏洞是否得到正确解决。

- 根据修复后扫描的结果更新漏洞数据库,并在最终报告中反映修复成果。

#### 2.3.2 案例二:网络服务安全评估

在这个案例中,我们将使用OWASP ZAP来评估一个网络服务的安全性。

1. **目标服务:**

- 一个运行在HTTP/HTTPS协议上的RESTful API,用于应用程序间的通信和数据交换。

2. **前期准备:**

- 配置OWASP ZAP的代理以捕获API服务的流量。

- 使用OWASP ZAP的“Spider”工具进行URL结构和参数的探索。

3. **深度扫描:**

- 执行“Active Scan”并专注于API特有的安全问题,如不安全的直接对象引用和CSRF。

- 识别API端点,并对这些端点进行定制化的扫描。

4. **结果分析与修复:**

- 审查OWASP ZAP的扫描结果,特别关注API相关的漏洞。

- 验证API漏洞的真实性和影响范围,并将这些信息提供给开发团队。

- 在修复完成后,再次进行扫描以确保API漏洞已经解决。

5. **报告和合规性:**

- 生成包含API扫描结果的报告,并进行审查和分析。

- 根据扫描结果评估网络服务的安全性,并对合规性进行评估。

在接下来的章节中,我们将深入探讨OWASP ZAP的高级应用以及它与其他工具,如Metasploit,的整合方法。此外,我们还将探讨如何将OWASP ZAP融入到漏洞扫描的最佳实践中,并展示一些高级技巧来增强扫描过程的效率和效果。

# 3. Metasploit框架与利用

## 3.1 Metasploit框架概览

### 3.1.1 Metasploit的组成和用途

Metasploit是一个为安全测试人员设计的工具,它允许用户执行复杂的攻击以测试系统的安全性。该框架由以下核心组件组成:

- **Explo

0

0