【Kali Linux入门指南】:安全工具箱基础使用

Kali Linux系统使用基础教程.pdf

1. Kali Linux简介与安装

1.1 Kali Linux操作系统概述

Kali Linux是一个基于Debian的Linux发行版,专为数字取证和渗透测试而设计。其核心优势在于包含大量的安全工具,几乎涵盖了所有安全测试的场景。Kali不仅适用于专业安全分析师,也受到开发人员、学生和IT专业人士的喜爱,因为它为用户提供了学习和探索计算机系统与网络安全的广泛资源。

1.2 安装Kali Linux的系统要求

在安装Kali Linux之前,必须确认硬件是否符合最低要求。通常,推荐至少20GB的硬盘空间、2GB内存以及一个至少1GHz的处理器。为了充分利用Kali Linux的安全工具,建议使用更高级的硬件配置。如果用户打算在虚拟环境中安装Kali Linux,确保虚拟机管理程序(如VirtualBox或VMware)已正确安装,并为虚拟机配置足够的资源。

1.3 Kali Linux安装步骤

安装Kali Linux的步骤相对简单,可以从官方提供的镜像下载并刻录到USB驱动器或DVD。启动安装介质后,用户将进入图形化的安装界面。以下是安装过程的简化步骤:

- 从启动介质启动,选择“Graphical Install”开始图形安装。

- 选择语言、地理位置和键盘布局。

- 为Kali Linux设置主机名和域名。

- 创建一个新用户,并设置其权限。

- 配置磁盘分区或使用整个磁盘进行安装。

- 选择并安装Kali Linux包管理器(通常是APT)。

- 完成网络配置。

- 安装引导加载程序GRUB到主引导记录。

- 完成安装后,重启计算机。

安装完成后,启动Kali Linux并登录,你可以开始探索和使用这个功能强大的安全工具集合了。对于初学者而言,从安装过程开始了解Kali Linux是一个很好的起点。

2. Kali Linux的网络扫描技术

2.1 网络扫描基础

2.1.1 网络扫描的定义和作用

网络扫描是一种主动的安全分析技术,通过发送数据包到目标网络或主机,并分析返回的数据包来检测网络的安全状态。它可以识别网络上存在的设备、开放的端口、运行的服务、存在的漏洞等信息。网络扫描对于防御恶意入侵、避免数据泄露和维护系统安全至关重要。

在IT安全管理中,网络扫描通常分为两种类型:被动扫描和主动扫描。被动扫描不会与目标系统进行交互,仅监控网络流量来检测可能的安全威胁。主动扫描则是直接与目标交互,发送各种探测请求以获取详细信息。主动扫描比被动扫描更容易被检测到,但是它能提供更详尽的数据。

2.1.2 常用网络扫描工具介绍

Kali Linux提供了大量网络扫描工具,其中一些在网络安全领域非常知名。例如:

- Nmap:一个强大的网络扫描工具,用于发现网络上的设备,并扫描开放的端口、检测服务和操作系统。

- Masscan:一个高性能的网络端口扫描工具,可以快速扫描整个IP地址空间。

- Wireshark:网络协议分析器,能够捕获和交互式地浏览网络上的数据包。

2.2 高级网络扫描技巧

2.2.1 隐蔽扫描与代理扫描

网络扫描有时会引起目标系统的警觉,因此隐蔽扫描和代理扫描技术被开发出来以降低扫描的可见性。隐蔽扫描,如使用TCP FIN、Xmas或Null扫描,能以较低的优先级对目标主机进行扫描,从而减少被防火墙或入侵检测系统发现的机会。

代理扫描使用第三方代理来发送扫描数据包,从而隐藏扫描者的真实IP地址。这不仅增加了网络扫描的隐蔽性,还可能绕过一些基于IP地址的限制。

2.2.2 操作系统指纹识别技术

操作系统指纹识别技术是通过分析网络上数据包的细微差别,推断出远程主机的操作系统类型和版本。该技术允许扫描者了解目标系统的详细信息,为下一步的安全测试提供重要线索。

例如,Nmap可以使用多种技术来识别操作系统,包括TCP/IP指纹识别和基于ICMP的指纹识别。这些技术都是通过对数据包进行深入分析,从而提供关于目标操作系统的信息。

2.2.3 服务版本探测与漏洞映射

识别网络上运行的服务版本是发现潜在安全漏洞的关键。高级扫描技术可以探测到特定服务版本的细节,这些细节通常可以与已知漏洞库进行映射,以确定目标网络上可能存在的安全弱点。

工具如Nmap的脚本引擎(NSE)提供了大量的脚本来进行服务探测和漏洞映射。这些脚本可以自动化执行多种检查,并提供关于目标的安全信息。

2.3 网络扫描实践案例分析

2.3.1 实战演练:扫描本地网络

在本小节中,我们将演示如何使用Nmap对本地网络进行端口扫描。

1. 确定扫描范围

首先,确定扫描的目标IP地址范围。例如,本地网络地址可能是***.*../24。

2. 启动Nmap扫描

打开终端,输入以下Nmap命令进行扫描:

- nmap -sV ***.***.*.*/24

这里的 -sV 参数指启动服务版本探测。

3. 分析扫描结果

扫描完成后,Nmap会显示所有发现的设备以及开放的端口信息,如下所示:

- Starting Nmap 7.91 ( ***

2.3.2 结果分析与安全建议

分析扫描结果

从上述扫描结果可以看出,本地网络中存在三种不同的设备,每个设备上运行了不同的服务。特别是,对于开放的FTP和HTTP服务,需要进一步检查以确保其配置的安全性,因为它们可能容易受到攻击。

安全建议

针对扫描结果,可以提出以下安全建议:

- 更改默认凭证:确保所有的服务都使用强密码,特别是那些具有默认密码的服务。

- 更新服务版本:将所有服务更新至最新版本,以减少已知漏洞的风险。

- 配置防火墙:适当配置防火墙规则,关闭不必要的端口,仅保留运行必要服务所需的端口。

- 定期进行安全审计:定期使用扫描工具对网络进行检查,及时发现并处理新出现的安全问题。

通过对扫描结果的分析和实施安全建议,可以显著提高网络的安全性。这只是一个基础示例,实际情况中应结合更深入的技术分析和安全策略来执行防御措施。

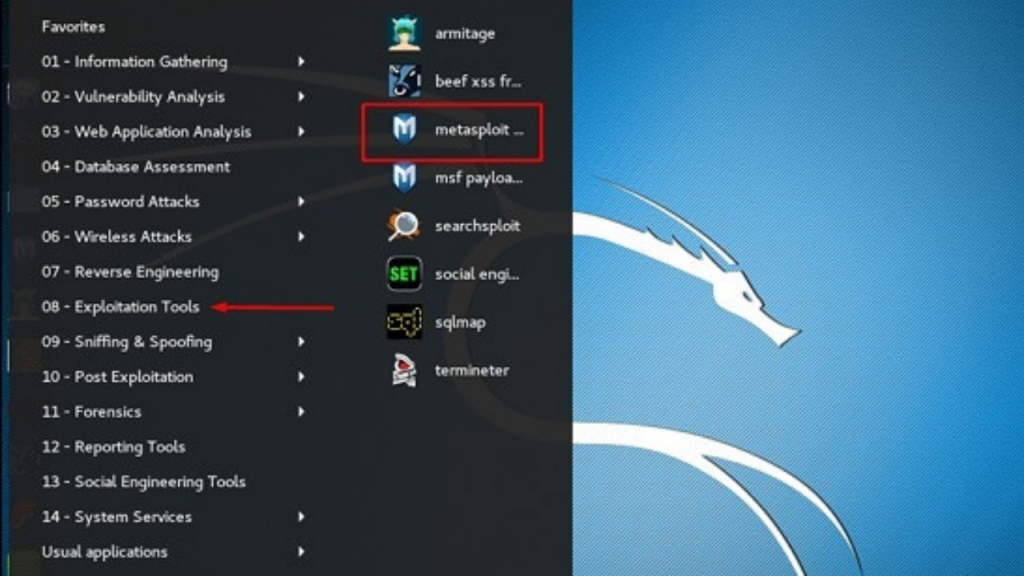

3. Kali Linux下的渗透测试工具

3.1 漏洞评估工具

3.1.1 漏洞扫描器的分类与选择

漏洞评估工具是渗透测试过程中不可或缺的一部分,它们帮助安全专家发现目标系统中的安全漏洞。漏洞扫描器可以分为两类:基于网络的扫描器和基于主机的扫描器。

基于网络的扫描器在一台机器上运行,扫描一个或多个网络内的其他机器,能够快速对大规模网络环境进行漏洞扫描。而基于主机的扫描器需要安装在目标机器上,它们可以提供更为详尽的本地系统信息和更深层次的漏洞检测。选择适当的扫描器需要考虑多个因素,如扫描目标、精确度、速度、易用性以及是否需要定制化扫描。

3.1.2 使用漏洞评估工具进行扫描

在选择合适的漏洞评估工具后,下一步就是根据计划进行扫描操作。以OWASP ZAP为例,这是一个非常流行的开源漏洞扫描器。

以下是一个简单的OWASP ZAP扫描示例代码块:

- sudo apt-get install zaproxy

- zap.sh -t <target-url>

该命令首先安装了ZAP,然后启动了扫描目标URL的过程。扫描结果将会提供目标网站可能存在的安全漏洞信息,包括但不限于跨站脚本攻击(XSS)、SQL注入等。

当使用漏洞扫描器时,记得要根据实际情况对扫描进行调整,如设置合适的扫描强度和规则集,以避免对目标服务器造成不必要的负载或产生误报。

3.2 密码攻击工具

3.2.1 密码破解的基本原理

密码攻击是渗透测试中的关键环节。密码破解的基本原理通常包括暴力破解、字典攻击、彩虹表攻击以及社会工程学攻击。这些攻击方式各有特点,例如暴力破解会尝试所有可能的密码组合,而字典攻击会尝试常见的密码列表。

3.2.2 常用密码攻击工具的操作

John the Ripper是广泛使用的密码破解工具之一,特别擅长于执行快速的密码破解。使用John the Ripper对一个简单的密码文件进行破解的步骤如下:

首先,安装John the Ripper:

- sudo apt-get install john

然后,运行John来破解一个密码文件:

- john <password-file>

John会自动尝试各种破解技术,包括字典攻击和暴力破解,将破解出的密码保存在指定文件中。在操作时,可以选择使用预定义的规则集或创建自定义规则来提高破解效率。

3.3 Web应用测试工具

3.3.1 Web扫描与攻击技术概览

Web应用测试工具用于检测Web应用程序中的安全漏洞。这些漏洞可能包括SQL注入、跨站脚本(XSS)、不安全的对象引用和配置错误等。像OWASP ZAP和Burp Suite这类工具提供了从自动化的简单扫描到复杂的攻击模拟的全套功能。

3.3.2 实战演练:渗透测试一个Web应用

以Burp Suite为例,我们来执行一个简单的Web应用渗透测试。首先启动Burp Suite,然后配置浏览器以使用Burp Suite作为代理。

接下来,访问目标Web应用并开始捕获请求:

- 在Burp Suite中,点击“Proxy”选项卡,然后点击“Intercept”。

- 访问目标网站,并在浏览器中查看“Intercept”选项卡。你应该能够看到捕获的请求。

- 点击“Forward”将请求转发到服务器,并等待响应返回。

接下来,你可以使用“Repeater”或“Intruder”功能来对请求进行修改和攻击尝试。例如,在“Intruder”选项卡中,可以配置攻击向量和负载,然后执行攻击来测试目标Web应用的脆弱性。

最后,Burp Suite的“Scanner”模块可以自动检测发现的漏洞。

使用这些Web应用测试工具可以帮助安全专家进行有效的渗透测试,从而识别并修复应用程序中潜在的安全威胁。但是,务必确保拥有合法的授权,避免非法渗透测试导致的法律问题。

本章节详细介绍了在Kali Linux环境下如何选择和使用漏洞评估工具、密码攻击工具以及Web应用测试工具。每种工具的操作细节和最佳实践都被纳入了讨论范围,并且提供了实际的代码块以及操作指南。通过这些信息,读者可以更好地理解每种工具的用途和操作方法,进而提高他们在渗透测试方面的实践能力。在下一章节中,我们将深入讨论数据取证与分析的相关知识。

4. Kali Linux的数据取证与分析

4.1 数据取证基础

4.1.1 数据取证的定义与重要性

数据取证是一项涉及收集、分析和报告电子数据以用作法庭证据的科学过程。它不仅限于数字犯罪,还涉及从技术设备中提取和保护信息以用于调查目的。数据取证的重要之处在于,它允许调查人员在不破坏原始数据的情况下恢复、识别和验证数据,这对于法律程序是至关重要的。

在数字时代,数据取证是确定数字信息是否被篡改、删除或被用作犯罪活动的有力工具。这项技术对于确保网络空间安全、打击网络犯罪和恐怖主义、甚至对个人身份和企业资产的保护都有着无可替代的作用。

4.1.2 数据取证工具的选择与应用

数据取证工作通常需要专门的工具来帮助分析师从硬盘驱动器、USB设备、网络等来源收集数据。选择合适的数据取证工具,取决于多种因素,包括取证环境、目标数据的类型和大小,以及所拥有的资源等。

一些常用的数据取证工具包括:

- Autopsy:一个开源的数字取证平台。

- EnCase:一种广泛使用的私有取证工具。

- FTK(Forensic Toolkit):提供了对操作系统、网络和移动设备的数据访问和分析。

- Volatility:一个用于提取数字设备内存中信息的工具。

在选择工具时,需要考虑工具的功能性、易用性、社区支持度和更新频率等因素。一旦选定工具,就需要根据标准的操作流程(SOPs)进行操作,确保所有收集的数据都是完整、可靠且具有法律效力的。

4.2 系统与内存分析

4.2.1 系统日志分析技巧

系统日志是数据取证过程中重要的信息来源之一,它记录了系统活动的详细信息,包括登录尝试、文件访问、错误消息和其他相关事件。分析系统日志可以揭露不寻常的行为模式和潜在的安全威胁。

要有效地分析系统日志,需要了解日志的结构、日志文件的存储位置、日志的生成频率以及如何筛选和排序关键信息。以下是一些系统日志分析的技巧:

- 日志文件位置:熟悉常见的日志文件存放位置,如

/var/log目录,其中包含了许多系统日志文件。 - 使用工具:使用如

grep,awk,sed等命令行工具来搜索和解析日志文件。 - 日志管理策略:创建一个策略来周期性地归档和删除旧日志,确保日志文件不会无限增长。

- 上下文信息:记录系统日志的同时,获取上下文信息,例如网络流量日志和进程监控日志,这些可以提供额外的安全线索。

4.2.2 内存取证分析技术

内存取证关注的是计算机内存中的数据。内存分析对于获取系统运行时的状态、抓取加密货币钱包或密码,以及提取用于网络攻击的恶意代码至关重要。内存取证分析的目的是揭示系统运行时的状态信息,这些信息在重启系统后将不复存在。

进行内存分析时,常用的工具包括但不限于:

- Volatility:利用它可以分析内存映像,提取各种数据,如进程列表、网络连接、已打开的文件等。

- Rekall:一个开源的内存分析框架,类似Volatility,也提供多种有用的功能。

- Redline:用于调查可疑活动和分析系统内存、文件系统和注册表。

内存取证的关键步骤包括:

- 创建内存镜像:使用物理或逻辑方法创建正在运行的系统的内存镜像。

- 分析内存镜像:使用内存取证工具对内存镜像进行分析,提取信息。

- 解释数据:理解数据上下文,与事件发生的时间线对比,寻找异常行为。

- 记录与报告:将分析结果记录下来,并编写详细报告供进一步审查。

4.3 实际案例中的数据取证分析

4.3.1 案例分析:数据取证的完整流程

让我们通过一个案例来深入了解数据取证的完整流程。

案例背景:假设一名企业安全专家接到了一个紧急请求,需要调查一起疑似数据泄露事件。

步骤1:接受任务与初步评估

- 明确调查目标和范围。

- 确定调查中必须遵守的法律和规范要求。

步骤2:数据的搜集

- 使用合适的取证工具,如Autopsy或FTK,对疑似泄露数据的设备进行完整镜像。

- 记录系统日志和事件日志。

步骤3:现场调查

- 使用内存分析工具,如Volatility,对系统的内存进行分析。

- 识别并分析与事件有关的文件和进程。

步骤4:数据处理与分析

- 对镜像数据进行分析,提取电子邮件、文档、聊天记录等。

- 应用关键字搜索和高级筛选技术来定位相关证据。

步骤5:生成报告

- 将发现的证据进行分类整理,并撰写详细报告。

- 包括调查的技术细节、发现的证据以及可能的结论。

4.3.2 结果解读与报告撰写

在完成了数据的搜集和分析后,接下来就是对结果的解读与报告撰写。这一步骤是整个数据取证过程的最终输出,对于向管理层、客户或其他利益相关者传达调查结果至关重要。

结果解读包括:

- 证据的关联性:确定发现的证据如何相互关联,以及它们如何支持或反驳调查的假设。

- 行为分析:分析犯罪分子或恶意行为者的可能动机、行为模式和手法。

- 结论:基于收集的数据和分析结果,提出明确的结论。

报告撰写要求:

- 清晰性:确保报告内容清晰、逻辑性强,并且无技术术语。

- 详细性:报告应该详细到足以让他人理解调查过程和结果。

- 证据性:所有结论都应基于证据,包括截图、日志条目和分析图表。

报告一般包含以下几个部分:

- 调查摘要:提供调查的概览和主要发现。

- 方法论:详细描述在数据取证过程中使用的技术和方法。

- 调查结果:分节列出所有关键发现。

- 结论和建议:总结调查结果并给出改进安全性的建议。

最后,报告必须经过严格的审阅和修订,以确保精确无误地传达了调查的核心内容。

5. Kali Linux的系统安全与防护

5.1 Kali Linux系统的安全加固

5.1.1 系统安全策略配置

系统安全策略是确保系统能够抵御外部威胁并维持稳定运行的关键。首先,应确保系统定期更新,修补已知的安全漏洞。在Kali Linux中,可以使用apt-get命令来更新系统:

- sudo apt-get update && sudo apt-get upgrade -y

此外,应通过配置防火墙规则来限制不必要的网络访问。使用iptables工具,可以建立一系列规则来保护系统:

- sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

- sudo iptables -A INPUT -j DROP

这些规则允许SSH端口(22)的访问,而拒绝其他所有未指定的入站连接。为了确保这些规则在系统重启后依然有效,需要将规则保存到配置文件中。

5.1.2 安全工具的使用与管理

安全工具如防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)以及加密技术,对于维护系统的安全至关重要。例如,配置AppArmor或SELinux等安全模块可以帮助限制程序运行时的权限,减少攻击面。

- sudo aa-status # 显示AppArmor的状态信息

同样,管理好系统的用户权限,合理配置sudoers文件,确保只有授权用户才能执行需要提升权限的命令:

- sudo visudo # 编辑sudoers文件,并进行安全检查

5.2 防护措施与应急响应

5.2.1 防火墙与入侵检测系统

在Kali Linux中,nftables或iptables可以被用来配置防火墙。它们提供了一种方法来定义防火墙规则,以确定哪些流量可以通过,哪些应该被丢弃。例如:

- sudo nft add table inet filter

- sudo nft add chain inet filter input '{ type filter hook input priority 0; }'

- sudo nft add rule inet filter input ip saddr ***.***.*.*/24 counter accept

上述命令创建了一个新的nftables表和链,然后添加了一个规则来接受来自特定源地址的IP包。

同时,使用IDS如Snort可以监控和分析网络流量,以便检测潜在的恶意行为。Snort可以设置为嗅探模式,检测网络活动,并记录可疑数据包到日志中:

- sudo snort -q -A console -i eth0 -c /etc/snort/snort.conf

5.2.2 应急响应计划的建立

一个有效的应急响应计划可以帮助组织在面对安全事件时迅速反应,最小化损害。计划应包括但不限于以下内容:

- 安全事件的定义和分类

- 事件处理流程和责任分配

- 沟通策略和内外部沟通计划

- 数据收集和分析方法

- 恢复与后处理活动

5.3 持续学习与技能提升

5.3.1 安全领域的最新动态跟踪

安全领域是不断变化的,因此持续学习和更新知识库是必不可少的。可以通过阅读安全博客、订阅邮件列表、参加行业会议和研讨会来实现这一点。一些值得关注的资源包括:

- Krebs on Security

- The Hacker News

- Black Hat Briefings

5.3.2 技术提升的途径与方法

提升技能的途径多种多样,包括在线课程、认证培训、实战演练等。一些推荐的在线学习平台包括:

- Cybrary

- Offensive Security Training

- eLearnSecurity

此外,实际操作和参与CTF(Capture The Flag)比赛可以极大地提升技能。通过实际解决问题,可以更好地理解理论知识,并将其应用于实际场景中。

通过本章内容,你应了解了如何加固Kali Linux系统,部署有效的防护措施,并跟踪安全领域的新动态,从而提升自身的技能。安全是一个不断变化的领域,掌握学习方法并持续跟踪最新技术,对于保持竞争力至关重要。