揭秘匿名函数:掌握原理,解锁编程新境界

发布时间: 2024-07-03 05:47:12 阅读量: 52 订阅数: 21

# 1. 匿名函数的简介和基本概念

匿名函数,又称lambda函数,是一种没有名称的函数,通常用于创建一次性函数或作为其他函数的参数。匿名函数的语法简洁,使用方便,在许多编程语言中广泛应用。

匿名函数的创建方式通常是使用lambda关键字,后跟函数参数和函数体。例如,在Python中,创建一个匿名函数可以这样写:

```python

lambda x: x * 2

```

这个匿名函数接收一个参数x,并返回x的2倍。匿名函数的优点在于其简洁性和灵活性,它可以根据需要动态创建和使用,无需定义单独的函数名称。

# 2. 匿名函数的语法和使用场景

### 2.1 匿名函数的定义和创建

匿名函数,又称 lambda 表达式,是一种没有名称的函数,通常用于创建一次性函数或简化代码。在 JavaScript 中,匿名函数可以使用以下语法创建:

```javascript

const anonymousFunction = () => {

// 函数体

};

```

其中,`() => {}` 部分定义了函数的形参和函数体。例如,以下代码定义了一个匿名函数,该函数接收一个数字参数并返回其平方:

```javascript

const square = (num) => {

return num * num;

};

```

### 2.2 匿名函数的传递和调用

匿名函数可以作为参数传递给其他函数,也可以直接调用。

**作为参数传递:**

```javascript

const higherOrderFunction = (callback) => {

// 调用 callback 函数

callback();

};

higherOrderFunction(() => {

console.log("匿名函数被调用");

});

```

**直接调用:**

```javascript

const anonymousFunction = () => {

console.log("匿名函数被直接调用");

};

anonymousFunction();

```

### 2.3 匿名函数的闭包特性

闭包是指一个函数可以访问其创建环境中的变量,即使该函数已执行并返回。匿名函数的闭包特性使其能够访问创建它的函数作用域中的变量。

例如,以下代码定义了一个闭包函数,该函数访问其创建环境中的变量 `message`:

```javascript

const createMessage = () => {

const message = "Hello, world!";

return () => {

console.log(message);

};

};

const messageFunction = createMessage();

messageFunction(); // 输出 "Hello, world!"

```

在上面的代码中,即使 `createMessage` 函数已执行并返回,`messageFunction` 仍然可以访问 `message` 变量,因为它是闭包函数。

# 3. 匿名函数在实践中的应用

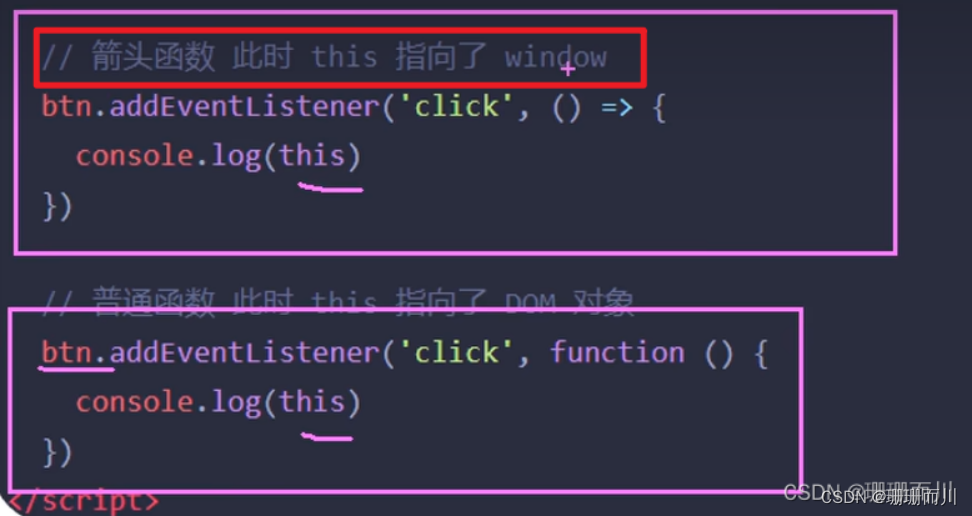

### 3.1 匿名函数在事件处理中的应用

匿名函数在事件处理中非常有用,因为它允许将事件处理逻辑与触发事件的元素分离。这使得代码更易于维护和重用。

以下是一个使用匿名函数处理单击事件的示例:

```javascript

const button = document.getElementById("my-button");

button.addEventListener("click", function () {

alert("Button clicked!");

});

```

在这个示例中,我们为 `button` 元素添加了一个单击事件侦听器。当按钮被单击时,将执行匿名函数,该函数显示一个警报。

### 3.2 匿名函数在回调函数中的应用

回调函数是一种在异步操作完成后执行的函数。它们通常用于处理服务器响应或处理来自其他函数的结果。

以下是一个使用匿名函数作为回调函数的示例:

```javascript

const fetchUserData = (userId, callback) => {

// 发送异步请求以获取用户数据

setTimeout(() => {

const userData = { name: "John Doe", age: 30 };

callback(userData);

}, 1000);

};

fetchUserData(123, function (userData) {

console.log(userData); // { name: "John Doe", age: 30 }

});

```

在这个示例中,`fetchUserData` 函数是一个异步函数,它使用 `setTimeout` 模拟从服务器获取用户数据。它将一个回调函数作为参数,该回调函数在用户数据可用时执行。

### 3.3 匿名函数在数据处理中的应用

匿名函数还可以用于处理数据。例如,它们可以用于过滤、映射和排序数组。

以下是一个使用匿名函数过滤数组的示例:

```javascript

const numbers = [1, 2, 3, 4, 5, 6, 7, 8, 9, 10];

const evenNumbers = numbers.filter(function (number) {

return number % 2 === 0;

});

console.log(evenNumbers); // [2, 4, 6, 8, 10]

```

在这个示例中,我们使用 `filter` 方法来创建 `evenNumbers` 数组,其中包含所有偶数。匿名函数作为 `filter` 方法的参数,它返回一个布尔值,指示数组中的每个元素是否应包含在结果数组中。

# 4. 匿名函数的高级用法

### 4.1 匿名函数的柯里化

柯里化是一种将多参数函数转换为一系列单参数函数的技术。它允许我们创建可重用的函数片段,这些片段可以逐个参数进行调用。

```python

def add(a, b, c):

return a + b + c

# 柯里化 add 函数

add_curried = lambda a: lambda b: lambda c: a + b + c

# 使用柯里化后的函数

result = add_curried(1)(2)(3) # 等于 6

```

**逻辑分析:**

* `add_curried` 是柯里化后的 `add` 函数,它返回一个接受 `a` 参数的函数。

* `add_curried(1)` 返回一个接受 `b` 参数的函数。

* `add_curried(1)(2)` 返回一个接受 `c` 参数的函数。

* `add_curried(1)(2)(3)` 调用柯里化后的函数,并传递所有参数。

### 4.2 匿名函数的偏应用

偏应用是将函数的一部分参数固定,创建新的函数的技术。它允许我们创建特定于特定上下文的函数。

```python

def greet(name, message):

return f"Hello, {name}! {message}"

# 偏应用 greet 函数,固定 name 参数

greet_john = lambda message: greet("John", message)

# 使用偏应用后的函数

result = greet_john("How are you?") # 等于 "Hello, John! How are you?"

```

**逻辑分析:**

* `greet_john` 是偏应用后的 `greet` 函数,它固定 `name` 参数为 "John"。

* `greet_john("How are you?")` 调用偏应用后的函数,并传递 `message` 参数。

### 4.3 匿名函数的组合和流水线

组合和流水线是将多个匿名函数链接在一起,创建更复杂函数的技术。它允许我们创建可重用的函数管道,用于处理数据或执行任务。

```python

# 定义两个匿名函数

f1 = lambda x: x * 2

f2 = lambda x: x + 10

# 组合 f1 和 f2

composed_function = lambda x: f2(f1(x))

# 使用组合后的函数

result = composed_function(5) # 等于 20

```

**逻辑分析:**

* `composed_function` 是 `f1` 和 `f2` 的组合,它先将输入乘以 2,再加 10。

* `composed_function(5)` 调用组合后的函数,并传递输入值 5。

**mermaid 流程图:**

```mermaid

graph LR

subgraph 匿名函数组合

f1[f1(x) = x * 2] --> f2[f2(x) = x + 10]

end

composed_function[composed_function(x) = f2(f1(x))] --> result

```

# 5. 匿名函数的性能优化和最佳实践

### 5.1 匿名函数的内存管理和垃圾回收

匿名函数作为一种特殊的函数类型,在内存管理和垃圾回收方面也有一些需要注意的事项。

- **闭包的内存泄漏:**匿名函数闭包的变量会引用外部作用域的变量,如果外部变量的生命周期比闭包长,则会导致闭包无法被垃圾回收,从而产生内存泄漏。为了避免这种情况,可以将外部变量捕获到闭包内部,或者使用弱引用。

- **循环引用:**如果闭包引用了自身,或者闭包之间相互引用,则会形成循环引用,导致垃圾回收器无法回收这些闭包。为了避免循环引用,可以打破闭包之间的引用关系,例如使用弱引用或使用自省技术。

### 5.2 匿名函数的性能优化技巧

- **减少闭包的创建:**频繁创建匿名函数会增加内存开销和性能消耗。尽量减少匿名函数的创建,可以将多个匿名函数合并为一个函数,或者使用函数柯里化和偏应用等技术。

- **避免使用大闭包:**闭包会捕获外部变量,如果闭包捕获的变量过多或数据量较大,则会影响闭包的性能和内存占用。尽量避免使用大闭包,可以将大闭包拆分为多个小闭包,或者使用其他数据结构来存储数据。

- **使用箭头函数:**箭头函数没有自己的 `this` 绑定,因此在内存管理和垃圾回收方面比传统函数更有效率。在不需要 `this` 绑定的情况下,优先使用箭头函数。

### 5.3 匿名函数的最佳实践和设计模式

- **遵循单一职责原则:**每个匿名函数应该只负责一项具体的任务,避免将多个功能混杂在一起。

- **使用命名函数:**如果匿名函数需要在多个地方使用,或者需要在调试或维护时进行识别,则应该为匿名函数指定一个有意义的名称。

- **使用设计模式:**匿名函数可以与其他设计模式结合使用,例如策略模式、观察者模式等,以提高代码的可重用性和可维护性。

0

0