加密算法揭秘:从基础概念到实战应用,助你成为加密高手

发布时间: 2024-08-25 19:15:46 阅读量: 34 订阅数: 50

java+sql server项目之科帮网计算机配件报价系统源代码.zip

# 1. 加密基础**

加密是保护敏感信息免遭未经授权访问或修改的过程。加密算法将明文(原始信息)转换为密文(加密信息),只有拥有正确密钥的人才能解密。

加密算法的基本原理是使用数学函数将明文转换为密文。这些函数具有以下特性:

* **单向性:**很容易将明文转换为密文,但很难从密文还原明文。

* **抗碰撞性:**很难找到两个不同的明文产生相同的密文。

* **雪崩效应:**明文中微小的变化会导致密文中巨大的变化。

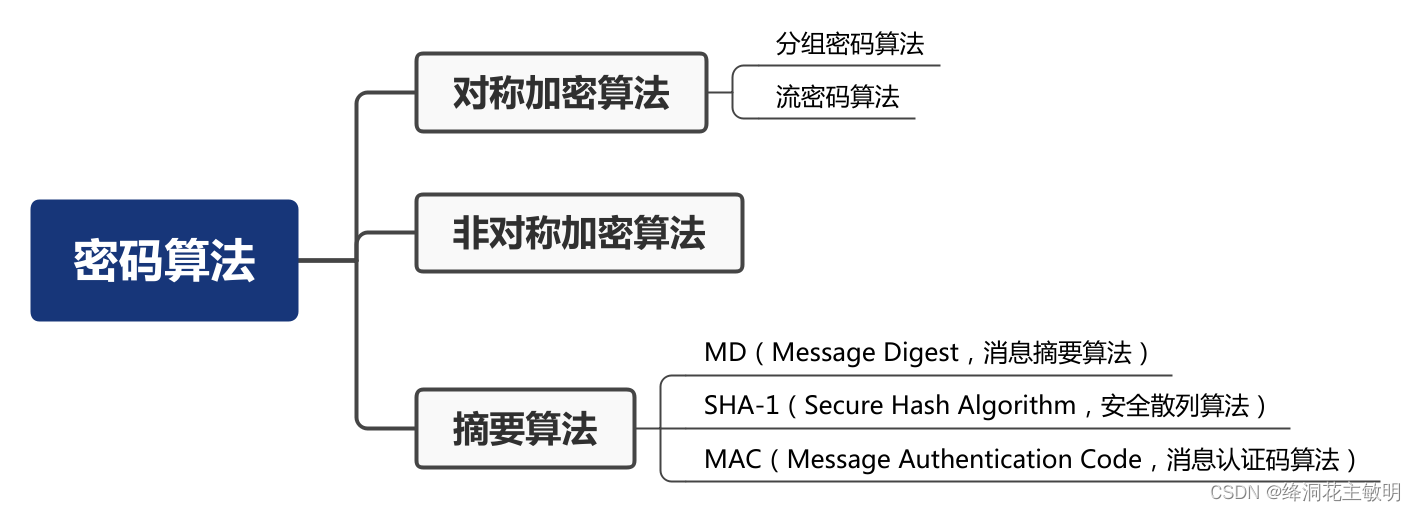

# 2. 加密算法

### 2.1 对称加密算法

对称加密算法使用相同的密钥进行加密和解密,密钥通常是保密的。对称加密算法具有加密速度快、效率高的优点,广泛应用于数据加密和解密场景。

#### 2.1.1 DES

DES(Data Encryption Standard)是一种对称分组密码,密钥长度为 56 位。DES 算法采用迭代分组加密的方式,将 64 位明文分组加密成 64 位密文分组。DES 算法的安全性较低,已不再被广泛使用。

```python

from Crypto.Cipher import DES

# 密钥必须为 8 个字节

key = b'mysecret'

# 创建 DES 加密器

cipher = DES.new(key, DES.MODE_ECB)

# 加密明文

plaintext = b'Hello World'

ciphertext = cipher.encrypt(plaintext)

# 解密密文

decryptedtext = cipher.decrypt(ciphertext)

print(decryptedtext) # 输出:b'Hello World'

```

#### 2.1.2 AES

AES(Advanced Encryption Standard)是一种对称分组密码,密钥长度可以为 128、192 或 256 位。AES 算法采用迭代分组加密的方式,将 128 位明文分组加密成 128 位密文分组。AES 算法安全性高,是目前最常用的对称加密算法。

```python

from Crypto.Cipher import AES

# 密钥必须为 16、24 或 32 个字节

key = b'mysecretkey12345678'

# 创建 AES 加密器

cipher = AES.new(key, AES.MODE_CBC)

# 初始化向量(IV)必须为 16 个字节

iv = b'0123456789012345'

# 加密明文

plaintext = b'Hello World'

ciphertext = cipher.encrypt(plaintext)

# 解密密文

decryptedtext = cipher.decrypt(ciphertext)

print(decryptedtext) # 输出:b'Hello World'

```

### 2.2 非对称加密算法

非对称加密算法使用一对密钥进行加密和解密,公钥用于加密,私钥用于解密。公钥可以公开,而私钥必须保密。非对称加密算法具有加密安全性高、密钥管理方便的优点,广泛应用于数字签名、密钥交换等场景。

#### 2.2.1 RSA

RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,密钥长度通常为 1024、2048 或 4096 位。RSA 算法基于大数分解的困难性,安全性较高。

```python

import rsa

# 生成 RSA 密钥对

(pubkey, privkey) = rsa.newkeys(2048)

# 加密明文

plaintext = b'Hello World'

ciphertext = rsa.encrypt(plaintext, pubkey)

# 解密密文

decryptedtext = rsa.decrypt(ciphertext, privkey)

print(decryptedtext) # 输出:b'Hello World'

```

#### 2.2.2 ECC

ECC(Elliptic Curve Cryptography)是一种非对称加密算法,密钥长度通常为 160、256 或 521 位。ECC 算法基于椭圆曲线的数学原理,安全性较高,密钥长度较短,计算效率高。

```python

import ecdsa

# 生成 ECC 密钥对

privkey = ecdsa.SigningKey.generate(curve=ecdsa.NIST256p)

pubkey = privkey.get_verifying_key()

# 加密明文

plaintext = b'Hello World'

signature = privkey.sign(plaintext)

# 验证签名

pubkey.verify(signature, plaintext)

```

### 2.3 哈希算法

哈希算法是一种单向函数,将任意长度的输入数据映射为固定长度的输出数据。哈希算法具有不可逆性、抗碰撞性等特点,广泛应用于数据完整性校验、数字签名等场景。

#### 2.3.1 MD5

MD5(Message Digest 5)是一种哈希算法,输出长度为 128 位。MD5 算法已不再安全,不建议使用。

```python

import hashlib

# 计算 MD5 哈希值

plaintext = b'Hello World'

hash_value = hashlib.md5(plaintext).hexdigest()

print(hash_value) # 输出:'5eb63bbbe01eeed093cb22bb8f5acdc3'

```

#### 2.3.2 SHA-256

SHA-256(Secure Hash Algorithm 256)是一种哈希算法,输出长度为 256 位。SHA-256 算法安全性较高,是目前最常用的哈希算法之一。

```python

import hashlib

# 计算 SHA-256 哈希值

plaintext = b'Hello World'

hash_value = hashlib.sha256(plaintext).hexdigest()

print(hash_value) # 输出:'b94d27b9934d3e08a52e52d7da7dabfac484efe37a5380ee9088f7ace2efcde9'

```

# 3. 加密实战

### 3.1 数据加密与解密

#### 3.1.1 对称加密算法应用

对称加密算法使用相同的密钥进行加密和解密。常见的对称加密算法包括 DES、AES 等。

**代码块:**

```python

from Crypto.Cipher import AES

# 密钥(必须为 16、24 或 32 个字节)

key = b'Sixteen byte key'

# 初始化 AES 加密器

cipher = AES.new(key, AES.MODE_EAX)

# 明文

plaintext = b'Hello, world!'

# 加密

ciphertext = cipher.encrypt(plaintext)

# 解密

decryptedtext = cipher.decrypt(ciphertext)

print(decryptedtext) # 输出:b'Hello, world!'

```

**逻辑分析:**

* `AES.new()` 函数初始化一个 AES 加密器,参数为密钥和模式(此处为 EAX 模式)。

* `encrypt()` 方法加密明文,返回密文。

* `decrypt()` 方法解密密文,返回明文。

#### 3.1.2 非对称加密算法应用

非对称加密算法使用不同的密钥进行加密和解密。常见的非对称加密算法包括 RSA、ECC 等。

**代码块:**

```python

from Crypto.PublicKey import RSA

# 生成 RSA 密钥对

key = RSA.generate(2048)

# 公钥

public_key = key.publickey()

# 明文

plaintext = b'Hello, world!'

# 加密

ciphertext = public_key.encrypt(plaintext, 32)

# 私钥

private_key = key

# 解密

decryptedtext = private_key.decrypt(ciphertext)

print(decryptedtext) # 输出:b'Hello, world!'

```

**逻辑分析:**

* `RSA.generate()` 函数生成一个 RSA 密钥对,参数为密钥长度(此处为 2048 位)。

* `publickey()` 方法获取公钥。

* `encrypt()` 方法使用公钥加密明文,返回密文。

* `decrypt()` 方法使用私钥解密密文,返回明文。

### 3.2 数字签名与验证

#### 3.2.1 RSA 签名算法

RSA 签名算法使用 RSA 私钥对消息进行签名,使用 RSA 公钥对签名进行验证。

**代码块:**

```python

from Crypto.Hash import SHA256

from Crypto.Signature import PKCS1_v1_5

# 生成 RSA 密钥对

key = RSA.generate(2048)

# 私钥

private_key = key

# 公钥

public_key = key.publickey()

# 消息

message = b'Hello, world!'

# 哈希消息

hash = SHA256.new(message)

# 签名

signature = PKCS1_v1_5.new(private_key).sign(hash)

# 验证

verifier = PKCS1_v1_5.new(public_key)

if verifier.verify(hash, signature):

print('签名有效')

else:

print('签名无效')

```

**逻辑分析:**

* `PKCS1_v1_5.new()` 函数初始化一个 PKCS1_v1_5 签名器或验证器,参数为私钥或公钥。

* `sign()` 方法使用私钥对哈希消息进行签名,返回签名。

* `verify()` 方法使用公钥验证签名,返回 True 或 False。

#### 3.2.2 ECC 签名算法

ECC 签名算法使用 ECC 私钥对消息进行签名,使用 ECC 公钥对签名进行验证。

**代码块:**

```python

from Crypto.Hash import SHA256

from Crypto.Signature import DSS

# 生成 ECC 密钥对

key = DSS.generate(curve='P-256')

# 私钥

private_key = key

# 公钥

public_key = key.publickey()

# 消息

message = b'Hello, world!'

# 哈希消息

hash = SHA256.new(message)

# 签名

signature = DSS.new(private_key, 'fips-186-3').sign(hash)

# 验证

verifier = DSS.new(public_key, 'fips-186-3')

if verifier.verify(hash, signature):

print('签名有效')

else:

print('签名无效')

```

**逻辑分析:**

* `DSS.generate()` 函数生成一个 ECC 密钥对,参数为曲线名称(此处为 P-256)。

* `DSS.new()` 函数初始化一个 DSS 签名器或验证器,参数为私钥或公钥和算法名称(此处为 fips-186-3)。

* `sign()` 方法使用私钥对哈希消息进行签名,返回签名。

* `verify()` 方法使用公钥验证签名,返回 True 或 False。

### 3.3 密钥管理

#### 3.3.1 密钥生成与存储

密钥是加密算法的关键,需要安全生成和存储。常用的密钥生成方法包括随机生成、伪随机生成等。密钥存储方式包括硬件安全模块(HSM)、密钥管理系统(KMS)等。

**表格:密钥生成方法**

| 方法 | 优点 | 缺点 |

|---|---|---|

| 随机生成 | 高安全性 | 生成速度慢 |

| 伪随机生成 | 生成速度快 | 安全性较低 |

**表格:密钥存储方式**

| 方式 | 优点 | 缺点 |

|---|---|---|

| 硬件安全模块 (HSM) | 高安全性 | 成本高 |

| 密钥管理系统 (KMS) | 易于管理 | 安全性依赖于 KMS 提供商 |

#### 3.3.2 密钥交换与分发

密钥交换和分发是安全传输密钥的过程。常用的密钥交换协议包括 Diffie-Hellman、ElGamal 等。

**流程图:Diffie-Hellman 密钥交换**

```mermaid

graph LR

A[Alice] --> B[Bob]: p, g

B[Bob] --> A[Alice]: q, g^q mod p

A[Alice] --> B[Bob]: g^p mod p

B[Bob] --> A[Alice]: shared secret = (g^pq) mod p

```

**逻辑分析:**

* Alice 和 Bob 协商一个公共素数 p 和一个基数 g。

* Alice 生成一个随机数 p,计算 g^p mod p 并发送给 Bob。

* Bob 生成一个随机数 q,计算 g^q mod p 并发送给 Alice。

* Alice 计算 g^pq mod p,Bob 计算 g^pq mod p。

* Alice 和 Bob 现在拥有相同的共享密钥,可以用于加密通信。

# 4. 加密进阶

### 4.1 量子密码学

#### 4.1.1 量子密钥分发

**概念:**

量子密钥分发(QKD)是一种利用量子力学原理进行密钥交换的技术。与传统密钥分发方式不同,QKD通过量子信道传输量子态,从而实现密钥的绝对安全。

**原理:**

QKD基于量子纠缠的特性,即两个量子粒子在纠缠后,无论相距多远,其状态都保持相关性。在QKD中,发送方(爱丽丝)和接收方(鲍勃)通过量子信道发送纠缠光子。如果窃听者(夏娃)试图窃取密钥,她将破坏纠缠态,从而被爱丽丝和鲍勃发现。

**代码示例:**

```python

import qiskit

from qiskit.providers.aer import AerSimulator

from qiskit.circuit.library import CZGate

# 创建量子电路

circuit = qiskit.QuantumCircuit(2)

# 应用受控非门

circuit.append(CZGate(), [0, 1])

# 模拟电路

simulator = AerSimulator()

result = simulator.run(circuit).result()

# 检查纠缠态

entangled_state = result.get_statevector()

print(entangled_state)

```

**逻辑分析:**

该代码模拟了量子纠缠的过程。`CZGate`操作将两个量子比特纠缠在一起。`simulator.run()`执行电路并返回结果。`result.get_statevector()`获取纠缠态,其输出应显示两个量子比特处于纠缠状态。

#### 4.1.2 量子加密算法

**概念:**

量子加密算法利用量子力学的原理,实现比传统加密算法更安全的加密方式。这些算法利用量子态的特性,如叠加和纠缠,来增强加密的安全性。

**原理:**

量子加密算法通常基于量子密钥分发,并结合其他量子力学原理。例如,BB84协议利用纠缠光子来分发密钥,并通过测量光子的偏振态来实现加密。

**代码示例:**

```python

import numpy as np

# BB84协议

def bb84_encode(bits):

"""

BB84编码函数

:param bits: 要编码的比特序列

:return: 编码后的比特序列

"""

encoded_bits = []

for bit in bits:

if bit == 0:

encoded_bits.append((np.pi/4, 0)) # 0比特编码为水平偏振

else:

encoded_bits.append((np.pi/4, 1)) # 1比特编码为垂直偏振

return encoded_bits

```

**逻辑分析:**

该代码实现了BB84协议的编码过程。它将比特序列转换为量子态序列,其中0比特编码为水平偏振,1比特编码为垂直偏振。

### 4.2 区块链中的加密技术

#### 4.2.1 区块链的加密机制

**概念:**

区块链利用加密技术来确保其安全性和不可篡改性。这些技术包括哈希函数、数字签名和非对称加密算法。

**原理:**

哈希函数将数据转换为固定长度的哈希值,用于验证数据完整性。数字签名用于验证交易的真实性,而非对称加密算法用于保护私钥和公钥。

**代码示例:**

```python

import hashlib

# 哈希函数

def hash_block(block):

"""

哈希块函数

:param block: 要哈希的块

:return: 哈希值

"""

hash_value = hashlib.sha256(block.encode()).hexdigest()

return hash_value

```

**逻辑分析:**

该代码实现了哈希块的过程。它使用SHA-256哈希函数将块转换为哈希值。哈希值用于验证块的完整性,并确保其在传输过程中未被篡改。

#### 4.2.2 智能合约中的加密应用

**概念:**

智能合约是存储在区块链上的程序,利用加密技术来确保其安全性和可执行性。这些技术包括哈希函数、数字签名和非对称加密算法。

**原理:**

哈希函数用于验证智能合约代码的完整性,数字签名用于验证合约的真实性,而非对称加密算法用于保护合约的私钥和公钥。

**代码示例:**

```solidity

pragma solidity ^0.8.0;

contract MyContract {

address public owner;

constructor() {

owner = msg.sender;

}

function transferOwnership(address newOwner) public onlyOwner {

require(msg.sender == owner, "Only the owner can transfer ownership");

owner = newOwner;

}

modifier onlyOwner() {

require(msg.sender == owner, "Only the owner can call this function");

_;

}

}

```

**逻辑分析:**

该代码片段展示了一个简单的Solidity智能合约,其中使用了加密技术来确保其安全性和可执行性。`require`语句使用数字签名来验证交易的真实性,而`modifier`用于限制只有合约所有者才能调用某些函数。

### 4.3 密码分析技术

#### 4.3.1 密码分析原理

**概念:**

密码分析是研究如何破解密码的技术。这些技术利用密码学中的弱点,例如算法缺陷或密钥管理不当。

**原理:**

密码分析技术包括穷举攻击、彩虹表攻击和基于模式的攻击。穷举攻击尝试所有可能的密钥,彩虹表攻击使用预先计算的哈希表来加速破解过程,而基于模式的攻击利用密码中的模式来破解密码。

**代码示例:**

```python

import hashlib

# 穷举攻击

def brute_force_attack(hash_value):

"""

穷举攻击函数

:param hash_value: 要破解的哈希值

:return: 破解后的密码

"""

for password in range(1, 1000000):

if hashlib.sha256(password.encode()).hexdigest() == hash_value:

return password

return None

```

**逻辑分析:**

该代码实现了穷举攻击。它尝试所有可能的密码,直到找到与给定哈希值匹配的密码。穷举攻击对于短密码或弱哈希函数是有效的,但对于较长的密码或强哈希函数则不切实际。

# 5. 加密应用

### 5.1 网络安全

**5.1.1 SSL/TLS协议**

SSL(安全套接字层)和TLS(传输层安全)协议是用于在网络上建立安全连接的加密协议。它们通过以下步骤实现:

- **客户端和服务器协商加密算法:**客户端和服务器交换支持的加密算法列表,并协商出双方都支持的最强算法。

- **客户端发送公钥:**客户端生成一个临时公钥并将其发送给服务器。

- **服务器发送证书和签名:**服务器发送其证书,其中包含其公钥和身份信息。服务器还使用其私钥对证书进行签名。

- **客户端验证证书:**客户端验证服务器证书是否有效,包括检查证书颁发机构和证书吊销列表。

- **建立加密连接:**客户端使用服务器的公钥加密一个随机会话密钥,并将其发送给服务器。服务器使用其私钥解密会话密钥。

- **使用会话密钥加密通信:**客户端和服务器使用协商的加密算法和会话密钥加密和解密通信数据。

**5.1.2 VPN技术**

虚拟专用网络(VPN)技术允许用户通过公共网络安全地连接到远程网络。VPN使用加密技术来保护数据在公共网络上的传输:

- **隧道封装:**VPN客户端将数据封装在隧道中,并使用加密算法对其进行加密。

- **隧道传输:**加密后的隧道通过公共网络传输到VPN服务器。

- **隧道解密:**VPN服务器解密隧道并提取数据。

- **数据转发:**VPN服务器将数据转发到远程网络。

### 5.2 数据保护

**5.2.1 文件加密**

文件加密涉及使用加密算法对文件内容进行加密,以防止未经授权的访问。常见的加密算法包括:

- **对称加密:**使用相同的密钥对文件进行加密和解密,例如AES-256。

- **非对称加密:**使用公钥对文件进行加密,并使用私钥进行解密,例如RSA。

**5.2.2 数据库加密**

数据库加密涉及使用加密算法对数据库中的数据进行加密,以保护其免遭未经授权的访问。常见的加密方法包括:

- **透明加密:**数据库管理系统自动对数据进行加密和解密,对用户透明。

- **列加密:**对数据库中的特定列进行加密,而其他列保持未加密状态。

- **行加密:**对数据库中的特定行进行加密,而其他行保持未加密状态。

### 5.3 身份认证

**5.3.1 密码认证**

密码认证是使用密码对用户进行身份验证的传统方法。密码通常使用哈希算法(如SHA-256)进行加密存储,以防止明文密码泄露。

**5.3.2 生物特征认证**

生物特征认证使用用户的生物特征(如指纹、面部识别或虹膜扫描)进行身份验证。生物特征数据通常使用加密算法进行存储和传输,以保护其免遭未经授权的访问。

0

0