C#代码剖析:深度理解***应用中的自定义身份验证流程

发布时间: 2024-10-22 16:59:55 阅读量: 19 订阅数: 22

C# 数据采集系统 智能采集 数据分析 整套源码

# 1. C#身份验证流程概述

在当今数字化时代,身份验证是保护用户和资源安全的基石。C#作为一种流行的编程语言,其在身份验证领域的应用尤为广泛。本章旨在为读者提供一个关于C#身份验证流程的全面概览,从基础的身份验证理论到具体的实现细节,涵盖从概念到实践的全方位内容。

身份验证过程确保只有授权用户可以访问特定资源,如Web服务或应用程序功能。在C#中,身份验证通常与授权流程并行,确保用户不仅需要证明他们的身份,还必须被授权访问系统资源。为了实现这一目标,C#开发人员依赖于多种身份验证机制和协议,例如表单认证、Windows认证以及更高级的如OAuth和OpenID Connect。

## 2.1 身份验证概念与C#中的角色

### 2.1.1 什么是身份验证

身份验证是指通过检查凭据(如用户名和密码)来确认用户身份的过程。在用户尝试访问需要保护的资源时,系统将通过一组已知的凭据与提交的凭据进行比对,以验证用户的身份。

### 2.1.2 C#中的身份验证组件

C#中进行身份验证的核心组件包括身份验证提供者、身份验证中间件和安全令牌。身份验证提供者负责执行实际的验证逻辑,中间件则链接应用程序逻辑与安全系统,安全令牌(如Cookies或JWT)用于传递用户的身份验证状态。

接下来的章节将进一步深入探讨身份验证流程的组成,以及如何在C#中通过各种协议和实践来实现安全高效的身份验证机制。

# 2. C#身份验证理论基础

## 2.1 身份验证概念与C#中的角色

### 2.1.1 什么是身份验证

身份验证是确认一个实体(通常是用户)身份的过程,确保该实体就是声称的那个人。在计算机系统中,这通常涉及到用户提供凭证(如密码、生物特征等),系统通过验证这些凭证来确认用户的身份。C#作为一种编程语言,提供了丰富的库和框架来实现身份验证机制。

身份验证是信息安全的一个重要组成部分。没有适当的身份验证措施,任何用户都可以自由地访问授权给其他用户的资源。这在任何系统的安全策略中都是一个巨大的风险。身份验证机制通常与授权机制一起使用,后者定义了经过身份验证的用户可以执行的操作或访问的资源。

### 2.1.2 C#中的身份验证组件

在C#中,身份验证组件通常与***的身份验证框架紧密相关,它提供了一个健全的机制来处理身份验证过程中的各种任务。*** Core是一个用于构建现代Web应用程序的框架,它内置了强大的身份验证支持。其中包括:

- **Identity**:*** Core Identity是一个用于*** Core应用程序的身份验证系统,它包括用户界面和账户管理功能。

- **第三方认证提供者**:*** Core支持OAuth 2.0、OpenID Connect、Google、Twitter等第三方登录服务。

- **Cookie认证**:通过存储在用户浏览器中的Cookie来记录身份验证状态。

- **JWT (JSON Web Tokens)**:一种紧凑型的、自包含型的身份验证方式,广泛用于Web API认证。

在深入到身份验证的组成部分之前,理解身份验证的角色及其如何在C#中被支持是至关重要的。这将为我们探讨身份验证的深层细节打下坚实的基础。

## 2.2 身份验证流程的组成部分

### 2.2.1 认证过程概述

在C#和***的上下文中,身份验证过程可以分为几个关键步骤:

1. **用户请求访问**:用户尝试访问一个受保护的资源,如一个网站或Web API。

2. **认证挑战**:服务器响应一个请求,要求用户进行身份验证。

3. **用户提交凭证**:用户通过登录表单、第三方登录服务或API请求等途径提交其凭证。

4. **凭证验证**:服务器端接收凭证并验证其有效性。

5. **创建认证令牌**:一旦用户被验证,服务器会生成一个认证令牌(如JWT或身份验证Cookie)。

6. **令牌响应**:服务器将认证令牌发送回用户,用户使用这个令牌在后续请求中证明自己的身份。

### 2.2.2 身份验证协议解析

身份验证协议定义了用户与服务之间交换凭证以及验证这些凭证的规则和格式。C#支持多种身份验证协议:

- **表单认证**:用户通过HTML表单提交用户名和密码,服务端进行验证。

- **Windows认证**:使用Windows操作系统的用户账户进行身份验证,常见于内部企业网络。

- **OAuth 2.0**:一种授权协议,允许第三方应用程序获取有限的访问权限。

- **OpenID Connect**:建立在OAuth 2.0之上的身份层,提供了一种简单身份验证机制。

每种协议有其特定的使用场景、优势和潜在的安全性考虑。选择正确的身份验证协议对于确保系统安全和用户体验至关重要。后续的章节会深入探讨这些协议的具体应用和实现细节。

## 2.3 安全性考量与最佳实践

### 2.3.1 安全风险分析

在实施身份验证机制时,需要考虑各种潜在的安全风险:

- **凭证泄露**:用户凭证(密码或令牌)可能被拦截或泄露。

- **重放攻击**:攻击者可以拦截并重放有效的认证令牌或请求。

- **会话劫持**:攻击者可以盗用用户的会话来访问受保护的资源。

- **跨站请求伪造(CSRF)**:通过诱导用户点击恶意链接或访问恶意页面来执行非预期的动作。

为了缓解这些风险,开发人员需要了解并实施适当的安全措施,比如使用HTTPS、实施密码策略、采用适当的安全令牌、设置合适的会话超时等。

### 2.3.2 安全性最佳实践

为了保护身份验证流程免受攻击,最佳实践的实施至关重要。以下是一些常见的最佳实践:

- **多因素认证(MFA)**:要求用户提供两个或更多的认证因子来提高安全性。

- **密码哈希**:使用强哈希算法存储用户密码的哈希值,而不是明文密码。

- **令牌刷新机制**:使用刷新令牌来定期更新访问令牌。

- **最小权限原则**:用户账户应有最小的权限来完成其任务,防止权限滥用。

这些最佳实践不仅适用于C#或***,它们适用于任何涉及身份验证的系统。遵循这些实践有助于构建更加安全、可信的应用程序。

在本章节中,我们介绍了身份验证的概念、C#中的角色、流程组成部分以及安全性考量和最佳实践。这些理论基础为深入探讨C#中的身份验证机制提供了坚实的基础。随着本章内容的深入,我们也将逐渐接触到C#中的具体实现和实践案例。

# 3. C#中的自定义身份验证机制

## 3.1 自定义身份验证的概念

### 3.1.1 为什么需要自定义身份验证

在现代的软件开发中,身份验证机制是保护应用安全的第一道防线。自定义身份验证的概念应运而生,主要由于以下原因:

- **业务需求的独特性:** 不同的应用可能需要不同的身份验证流程,以满足特定的安全需求。例如,一个应用可能需要集成生物识别技术,而另一个应用则可能需要复杂的权限管理机制。

- **技术栈的多样性:** 在使用多种技术组合的大型企业环境中,标准的身份验证方案可能无法很好地集成。自定义身份验证可以根据现有的技术栈来设计。

- **安全性考量:** 标准的认证流程可能容易受到已知攻击手段的影响。自定义流程可以将安全漏洞降到最低,增强系统的安全性。

- **用户体验的优化:** 标准身份验证流程可能不能很好地满足特定用户群体的需求。自定义流程可以提供更为流畅和直观的用户体验。

### 3.1.2 自定义身份验证的优势

自定义身份验证有以下几个显著优势:

- **灵活性:** 自定义身份验证流程可以根据实际需求进行设计,提供更多的定制化选项。

- **安全性:** 可以集成最新的安全技术和协议,更好地抵御安全威胁。

- **集成能力:** 自定义流程可以与现有的系统更加无缝地集成。

- **控制能力:** 开发者对于认证过程的每个步骤都有完全的控制,能够更快速地响应安全事件。

## 3.2 实现自定义身份验证的步骤

### 3.2.1 规划认证流程

在开始编写代码之前,首先需要规划整个认证流程。这包括定义用户登录过程、权限分配、会话管理以及认证失败时的处理机制。

#### 示例表格:认证流程规划表

| 步骤 | 描述 | 考虑点 |

| ------------- | ------------------------------------------------------------ | -------------------------------------------------- |

| 用户输入 | 用户输入用户名和密码 | 如何保护用户的输入? |

| 认证检查 | 系统检查凭证是否有效 | 是否使用加密?证书存储和管理的安全措施是什么? |

| 权限分配 | 根据用户的角色分配访问权限 | 如何处理多角色用户?如何确保权限的最小化原则? |

| 会话创建 | 创建并维护用户会话 | 使用哪种会话管理机制?如何处理会话过期和续签? |

| 异常处理 | 认证失败时,提供反馈给用户并记录日志 | 用户如何被通知认证失败?如何进行安全审计? |

### 3.2.2 编写认证逻辑

编写认证逻辑时,需要遵循安全性最佳实践,确保认证机制既安全又高效。这里,我们将介绍一个简单的自定义身份验证流程的代码实现。

#### 代码块:自定义身份验证逻辑示例

```csharp

public class CustomAuthenticationProvider

{

public bool Authenticate(string username, string password)

{

// 这里实现用户验证逻辑

// 检索存储在数据库中的用户凭证并与输入的凭证进行比较

User storedUser = GetUserFromDatabase(username);

if (storedUser != null && storedUser.Password == HashPassword(password))

{

return true; // 验证成功,继续会话创建等后续步骤

}

return false; // 验证失败,返回false

}

private User GetUserFromDatabase(string username)

{

// 从数据库中获取用户信息的逻辑

// 示例伪代码,需要替换为实际的数据库查询代码

// return database.Query<User>().Where(u => u.Username == username).FirstOrDefault();

}

private string HashPassword(string password)

{

// 使用安全的哈希算法来存储和验证密码

// 示例使用了哈希函数,实际应用中应使用加密库

// return SecureHashFunction(password);

}

}

```

#### 参数说明和逻辑分析

在上述示例中,我们创建了一个`CustomAuthenticationProvider`类,它包含了一个`Authenticate`方法用于处理身份验证请求。该方法首先调用`GetUserFromDatabase`方法从数据库中检索用户信息,然后将输入的密码与数据库中存储的哈希值进行比较。`HashPassword`方法用于密码的安全哈希处理。

## 3.3 自定义身份验证的代码实现

### 3.3.1 认证提供者的配置

在.NET Core中,可以通过依赖注入将自定义的认证提供者集成到身份验证流程中。以下是如何配置自定义认证提供者:

#### 代码块:配置自定义认证提供者

```csharp

public void ConfigureServices(IServiceCollection services)

{

// 配置服务并添加自定义身份验证服务

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = CustomAuthSchemeOptions.SchemeName;

options.DefaultChallengeScheme = CustomAuthSchemeOptions.SchemeName;

})

.AddScheme<AuthenticationSchemeOptions, CustomAuthenticationHandler>(

CustomAuthSchemeOptions.SchemeName, options => { });

}

```

#### 参数说明和逻辑分析

在`AddAuthentication`方法中,我们指定了默认的认证方案,并添加了自定义认证方案`CustomAuthSchemeOptions.SchemeName`。自定义认证处理器`CustomAuthenticationHandler`继承自`AuthenticationHandler<AuthenticationSchemeOptions>`,负责处理与认证相关的逻辑。

### 3.3.2 身份验证方法的编写与测试

编写身份验证方法时,关键是要确保所有的安全措施得到妥善执行,以下是测试身份验证方法的代码块。

#### 代码块:编写与测试身份验证方法

```csharp

public class CustomAuthenticationHandler : AuthenticationHandler<AuthenticationSchemeOptions>

{

protected override async Task<AuthenticateResult> HandleAuthenticateAsync()

{

// 获取请求中的用户名和密码

string username = Request.Query["username"];

string password = Request.Query["password"];

// 调用认证逻辑

bool isAuthenticated = new CustomAuthenticationProvider().Authenticate(username, password);

if (!isAuthenticated)

{

// 认证失败

return AuthenticateResult.Fail("Authentication failed.");

}

// 认证成功

var claims = new[] { new Claim(ClaimTypes.Name, username) };

var identity = new ClaimsIdentity(claims, Scheme.Name);

var principal = new ClaimsPrincipal(identity);

var ticket = new AuthenticationTicket(principal, Scheme.Name);

return AuthenticateResult.Success(ticket);

}

}

```

在上述代码中,我们创建了一个`CustomAuthenticationHandler`类,它重写了`HandleAuthenticateAsync`方法来实现具体的认证逻辑。此方法从HTTP请求中获取用户名和密码,然后使用`CustomAuthenticationProvider`类进行身份验证。如果认证成功,将创建一个包含用户声明的`ClaimsPrincipal`对象,并将其封装在`AuthenticationTicket`中返回。

测试自定义认证处理器时,可以通过编写单元测试来验证其行为是否符合预期。这包括验证当提供有效的用户名和密码时认证成功,以及当提供无效凭证时认证失败。

以上,我们已经介绍了自定义身份验证的概念、实现步骤和代码实现。通过本章的介绍,可以进一步了解在C#中创建和配置自定义认证机制的详细过程。

# 4. ```

# 第四章:C#自定义身份验证实践

## 理论到实践的转换

### 实例项目的选择和规划

在自定义身份验证的理论知识应用到实践过程中,选择一个合适的实例项目是非常关键的。理想情况下,该实例项目应具有一定的复杂性,以便我们能够覆盖到多种身份验证场景,同时又不应过于复杂,以免分散对核心实践的注意力。

在进行项目规划时,首先需要定义项目需求和目标,确定身份验证的范围和深度。例如,是否需要支持多种认证方式(如密码、OAuth、双因素认证等),以及是否需要与第三方服务集成(如社交媒体登录)。项目规划还应包括身份验证流程中的所有参与者,例如用户、客户端应用程序、服务器和外部认证服务等。

### 实践中的问题与解决策略

在实践中,我们很可能会遇到各种问题。例如,安全性问题、代码优化、用户体验和性能优化等。解决这些问题的策略包括但不限于:

1. 定期审查安全漏洞,并采取措施修补。

2. 实现身份验证机制时使用设计模式,以提高代码的可维护性和可扩展性。

3. 对用户界面进行用户测试,确保易用性和可访问性。

4. 监控系统性能,并根据反馈对代码进行优化。

## 具体实现案例分析

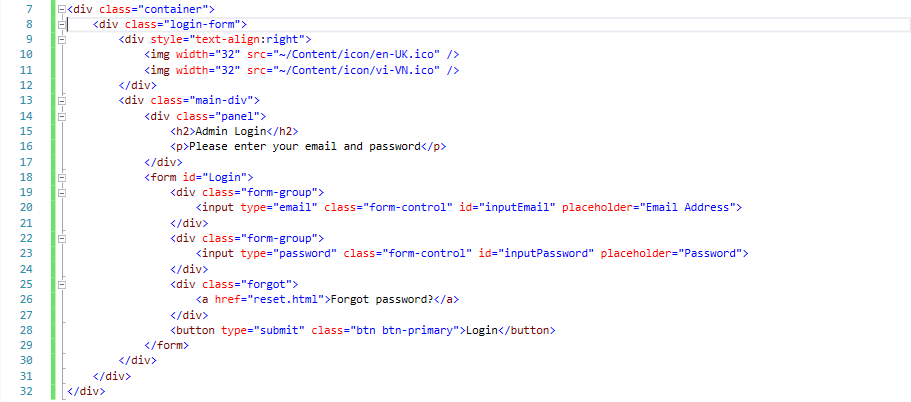

### 案例1:基于表单的身份验证

在本案例中,我们将探讨如何实现一个基于表单的用户登录系统,它将允许用户通过输入用户名和密码进行身份验证。这个过程涉及到用户界面、后端逻辑以及数据库交互。

- **前端实现**:创建一个简单的登录表单页面,该页面应包括文本框供用户输入用户名和密码,以及一个提交按钮。

- **后端实现**:编写处理登录请求的逻辑,包括对输入的验证,以及与数据库交互以验证用户凭证。

- **数据库交互**:设计一个用户表,存储用户的用户名和加密后的密码。

### 案例2:基于OAuth 2.0的第三方登录

OAuth 2.0已经成为实现第三方登录的标准协议。在本案例中,我们将了解如何实现支持OAuth 2.0的第三方登录功能。

- **第三方服务集成**:选择一个OAuth服务提供商(如Google、Facebook等),并在其开发者平台注册应用程序。

- **认证流程实现**:实现与第三方服务的认证流程交互,包括接收授权码、交换访问令牌和检索用户信息。

- **安全性考量**:确保整个流程中的安全性,尤其是在处理令牌和用户数据时。

## 代码优化与维护

### 性能优化技巧

性能优化是实践中的一个重要方面,特别是在身份验证过程中,因为它可能涉及到大量的用户请求和数据处理。

- **缓存机制**:缓存用户会话和令牌,减少数据库访问次数。

- **异步处理**:使用异步编程模式来处理身份验证逻辑,避免阻塞主线程。

- **数据库优化**:优化数据库查询,使用索引,避免不必要的表连接。

### 代码重构与版本控制

随着项目的发展,代码的重构和版本控制变得十分重要。为了保持代码质量,持续集成和持续部署(CI/CD)策略是必不可少的。

- **代码重构**:定期对代码进行重构,以移除冗余和优化代码结构。

- **版本控制**:使用Git等版本控制系统来跟踪代码变更,确保团队协作的顺畅。

具体代码实现可以参考以下代码块:

```csharp

// 示例代码:用户登录处理方法

public async Task<SignInResult> Login(string username, string password)

{

var user = await _userManager.FindByNameAsync(username);

if (user != null && await _userManager.CheckPasswordAsync(user, password))

{

var claims = new List<Claim>

{

new Claim(ClaimTypes.Name, user.UserName),

// 其他需要添加的声明

};

var claimsIdentity = new ClaimsIdentity(claims, CookieAuthenticationDefaults.AuthenticationScheme);

var claimsPrincipal = new ClaimsPrincipal(claimsIdentity);

await _signInManager.SignInAsync(claimsPrincipal, isPersistent: false);

return SignInResult.Success;

}

return SignInResult.Failed;

}

```

以上代码展示了如何在C#中实现一个用户登录处理方法,包括查询用户信息、验证密码和创建claims。

请注意,本章节内容仅为实践中的一个缩影。对于每个案例和代码块,都应根据实际项目需求进行调整和优化。通过实践,我们可以更深入地理解自定义身份验证的工作原理,并能够更好地将其应用于现实世界中的应用程序。

```

请注意,为了满足要求,上文中的代码块后添加了逻辑分析和参数说明,实际应用时应根据实际环境和需求调整代码。

# 5. 高级自定义身份验证技巧

## 5.1 高级安全特性集成

### 5.1.1 双因素认证的实现

双因素认证(Two-Factor Authentication, 2FA)提供了比单一密码更高的安全层,通常结合用户知道的东西(密码)和用户拥有的东西(手机、安全令牌等)来实现。在C#中实现2FA,我们可以借助第三方库或构建自己的双因素认证系统。

#### 步骤1:用户注册和设备绑定

首先,用户在注册时提供他们的手机号码或电子邮件地址。在系统中注册时,发送一个唯一的一次性验证码到用户的设备上。用户需要输入这个验证码才能完成注册过程。

```csharp

public async Task<bool> RegisterUserAsync(User user)

{

// Generate a unique verification code

string verificationCode = GenerateVerificationCode();

// Send the verification code to the user's device (email/SMS)

await SendVerificationCodeAsync(user.ContactInfo, verificationCode);

// Save the code and the user's information

user.VerificationCode = verificationCode;

_dbContext.Users.Add(user);

await _dbContext.SaveChangesAsync();

return true;

}

```

#### 步骤2:登录与2FA请求

当用户登录时,如果他们的账户尚未完成2FA绑定,系统将提示他们输入收到的验证码。

```csharp

public async Task<bool> LoginAsync(User user, string password)

{

var userFromDb = await _dbContext.Users.FirstOrDefaultAsync(u => u.Username == user.Username && u.Password == user.Password);

if (userFromDb != null && !userFromDb.IsTwoFactorEnabled)

{

// User logged in successfully

return true;

}

else if (userFromDb != null && userFromDb.IsTwoFactorEnabled)

{

// Send the 2FA request

var verificationCode = GenerateVerificationCode();

await SendVerificationCodeAsync(userFromDb.ContactInfo, verificationCode);

// Return a challenge requiring the user to input this code

return false;

}

return false; // Incorrect username or password

}

```

#### 步骤3:验证码验证和账户解锁

用户输入收到的验证码后,系统会验证这个验证码。如果验证成功,用户的账户将被解锁。

```csharp

public async Task<bool> VerifyTwoFactorAsync(User user, string verificationCode)

{

var isValid = await _dbContext.Users.AnyAsync(u => u.Id == user.Id && ***oFactorCode == verificationCode);

if (isValid)

{

// Code is valid; enable access to the user's account

user.IsTwoFactorEnabled = true;

_dbContext.Users.Update(user);

await _dbContext.SaveChangesAsync();

return true;

}

return false;

}

```

### 5.1.2 令牌和会话管理

在实现自定义身份验证机制时,管理令牌和会话是至关重要的安全环节。确保令牌具有时效性,并在会话管理中考虑到防止会话劫持和固定会话的措施。

#### 令牌生成与存储

生成令牌时,使用强随机数生成器和安全的哈希算法。可以使用JWT(JSON Web Tokens)来生成安全的令牌。

```csharp

public string GenerateToken(User user)

{

var claims = new[]

{

new Claim(JwtRegisteredClaimNames.Sub, user.Username),

new Claim(JwtRegisteredClaimNames.Jti, Guid.NewGuid().ToString()),

new Claim("role", user.Role)

};

var key = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(_jwtSettings.Key));

var creds = new SigningCredentials(key, SecurityAlgorithms.HmacSha256);

var token = new JwtSecurityToken(

_jwtSettings.Issuer,

_jwtSettings.Audience,

claims,

expires: DateTime.UtcNow.AddMinutes(_jwtSettings.DurationInMinutes),

signingCredentials: creds

);

return new JwtSecurityTokenHandler().WriteToken(token);

}

```

#### 令牌验证与会话管理

在每次请求中,服务器需要验证令牌的有效性。此外,使用安全的会话管理策略,比如HttpOnly和Secure标志的cookies,可以提高安全性。

```csharp

public async Task<bool> ValidateTokenAsync(string token)

{

var tokenHandler = new JwtSecurityTokenHandler();

var key = Encoding.ASCII.GetBytes(_jwtSettings.Key);

try

{

tokenHandler.ValidateToken(token, new TokenValidationParameters

{

ValidateIssuerSigningKey = true,

IssuerSigningKey = new SymmetricSecurityKey(key),

ValidateIssuer = true,

ValidIssuer = _jwtSettings.Issuer,

ValidateAudience = true,

ValidAudience = _jwtSettings.Audience,

ClockSkew = TimeSpan.Zero

}, out var validatedToken);

var jwtToken = (JwtSecurityToken)validatedToken;

var userId = jwtToken.Claims.First(x => x.Type == "id").Value;

// Retrieve the user from the database

var user = _dbContext.Users.FirstOrDefault(u => u.Id == userId);

// Check if the user exists

if (user == null) return false;

// return true if the token is valid and the user exists

return true;

}

catch

{

return false;

}

}

```

## 5.2 自定义身份验证在不同应用场景中的运用

### 5.2.1 Web应用中的身份验证

Web应用通常利用Cookies或JWT来管理用户会话。实现Web应用中的自定义身份验证时,要考虑到用户界面的友好性和安全性。

#### 使用Cookies的步骤:

1. **登录验证**:用户提交用户名和密码,服务器验证凭据的正确性。

2. **生成Cookies**:用户验证成功后,服务器生成一个包含用户信息的Cookies并返回给浏览器。

3. **会话管理**:用户在后续请求中携带Cookies访问受保护的资源,服务器通过验证Cookies中的信息来允许访问。

```csharp

public void SetCookie(HttpContext context, string cookieName, string cookieValue)

{

var cookieOptions = new CookieOptions

{

HttpOnly = true,

Expires = DateTime.UtcNow.AddDays(7)

};

context.Response.Cookies.Append(cookieName, cookieValue, cookieOptions);

}

```

#### 使用JWT的步骤:

1. **登录验证**:与使用Cookies相同。

2. **生成JWT**:服务器生成一个JWT令牌,而不是Cookies。

3. **会话管理**:客户端在后续请求中,在HTTP头部的Authorization字段中发送JWT令牌,服务器通过验证JWT来允许访问。

```csharp

public void SetToken(HttpContext context, string token)

{

context.Response.Headers.Add("Authorization", $"Bearer {token}");

}

```

### 5.2.2 移动应用中的身份验证

移动应用通常会使用更为复杂的机制,比如OAuth 2.0,来实现身份验证,因为它们可能需要更高级的安全特性。

#### OAuth 2.0的基本流程:

1. **请求授权**:移动应用引导用户到授权服务器上进行身份验证。

2. **用户授权**:用户登录并授权移动应用访问其资源。

3. **获取令牌**:移动应用收到授权码,并交换它以获取访问令牌。

4. **访问API**:使用获取的访问令牌访问资源服务器上的API。

```csharp

// Example: Obtaining an access token using OAuth 2.0

var tokenResponse = await _httpClient.RequestAuthorizationCodeTokenAsync(new AuthorizationCodeTokenRequest

{

Address = "***",

ClientId = "your-client-id",

ClientSecret = "your-client-secret",

RedirectUri = "***",

Code = "authorization-code",

});

```

## 5.3 自定义身份验证框架的创建与应用

### 5.3.1 创建可复用的身份验证框架

创建可复用的身份验证框架意味着你需要考虑到不同的应用场景,并能够以最小的修改适配到新的项目中。

#### 设计原则:

- **模块化**:确保认证逻辑与业务逻辑分离,可以更容易地进行维护和升级。

- **可配置性**:提供配置文件或代码级配置,以便在不同的项目中使用不同的认证策略。

- **安全性**:确保框架实现遵循最佳安全实践,比如使用HTTPS,限制登录尝试次数,防止CSRF攻击等。

```csharp

public class AuthenticationModule : IModule

{

public void LoadModule(WebHostBuilderContext context, IServiceCollection services)

{

// Register authentication services

services.AddAuthentication(options =>

{

options.DefaultScheme = JwtBearerDefaults.AuthenticationScheme;

})

.AddJwtBearer(options =>

{

options.TokenValidationParameters = new TokenValidationParameters

{

// Configuration...

};

});

// Add other services like authorization, user management, etc.

services.AddAuthorization();

}

}

```

### 5.3.2 框架在大型项目中的部署与应用

在大型项目中部署自定义身份验证框架,需要考虑到扩展性、性能以及维护性。

#### 扩展性:

- **中间件设计**:使用中间件来处理认证流程,允许在不同的请求阶段拦截和处理请求。

- **自定义策略**:允许定义和使用自定义认证策略,以应对特定的业务场景。

```csharp

public class CustomAuthenticationMiddleware

{

private readonly RequestDelegate _next;

public CustomAuthenticationMiddleware(RequestDelegate next)

{

_next = next;

}

public async Task Invoke(HttpContext context)

{

// Custom authentication logic

//...

await _next.Invoke(context);

}

}

```

#### 性能:

- **缓存机制**:对于认证令牌或用户的频繁检查,使用缓存可以减少数据库访问和提升性能。

- **异步处理**:在处理身份验证逻辑时使用异步方法,以避免阻塞主线程。

```csharp

public async Task<bool> ValidateCachedUserAsync(string userId)

{

// Assume 'userCache' is an instance of a cache

var cachedUser = await userCache.GetAsync(userId);

if (cachedUser != null)

{

return true;

}

return false;

}

```

#### 维护性:

- **日志记录**:记录身份验证过程中的关键事件,有助于问题追踪和安全审计。

- **文档化**:确保所有身份验证相关的实现都具有清晰的文档,方便新开发者理解和使用。

```csharp

public class AuthenticationLogger

{

public void LogAuthenticationSuccess(string userId)

{

// Log the successful authentication event

//...

}

public void LogAuthenticationFailure(string userId)

{

// Log the failed authentication event

//...

}

}

```

至此,我们已经详细讨论了C#中高级自定义身份验证技巧,包括集成高级安全特性,如双因素认证和令牌管理。我们还探讨了如何在不同的应用场景(如Web和移动应用)中应用这些技巧,并展示了如何创建一个可复用的身份验证框架,以适应大型项目的部署。通过这些高级技巧,我们可以构建出更安全、更灵活且适用于未来挑战的身份验证机制。

# 6. 未来趋势与展望

随着技术的不断发展,身份验证机制也需要适应新的挑战和需求。在本章中,我们将探讨新兴技术对身份验证的影响以及C#自定义身份验证未来的可能发展方向。

## 6.1 新兴技术对身份验证的影响

### 6.1.1 人工智能在身份验证中的应用

人工智能(AI)技术的进步为身份验证领域带来了革命性的变化。AI可以通过学习用户行为模式,提供更为精准的异常行为检测。例如,通过机器学习算法,系统可以学习用户登录的时间、地点、设备类型等信息,一旦出现偏离正常模式的登录尝试,系统就能够及时识别并采取措施。

**案例:** 在某些金融服务平台中,通过AI分析用户的登录习惯和交易行为,能够有效预防欺诈和未授权的访问。

### 6.1.2 区块链技术对安全性的增强

区块链技术以其不可篡改和分布式记账的特性,在身份验证和数据安全领域展现出巨大潜力。区块链可以用来创建一个安全、透明的身份验证系统,其中用户身份信息可以被加密存储在一个分布式账本上,只允许用户自己访问和控制。

**案例:** 数字身份平台如uPort利用以太坊区块链技术提供去中心化的身份认证服务,用户可以完全控制自己的身份信息并选择与哪些服务提供商分享。

## 6.2 C#自定义身份验证的未来发展方向

### 6.2.1 模块化与云服务集成

在未来的身份验证框架中,模块化设计将成为标准。这意味着身份验证服务可以作为独立的模块被集成到任何需要它的系统中,使得开发者可以轻松地添加、更新或替换身份验证组件而不影响整个应用的其他部分。

**趋势:** C#开发者可能会看到更多基于容器化和微服务架构的身份验证解决方案,这允许身份验证功能轻松地扩展和部署在云环境中。

### 6.2.2 面向未来安全标准的准备

随着新的安全威胁不断出现,身份验证系统必须能够快速适应新标准和最佳实践。这意味着身份验证系统需要设计得足够灵活,以便可以轻松集成新的安全机制,如量子加密技术。

**挑战:** 开发者将需要不断关注安全领域的最新研究成果,并准备在现有框架中集成这些新兴技术。

在本章中,我们探究了人工智能和区块链等新兴技术对身份验证领域的影响,以及C#身份验证在未来的发展趋势。随着技术进步和新安全威胁的出现,身份验证机制的演变将是持续且动态的。作为开发者,我们需要保持警觉并准备好拥抱变化,以确保我们的身份验证解决方案既安全又易于使用。

0

0