GitHub SSH密钥备份与恢复:防止数据丢失的全面策略

发布时间: 2024-12-07 10:10:51 阅读量: 11 订阅数: 12

repo-backup:从托管服务备份存储库

# 1. GitHub SSH密钥的重要性与基础知识

在本章节中,我们将探讨SSH密钥对于GitHub用户的重要性,并介绍SSH协议的基础知识。SSH(Secure Shell)协议是一种在网络中加密和安全地进行数据传输的方式。利用SSH密钥,用户可以安全地与GitHub进行交互,无需每次操作都输入密码。这种机制在自动化脚本和频繁的代码推送中尤为有用。

SSH密钥由两部分组成:私钥和公钥。公钥可以安全地分享给其他人或系统,而私钥则必须严格保密。一旦私钥泄露,与之配对的公钥将不再安全,因此保护私钥是使用SSH密钥的关键。

了解这些基础知识是进行后续章节密钥生成、配置、安全性和备份恢复等高级操作的前提。一个稳固的SSH密钥管理实践可以提高工作效率,同时确保安全性和数据的完整性。

# 2. SSH密钥的生成与配置

### 2.1 生成SSH密钥对

#### 2.1.1 使用ssh-keygen生成密钥

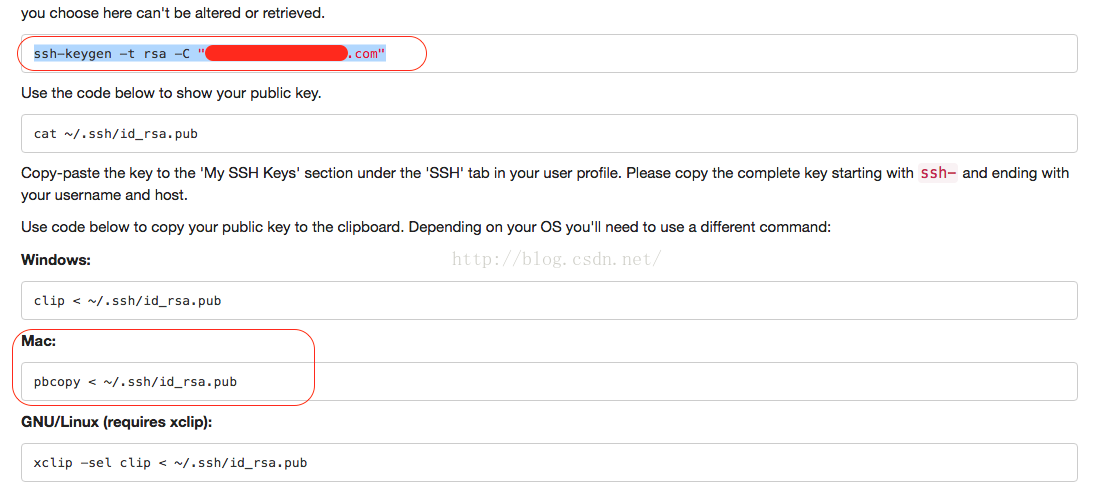

SSH密钥对的生成是确保网络安全的第一步。对于Linux和Mac用户,`ssh-keygen`是一个常用的命令行工具,可用于生成新的密钥对。以下是在终端执行`ssh-keygen`生成RSA密钥对的示例步骤:

```bash

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

```

参数说明:

- `-t rsa` 指定密钥类型为RSA。

- `-b 4096` 设置密钥长度为4096位,提供更高的安全性。

- `-C "your_email@example.com"` 附加注释,便于识别密钥的用途。

逻辑分析:

执行上述命令后,系统会提示输入文件保存位置,如果不指定则默认保存在`~/.ssh/id_rsa`。接着,系统会要求设置密钥的密码短语(passphrase),强烈建议设置一个复杂的密码短语,以提高安全性。

代码执行完毕后,会在指定路径下生成两个文件:`id_rsa`(私钥)和`id_rsa.pub`(公钥)。私钥需严格保密,而公钥则可以公开。

#### 2.1.2 密钥类型选择与密钥长度

生成密钥时,选择合适的密钥类型和长度是保证安全性的关键。当前常用的密钥类型有RSA、DSA、ECDSA和Ed25519。

- RSA是目前最广泛使用的密钥类型,它支持非常大的密钥长度,比如2048位或4096位,其中4096位提供了更高的安全性。

- DSA曾是常用的密钥类型,但由于其设计的局限性,现在已被认为是不安全的,并且不支持大于2048位的密钥。

- ECDSA是基于椭圆曲线的加密算法,它提供了相同安全级别的密钥长度更短的优点。

- Ed25519是EdDSA签名方案的一个变种,它以其安全性、性能和简短的密钥长度而受到青睐。

为了确保长期的安全,建议使用RSA 4096位、ECDSA 521位或Ed25519密钥类型。根据具体需求选择合适的密钥类型,能够平衡性能和安全性。

### 2.2 SSH密钥的配置与测试

#### 2.2.1 将公钥添加到GitHub账户

一旦你生成了SSH密钥对,下一步是将公钥添加到GitHub账户中,以便通过SSH安全地访问你的GitHub仓库。以下是添加公钥的步骤:

1. 打开终端,使用`cat`命令查看公钥的内容:

```bash

cat ~/.ssh/id_rsa.pub

```

2. 复制显示的公钥内容。

3. 登录你的GitHub账户,进入"Settings" > "SSH and GPG keys"。

4. 点击"New SSH key"按钮,填写标题(描述性名称)并粘贴公钥内容到"Key"区域。

5. 点击"Add SSH key"完成添加。

逻辑分析:

将公钥添加到GitHub后,GitHub可以通过这个公钥识别并授权你的SSH客户端。这样,在未来的SSH连接中,GitHub会使用你的公钥与你的客户端的私钥进行配对验证。

#### 2.2.2 测试SSH连接

在完成公钥配置后,测试SSH连接以确保一切正常工作是必要的。你可以通过以下命令测试与GitHub的SSH连接:

```bash

ssh -T git@github.com

```

逻辑分析:

执行上述命令,如果连接成功,你应该会看到一条欢迎信息,说明你的SSH设置工作正常。如果连接失败,通常是因为私钥未被正确识别或网络问题。

在测试时,如果遇到"Permission denied (publickey)"错误,请确保私钥文件的权限是正确的(通常应该是600)。如果在`~/.ssh`目录中没有`config`文件,该命令会失败,并可能需要创建一个。

### 2.3 安全性考量

#### 2.3.1 设置SSH密钥访问权限

为了防止未授权访问,确保对私钥文件的访问权限严格控制至关重要。对于Linux或Mac系统,可以使用`chmod`命令修改`.ssh`目录和密钥文件的权限:

```bash

chmod 700 ~/.ssh

chmod 600 ~/.ssh/id_rsa

```

逻辑分析:

权限设置为700表示只有文件所有者可以读、写和执行`.ssh`目录,而600权限则确保只有文件所有者可以读和写私钥文件。这些设置能够有效防止其他用户访问你的私钥。

#### 2.3.2 密钥定期更新与密码保护

为了加强密钥的安全性,定期更新密钥是一个好习惯。同时,为私钥设置一个强密码短语也是防御未授权访问的有效方法。

- 更新密钥可以通过删除旧密钥对并重新生成新的密钥对来完成。

- 设置强密码短语可以使用`ssh-keygen`命令时添加`-N`参数,例如:

```bash

ssh-keygen -t rsa -b 4096 -C "your_email@example.com" -N "your_strong_password"

```

逻辑分析:

通过定期更新密钥,你可以减少密钥被破解的风险。而设置强密码短语则为私钥增加了一个额外的安全层次,即便私钥被盗,没有密码短语也无法使用。

通过上述步骤,你可以有效地生成、配置并维护你的SSH密钥对,确保你与GitHub或其他服务器的连接既安全又可靠。

# 3. SSH密钥备份策略与实

0

0