【GitHub SSH密钥全攻略】:精通生成、配置到安全维护的20个技巧

发布时间: 2024-12-07 09:13:04 阅读量: 12 订阅数: 12

# 1. GitHub SSH密钥基本概念

SSH(Secure Shell)密钥是连接到远程服务器和版本控制系统(如GitHub)的安全机制。这一章节将为您介绍SSH密钥的基础知识,帮助您理解它们在远程管理中的作用以及为什么它们对于维护代码库的安全性至关重要。

SSH密钥对由一个公钥和一个私钥组成,它们是一对可以进行安全通信的密钥。在GitHub中,公钥被放置在服务器上,而私钥则存储在用户的计算机上。当您希望与GitHub进行安全连接时,您会使用SSH协议和您的私钥来验证身份。

理解SSH密钥的工作原理是确保您的GitHub安全连接的基础。本章的后续内容将深入探讨密钥生成、配置和安全维护等关键步骤。让我们从这里开始,搭建起通往GitHub安全的桥梁。

# 2. 生成SSH密钥的技巧与步骤

## 2.1 SSH密钥的工作原理

### 2.1.1 公钥和私钥的配对机制

在探讨SSH密钥对的生成之前,了解它们的配对机制至关重要。SSH(Secure Shell)协议使用了一对密钥,其中包括一个公钥和一个私钥。公钥可以公开分享,而私钥必须保密。这两个密钥在数学上是相关联的,利用了一种称为非对称加密的机制,确保了信息传输的安全性。

当你想要通过SSH连接到一个服务器时,你的本地客户端会使用服务器的公钥来加密一个信息,并发送给服务器。服务器收到这个加密信息后,用它自己的私钥解密,确认信息确实来自拥有相应公钥的客户端。这个过程确保了身份验证的安全性。

### 2.1.2 密钥交换协议的工作流程

密钥交换是SSH会话开始时的关键步骤,它确保了客户端和服务器之间能够安全地交换密钥而不被第三方窃取。SSH采用的交换协议,如Diffie-Hellman,允许两方在不安全的通道中协商出一个共享密钥。

当发起SSH连接时,客户端和服务器将通过以下步骤进行密钥交换:

1. 客户端发起连接请求。

2. 服务器响应并提供其公钥。

3. 客户端使用服务器的公钥加密一个随机生成的会话密钥,并发送给服务器。

4. 服务器用其私钥解密,获取会话密钥。

5. 双方现在都有了共享的会话密钥,并开始使用该会话密钥通过对称加密进行安全通信。

## 2.2 生成SSH密钥的详细过程

### 2.2.1 使用OpenSSH命令生成密钥

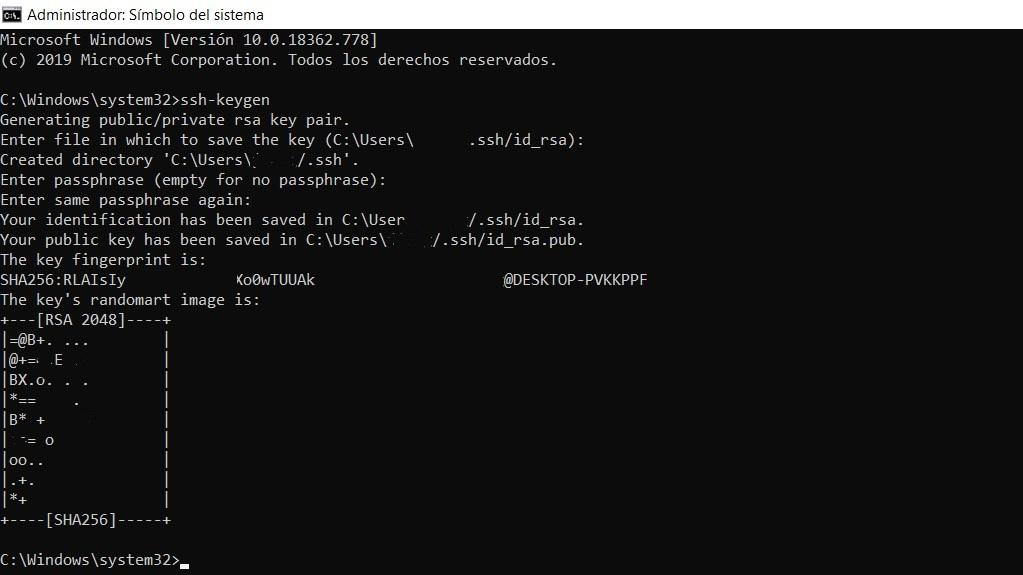

在现代操作系统中,OpenSSH是一个广泛使用的SSH客户端和服务器程序。你可以使用`ssh-keygen`命令来生成一对新的密钥对。以下是一个基本的生成过程:

```bash

ssh-keygen -t rsa -b 4096

```

这个命令会生成一个RSA类型的密钥对,密钥长度为4096位,适合现代安全要求。执行这个命令后,你需要指定一个文件来保存私钥,并为私钥设置一个密码短语(passphrase),以增加额外的安全层次。

### 2.2.2 高级选项:自定义密钥类型和长度

OpenSSH提供了各种高级选项来自定义生成的密钥类型和长度。除了RSA,你还可以选择如ECDSA(椭圆曲线数字签名算法)或Ed25519等其他密钥类型。这些算法提供了更好的安全性和性能,尤其是在有限的计算资源上。例如,要生成一个Ed25519密钥对,可以使用:

```bash

ssh-keygen -t ed25519

```

### 2.2.3 确保密钥安全性的最佳实践

生成密钥对之后,保护你的私钥是非常重要的,它应该只在受信任的设备上存储,并且定期备份。一些最佳实践包括:

- 不要在公共或不受信任的设备上生成私钥。

- 使用长且复杂的密码短语保护私钥。

- 定期审查和更新密钥的安全性,例如,随着算法的进步定期更换密钥类型。

- 限制对私钥文件的访问权限,通常应该是600(即只读权限给文件所有者)。

密钥生成是确保SSH连接安全的第一步,接下来我们将讨论如何将这些密钥配置到GitHub账户中,以及如何在日常使用中管理这些密钥。

# 3. 配置SSH密钥到GitHub

配置SSH密钥到GitHub是将本地SSH密钥与远程GitHub仓库关联的关键步骤,让开发者能够更安全、更高效地使用Git进行版本控制。在这一章节中,我们将详细探讨SSH配置文件的编辑技巧以及如何将SSH密钥添加到GitHub账户的具体步骤,还包括管理和撤销权限的策略和遇到常见错误时的故障排除。

## 3.1 SSH配置文件的编辑技巧

理解并掌握SSH配置文件的编辑技巧是配置过程中至关重要的一环。SSH配置文件(通常位于用户目录下的`.ssh/config`文件)允许用户对不同的SSH主机进行定制化设置,从而简化命令行操作。

### 3.1.1 理解配置文件结构

在了解如何编辑SSH配置文件之前,首先需要对配置文件的基本结构有所了解。配置文件中的每一个条目通常包含以下几个部分:

- `Host`: 这个标识符用于在配置文件中定义一个主机或一组主机。

- `HostName`: 指定SSH连接的主机名或IP地址。

- `User`: 指定连接到远程主机时使用的用户名。

- `IdentityFile`: 指定用于连接的私钥文件的路径。

下面是一个配置文件的简单示例:

```

Host github.com

HostName github.com

User git

IdentityFile ~/.ssh/id_rsa_github

```

在上述示例中,我们定义了一个名为`github.com`的主机,其主机名也是`github.com`,使用的用户名是`git`,并且指定`IdentityFile`为我们存储私钥的位置。

### 3.1.2 添加和管理多个GitHub账户的密钥

在处理多个GitHub账户时,每个账户可能需要使用不同的密钥。SSH配置文件允许我们为不同的GitHub账户设置不同的Host别名,这样就可以轻松地切换不同的密钥了。

例如,如果你有两个GitHub账户,可以如下配置:

```

Host github.com-personal

HostName github.com

User git

IdentityFile ~/.ssh/id_rsa_github_personal

Host github.com-work

HostName github.com

User git

IdentityFile ~/.ssh/id_rsa_github_work

```

通过这种方式,当你在使用Git命令操作仓库时,可以通过指定别名来使用正确的密钥。

## 3.2 将SSH密钥添加到GitHub账户

### 3.2.1 步骤详解:添加SSH公钥到GitHub

将SSH公钥添加到GitHub账户是一个简单但重要的步骤。以下是详细步骤:

1. **复制你的公钥**:首先,你需要将生成的SSH公钥复制到剪贴板。在Unix-like系统中,这可以通过以下命令完成:

```bash

cat ~/.ssh/id_rsa.pub | pbcopy

```

在Windows系统中,你可以使用类似如下命令:

```cmd

type C:\Users\YourName\.ssh\id_rsa.pub | clip

```

2. **登录GitHub账户**:使用浏览器访问`https://github.com`并登录你的GitHub账户。

3. **访问SSH和GPG密钥设置页面**:在右上角点击你的头像,选择“Settings”,在侧边栏中找到“SSH and GPG keys”部分。

4. **添加新的SSH密钥**:点击“New SSH key”按钮,输入一个标题来标识这台机器,将公钥粘贴到文本框中,最后点击“Add SSH key”来完成添加。

### 3.2.2 管理和撤销SSH密钥的权限

一旦你添加了SSH公钥到GitHub账户,就可以在任何地方使用对应的私钥来访问GitHub。如果需要撤销某台机器的访问权限,只需回到SSH和GPG keys页面,点击对应的SSH密钥旁的“Remove”按钮即可。

### 3.2.3 遇到常见错误时的故障排除

在配置SSH密钥时,你可能会遇到各种问题。以下是一些常见错误及其解决方案:

- **Permission denied (publickey)**:如果在尝试访问GitHub时收到此错误,意味着你的私钥没有正确添加到SSH代理或者没有被GitHub账户识别。检查私钥路径和密钥权限设置。

- **Agent forwarding failed**:这个错误通常发生在使用代理转发时。确保你的`~/.ssh/config`文件中配置了正确的代理转发设置,并且你信任了GitHub的主机名。

- **Too many authentication failures**:如果你的私钥设置了密码短语,确保在提示时正确输入了密码短语。如果错误仍然存在,可能需要检查`~/.ssh/known_hosts`文件,移除出错的GitHub主机条目,并重新尝试连接。

在处理这些错误时,总是参考GitHub文档和SSH文档可以帮助你更快地找到问题所在并解决。

通过这些步骤,你将能够成功配置SSH密钥到GitHub,为你的代码协作提供安全、便利的连接方式。

# 4. SSH密钥的安全维护

## 4.1 密钥的安全存储和备份

### 密钥的安全存储

在数字世界里,密钥就如同一把实体世界的钥匙。它负责保护你的数据和通信安全。因此,如何存储这些密钥就显得至关重要。一个安全的存储方案应当能够防止未授权访问,抵御物理盗窃风险,并能在密钥丢失时快速恢复。

**加密存储** 是防止未经授权访问密钥的有效手段之一。通过加密算法将密钥本身加密,即便被他人获取也无法直接读取使用。常见的密钥加密工具有 `gpg` 和 `openssl`。

例如,使用 `gpg` 加密一个私钥文件 `id_rsa` 的命令如下:

```bash

gpg --output id_rsa.gpg --symmetric id_rsa

```

这里,`id_rsa` 是私钥文件,`id_rsa.gpg` 是加密后的文件。执行命令后,你需要输入一个密码短语来保护加密文件。这个密码短语是解锁密钥文件的最终手段,因此建议使用强密码短语。

为了方便使用,你可以在执行 `ssh-agent` 程序的同时解锁这个加密的密钥。此外,操作系统通常提供了密钥链管理工具,如 `Keychain`(在macOS中)或者 `Gnome Keyring`(在Linux中),这些工具可以安全地存储密码短语。

### 密钥的备份

即使采取了所有安全措施,也不能排除数据丢失的可能性,如硬件故障、数据损坏、意外删除等情况。因此,定期备份密钥是非常必要的。

创建备份有几种方法:

1. **手动备份**:可以简单地将密钥文件复制到另一个安全的存储介质中,如外部硬盘驱动器或云存储服务。

2. **使用脚本自动化备份**:可以通过脚本定期执行备份操作,并确保备份文件得到加密和安全存储。

这里有一个简单的脚本示例,它将SSH密钥复制到另一个目录,并使用 `gpg` 加密:

```bash

#!/bin/bash

# 设置备份路径和密钥路径

BACKUP_PATH="/path/to/backup/folder"

KEY_PATH="/path/to/ssh/folder"

DATE=`date +%Y%m%d`

# 创建备份目录

mkdir -p "${BACKUP_PATH}/${DATE}"

# 复制并加密密钥文件

cp "${KEY_PATH}/id_rsa" "${BACKUP_PATH}/${DATE}/"

gpg --output "${BACKUP_PATH}/${DATE}/id_rsa.gpg" --symmetric "${BACKUP_PATH}/${DATE}/id_rsa"

# 删除未加密的密钥副本

rm "${BACKUP_PATH}/${DATE}/id_rsa"

# 清理旧的备份文件

find "${BACKUP_PATH}" -type f -mtime +30 -exec rm -v {} \; 2>/dev/null

```

在使用脚本备份密钥时,一定要确保脚本本身的安全性,限制对其的访问权限,并将脚本存放在安全的位置。

**重要提示**:在执行任何备份操作时,务必确保理解脚本的每一步操作,并在测试环境中验证其功能。

## 4.2 定期检查和更新密钥

### 密钥轮换和过期策略

密钥轮换是一种安全策略,意味着定期替换旧的密钥为新的密钥。这个过程可以降低密钥被破解的风险。虽然SSH默认并不支持密钥轮换,但可以通过定期更换密钥手动实现这一策略。

**密钥过期策略** 是一个更为细化的轮换方法,它允许你为密钥设置一个过期时间。当密钥达到这个期限后,你就必须更换为一个新的密钥。这可以通过设置SSH配置文件来实现。

例如,可以在 `~/.ssh/config` 文件中为特定主机设置密钥过期:

```bash

Host github.com

PreferredAuthentications publickey

IdentityFile ~/.ssh/id_rsa

IdentityFile ~/.ssh/id_rsa expire 2023-12-31

```

在上面的例子中,`id_rsa` 密钥将会在 `2023-12-31` 过期。这个设置需要被SSHD服务器支持才能生效,而大多数的SSHD服务默认并不支持这种设置。

### 使用密码短语增强密钥安全性

**密码短语(Passphrase)** 是对密钥的又一重保护。不同于简单的密码,密码短语可以包含多个单词,甚至可以是一段短语或句子,它提供了更大的复杂性和安全性。当你设置密码短语时,即使你的密钥文件被泄露,没有密码短语的配合,攻击者也无法使用你的密钥。

为你的密钥设置一个强密码短语,并定期更新它,是一种保障SSH密钥安全的有效方法。使用强密码短语可以有效降低密钥被盗用的风险。

## 4.3 防范SSH密钥相关的安全威胁

### 检测和防御密钥劫持

密钥劫持是指未经授权的人获取并使用你的SSH密钥进行恶意活动。为了防止这种情况发生,你可以采取以下措施:

- **密钥长度**:使用足够长的密钥长度以增强抗破解能力。

- **密钥轮换**:定期更换密钥,减少密钥被破解的时间窗口。

- **监控使用情况**:定期检查SSH密钥的使用记录,及时发现异常活动。

此外,确保你的系统日志文件被适当监控,并配置了警报机制以通知系统管理员任何异常登录尝试。

### 应对钓鱼攻击和其他网络威胁

网络钓鱼和其他社会工程学攻击是窃取SSH密钥的常用手段。这些攻击依赖于用户的疏忽和信任。以下是一些防范这些攻击的策略:

- **教育和培训**:提高用户对钓鱼攻击和类似威胁的意识。

- **使用多因素认证**:为你的账户增加一层额外的保护,即使密钥被泄露,攻击者也难以进行未授权访问。

- **加强系统安全**:对系统进行定期的安全更新,减少潜在的漏洞利用风险。

通过实施这些策略和工具,你可以极大地提升你的SSH密钥和数据的安全性。记住,安全是一个持续的过程,定期评估和调整你的安全措施是必不可少的。

# 5. SSH密钥高级应用和技巧

## 5.1 使用SSH代理进行无密码登录

### 5.1.1 配置SSH代理及其优势

SSH代理是解决频繁输入密码问题的一种有效方式。它通过一个守护进程在后台运行,暂存已经验证过的SSH私钥。通过这种方式,用户可以免去重复输入密码的麻烦,提高工作效率。

配置SSH代理的步骤通常包括启动`ssh-agent`进程,并将私钥添加到其管理之中。接下来的会话中,如果你的私钥需要密码短语,`ssh-agent`会提示一次,之后便不再需要重复输入。

配置`ssh-agent`可以通过在你的shell配置文件(如`.bashrc`或`.zshrc`)中添加以下命令来完成:

```bash

eval $(ssh-agent -s)

ssh-add ~/.ssh/id_rsa

```

在这里,`id_rsa`是你的私钥文件,如果使用了不同的文件名,请相应地更改该命令。

使用`ssh-agent`的好处包括:

- **安全性提升**:避免了在脚本或自动化任务中明文存储密码。

- **效率增加**:一次认证,多次使用。

- **灵活性增强**:可对不同的私钥进行不同的密码短语保护。

### 5.1.2 代理转发和多跳连接的实现

代理转发允许SSH代理在远程服务器和本地机器之间转发认证,这样用户就可以无缝地在多个服务器间进行跳转,而无需再次认证。这在进行多层网络架构的系统管理时尤其有用。

要启用代理转发,可以在`~/.ssh/config`文件中对特定的主机设置`ForwardAgent yes`:

```plaintext

Host remote-server

HostName remote-server.example.com

User username

ForwardAgent yes

```

对于多跳连接,即通过一台或多台中间服务器对远程目标进行SSH访问,可以使用`-J`选项来指定跳转服务器:

```bash

ssh -J user@jump-host user@final-server

```

这里的`user@jump-host`是你的跳板服务器,`user@final-server`是你最终要访问的目标服务器。

## 5.2 SSH密钥在自动化脚本中的应用

### 5.2.1 在Shell脚本中使用SSH密钥自动化任务

使用SSH密钥可以实现无密码登录到远程服务器,这在编写自动化脚本时非常有用。比如,当你需要定期从本地服务器备份数据到远程服务器时,可以使用无密码SSH登录避免手动干预。

下面是一个简单的Shell脚本示例,它使用SSH密钥自动将本地的备份目录复制到远程服务器:

```bash

#!/bin/bash

# 备份本地目录到远程服务器的备份目录

rsync -avz --progress /path/to/local/backup/ user@remote-server:/path/to/remote/backup/

```

在这个脚本中,如果SSH密钥已经被添加到`ssh-agent`或者`~/.ssh/config`配置文件中,你就可以无需密码执行此脚本。

### 5.2.2 使用SSH密钥进行安全的远程会话管理

安全的远程会话管理对于确保服务器的远程访问安全至关重要。SSH密钥可以被用来启动加密的远程会话,从而保证数据传输过程中的安全。

例如,通过SSH连接到远程服务器并执行一些基本的系统管理任务可以使用如下命令:

```bash

ssh -l username remote-server.example.com

# 执行管理任务

sudo apt-get update

sudo apt-get upgrade

```

通过在脚本中整合这些SSH命令,可以实现在多个远程服务器上自动执行相同的任务。

## 5.3 密钥管理和策略的自动化工具

### 5.3.1 使用工具如Keybase进行密钥管理

Keybase是一个可以用来管理SSH密钥的工具,它提供了图形化界面,使得密钥的生成、添加、导入和删除等操作变得更加简单。它还支持将密钥同步到云端,方便在不同的设备间共享。

安装Keybase后,可以使用其命令行工具管理SSH密钥:

```bash

keybase login

keybase pgp select

```

上述命令会帮助你选择一个现有的私钥或生成一个新的密钥对。

### 5.3.2 通过脚本自动化密钥的生成和分发流程

自动化脚本可以用来生成SSH密钥对,并自动地将其添加到服务器。这有助于在创建新服务器或虚拟机时自动进行密钥的部署。

一个简单的Bash脚本示例,用于生成一个新的RSA密钥对,并将其上传到指定的服务器:

```bash

#!/bin/bash

# 生成新的SSH密钥对

ssh-keygen -t rsa -b 4096 -f ~/.ssh/new_id_rsa -q -N ""

# 将公钥添加到服务器

ssh-copy-id -i ~/.ssh/new_id_rsa.pub user@host

```

这个脚本会创建一个4096位的RSA密钥对,并通过`ssh-copy-id`命令将公钥复制到远程服务器`user@host`。

通过这种方式,可以轻松地为新服务器添加必要的密钥,以确保后续通过SSH的自动化访问。

0

0