安全编程黄金法则:编写无懈可击的Java代码

发布时间: 2025-01-02 17:19:44 阅读量: 6 订阅数: 8

网络安全高级软件编程技术

# 摘要

本文全面介绍了Java语言在安全编程方面的基础知识、实践技巧以及高级应用策略。第一章概述了Java语言的安全特性和安全编码的重要性。第二章深入探讨了Java的安全特性,包括字节码和平台安全机制,以及对SQL注入、XSS、CSRF等常见安全漏洞的预防和防护措施,同时介绍了Java加密和哈希算法的基础知识。第三章分享了在Java中进行输入验证、数据清洗、安全API使用和设计以及错误处理和日志记录的最佳实践。第四章探讨了Java安全框架与库的应用,如JCE、SSL/TLS,以及第三方安全库的比较和应用。最后一章提出了高级安全策略,包括安全认证授权、代码测试审计,以及持续的安全维护和更新。本文旨在为Java开发人员提供一套完整的安全编程指南,帮助他们构建更加安全可靠的应用程序。

# 关键字

Java安全编程;安全编码;安全漏洞防护;加密算法;安全框架;安全维护更新

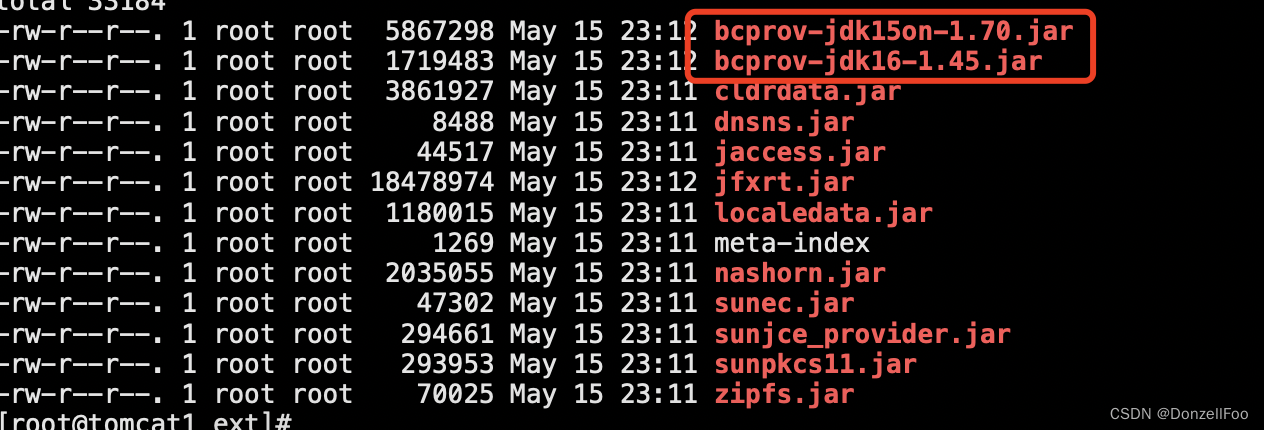

参考资源链接:[bcprov-jdk15on-1.46中文文档及jar包使用指南](https://wenku.csdn.net/doc/5vo10xd0bg?spm=1055.2635.3001.10343)

# 1. 安全编程简介与Java语言概述

## 1.1 安全编程的重要性

在当今数字化时代,安全编程已经成为了软件开发领域中至关重要的一环。随着技术的发展,网络攻击手段层出不穷,安全漏洞的利用也日益频繁,给企业和个人带来了巨大的安全风险。因此,掌握安全编程的基本知识和技术,已经成为每一个IT从业者的基本功。

## 1.2 Java语言概述

Java作为一种广泛使用的编程语言,有着强大的跨平台能力和丰富的类库,使其在企业级应用和安卓开发等领域占据重要地位。Java的应用广泛,从微服务到大数据处理,无所不包,这使得理解Java的安全特性变得尤为重要。在后续章节中,我们将深入探讨Java的安全编码基础、实践技巧、框架和库的应用,以及安全编程的高级策略。通过本系列的学习,读者将能够编写更安全的Java代码,有效预防和抵御各种网络攻击。

# 2. Java安全编码基础

### 2.1 Java语言的安全特性

#### 2.1.1 Java字节码的安全性

Java字节码是Java源代码编译后的中间代码,它在Java虚拟机(JVM)上运行。由于其设计目标是可移植性和平台无关性,因此它在安全性方面提供了一些基本保证。字节码运行在JVM上,受到JVM的安全策略控制。例如,JVM的类加载器负责类的加载、链接和初始化过程,并确保不会加载恶意的类。此外,Java提供了诸如类型安全、数组边界检查等语言级安全特性,这在字节码执行时能有效防止缓冲区溢出等低级安全问题。

```java

public class SafeCalculation {

public static void main(String[] args) {

int[] numbers = {1, 2, 3, 4, 5};

int sum = sumArray(numbers);

System.out.println("Sum of the array is: " + sum);

}

public static int sumArray(int[] arr) {

int total = 0;

for (int value : arr) {

total += value;

}

return total;

}

}

```

在上述代码中,编译后的字节码不会允许我们直接访问数组的指针进行不安全的操作,因为Java语言提供了数组边界的检查机制。这确保了即便在字节码层面,也能预防数组越界等常见安全问题。

#### 2.1.2 Java平台的安全机制

Java平台的安全机制是多层次、多方面的。从JVM安全策略到Java语言提供的安全API,再到应用程序安全的实践,Java提供了相对完善的防御体系。Java安全架构的核心是Java安全模型,它包括了访问控制、代码签名、权限管理等概念。JVM的类加载机制和安全管理器负责执行安全策略,决定代码是否能够执行特定的操作,例如文件读写、网络连接等。

在Java SE 11及以后的版本中,Java平台引入了模块化系统来增强安全性,每个模块定义了它自身的API,以及它所导出的API。模块化系统强制实施封装,限制了代码的可见性,从而减少了恶意代码可以利用的攻击面。模块化还通过清晰地定义哪些代码能够依赖其他代码,从而增加了代码的可维护性。

```java

// 定义一个安全模块

module example.module.security {

// 导出该模块的公开API

exports example.module.security.api;

// 对依赖本模块的其他模块声明所需的权限

requires java.logging;

requires java.base;

}

```

上述代码定义了一个Java模块,其中声明了哪些包是公开的,哪些模块可以依赖它,并且明确了它所依赖的其他模块。通过这种方式,Java的模块化机制有助于构建更安全的应用程序。

### 2.2 常见的安全漏洞和防护措施

#### 2.2.1 SQL注入的预防

SQL注入是一种常见的攻击方式,攻击者通过向应用程序输入恶意的SQL代码片段,试图操作后端数据库。Java应用程序可以采用多种策略来预防SQL注入。一种常见做法是使用预处理语句(PreparedStatement),它是一种带占位符的SQL语句,可以防止SQL注入,因为参数值不会被解释为SQL代码的一部分。

```java

import java.sql.*;

public class SafeSQL {

public static void main(String[] args) {

String url = "jdbc:mysql://localhost:3306/testdb";

String user = "dbuser";

String password = "dbpass";

try (Connection conn = DriverManager.getConnection(url, user, password)) {

String query = "SELECT * FROM users WHERE username = ?";

try (PreparedStatement pstmt = conn.prepareStatement(query)) {

pstmt.setString(1, "safeUser");

ResultSet rs = pstmt.executeQuery();

while (rs.next()) {

System.out.println(rs.getString("username"));

}

}

} catch (SQLException e) {

e.printStackTrace();

}

}

}

```

在上述代码中,我们使用了预处理语句,并通过`setString`方法安全地绑定参数。这能有效防止用户输入被解释为SQL代码。

#### 2.2.2 跨站脚本攻击(XSS)防御

跨站脚本攻击(XSS)允许攻击者将恶意脚本注入到其他用户浏览的页面中。Java中预防XSS攻击的常用方法是通过输入验证和输出编码。输入验证确保用户提交的数据符合预期的格式,而输出编码则确保从应用程序中返回给用户的任何数据,在被浏览器解析前进行适当的编码处理。

```java

import javax.servlet.*;

import javax.servlet.http.*;

import java.io.IOException;

import java.io.PrintWriter;

public class AntiXSSFilter extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp) throws ServletException, IOException {

resp.setContentType("text/html;charset=UTF-8");

PrintWriter out = resp.getWriter();

String name = req.getParameter("name");

// 对输出进行HTML编码

if (name != null) {

out.println("<h1>Welcome " + java.net.URLEncoder.encode(name, "UTF-8") + "</h1>");

}

}

}

```

在上述例子中,我们通过`java.net.URLEncoder.encode`方法对用户输入的`name`进行编码。这是一种简单有效的防止XSS攻击的方法,确保输出的数据不会被浏览器解释为可执行的脚本。

#### 2.2.3 跨站请求伪造(CSRF)防护

跨站请求伪造(CSRF)是一种让恶意网站通过用户在受信任网站上的现有会话执行操作的攻击。Java应用程序通常通过在每个用户请求中包含一个一次性令牌(通常是一个加密的随机数)来防止CSRF攻击。服务器会在会话中存储该令牌,并验证每个提交的表单或API请求中是否包含相同的令牌。

```java

// 表单中包含CSRF令牌

<form action="/transferMoney" method="post">

<input type="hidden" name="csrfToken" value="${request.getParameter('csrfToken')}">

<!-- 其他表单输入 -->

<input type="submit" value="Transfer Money">

</form>

```

在上述HTML表单中,隐藏输入字段`csrfToken`用于存放CSRF令牌。服务器端代码会验证此令牌与会话中存储的令牌是否匹配,从而确保请求是由合法用户发起的。

### 2.3 Java加密和哈希算法基础

#### 2.3.1 对称加密与非对称加密

在加密算法中,对称加密和非对称加密是两种不同的方法。对称加密使用相同的密钥进行加密和解密。常见的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)等。非对称加密使用一对密钥,一个公钥用于加密数据,另一个私钥用于解密。这种机制非常适合数字签名和安全通信。RSA(Rivest-Shamir-Adleman)是常用的非对称加密算法。

```java

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

public class SymmetricEncryptionExample {

public static void main(String[] args) throws Exception {

KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

```

0

0