JSON数据安全指南:数据泄露和篡改防范措施

发布时间: 2024-07-29 08:32:34 阅读量: 137 订阅数: 48

json使用指南

# 1. JSON数据安全概述**

JSON(JavaScript Object Notation)是一种轻量级数据格式,广泛用于Web应用程序和API中。它以其易于解析和处理的特性而受到欢迎。然而,JSON数据也容易受到安全威胁,例如数据泄露和篡改。

本章将提供JSON数据安全概述,包括:

- JSON数据安全的重要性

- 常见的JSON数据安全威胁

- JSON数据安全最佳实践的概述

# 2. JSON数据泄露风险分析

### 2.1 常见的JSON数据泄露途径

JSON数据泄露途径多种多样,常见途径包括:

- **未授权访问:**未经授权的用户或应用程序访问JSON数据,导致数据泄露。

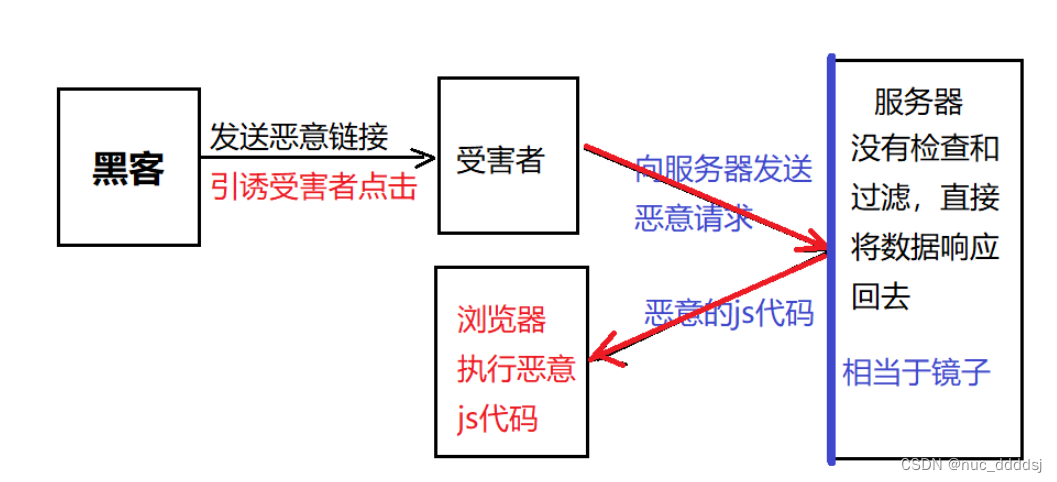

- **跨站点脚本攻击(XSS):**攻击者通过注入恶意脚本到JSON响应中,窃取用户会话或敏感数据。

- **SQL注入:**攻击者通过JSON请求中注入恶意SQL语句,访问或修改数据库中的数据。

- **缓冲区溢出:**攻击者通过向JSON解析器发送过长的JSON数据,导致缓冲区溢出,从而执行任意代码并窃取数据。

- **中间人攻击(MitM):**攻击者拦截JSON请求和响应,窃取或修改数据。

### 2.2 JSON数据泄露的影响

JSON数据泄露可能造成严重后果,包括:

- **财务损失:**敏感财务信息泄露可能导致身份盗窃、欺诈或勒索。

- **声誉损害:**数据泄露可能损害组织的声誉,降低客户信任度。

- **法律责任:**数据泄露可能违反数据保护法规,导致罚款或诉讼。

- **业务中断:**数据泄露可能导致业务中断,影响运营和收入。

- **个人信息泄露:**个人身份信息(PII)泄露可能导致身份盗窃、骚扰或其他犯罪活动。

**代码块:**

```python

import json

# 未授权访问示例

with open('sensitive_data.json', 'r') as f:

data = json.load(f)

print(data) # 未授权用户访问敏感数据

```

**逻辑分析:**

此代码块演示了未授权访问JSON数据的示例。它打开一个包含敏感数据的JSON文件,并将其加载到内存中。然后,它打印数据,这可能会泄露给未经授权的用户。

**参数说明:**

- `open(file, mode)`:打开一个文件,`mode`指定打开模式(例如,`'r'`表示读取)。

- `json.load(file)`:从文件对象加载JSON数据。

- `print(data)`:打印数据。

# 3. JSON数据篡改风险分析

### 3.1 常见的JSON数据篡改手法

JSON数据篡改是指恶意行为者对JSON数据进行未经授权的修改,以损害数据完整性或可用性。常见的JSON数据篡改手法包括:

- **关键字段修改:**篡改JSON对象中的关键字段,例如ID、名称或金额,以欺骗系统或用户。

- **数据注入:**向JSON对象中注入恶意代码或脚本,例如XSS或SQL注入,以利用系统漏洞。

- **数据删除:**删除JSON对象中的重要数据,例如用户记录或交易记录,以破坏数据完整性。

- **数据替换:**用恶意数据替换JSON对象中的合法数据,例如将合法用户的凭证替换为恶意凭证。

- **数据重放:**重复使用合法JSON对象,例如会话令牌或API密钥,以未经授权地访问系统或数据。

### 3.2 JSON数

0

0