【ASP.NET Core安全实战】:确保Web应用程序安全的全方位措施

发布时间: 2024-12-24 18:56:58 阅读量: 7 订阅数: 15

# 摘要

随着网络攻击和数据泄露事件的频发,ASP.NET Core的安全性成为了企业应用开发的重中之重。本文从ASP.NET Core安全基础出发,深入探讨了身份验证与授权策略、数据安全与加密技术、以及安全的API设计与实现等多个层面。文章详细分析了各种安全机制,包括基本和高级身份验证方法、多种授权策略、防跨站请求伪造技术、数据加密与会话管理、SQL注入和跨站脚本攻击的防御措施、API安全原则和密钥管理、以及API测试与监控方法。此外,本文还讨论了安全漏洞的种类、识别、修复和防护措施,并强调了安全文化与教育在提升整体安全防护中的作用。通过本文,读者能够获得构建安全、健壮Web应用所需的全面知识和实践指南。

# 关键字

ASP.NET Core;身份验证;授权策略;数据加密;API设计;安全漏洞检测

参考资源链接:[Visual Studio 2019:C#项目创建教程(窗体、控制台、Web应用)](https://wenku.csdn.net/doc/65w431mx1w?spm=1055.2635.3001.10343)

# 1. ASP.NET Core安全基础

在当今充满挑战的数字时代,网络安全已成为构建web应用的核心组成部分。ASP.NET Core是一个开源的高性能跨平台框架,它提供了一系列安全机制来确保web应用的稳固防御。本章将探讨ASP.NET Core的安全基础知识,为后续深入探讨身份验证、授权策略、数据安全、API设计和安全漏洞防护奠定基础。

## 1.1 安全性的重要性

安全性是任何web应用的基石,对于确保用户数据和业务信息的安全至关重要。ASP.NET Core通过内置的安全特性,如HTTPS强制、数据加密和防止常见攻击等,帮助开发者构建更安全的应用程序。

## 1.2 安全的ASP.NET Core应用框架

ASP.NET Core的安全特性不仅局限于几个模块,而是贯穿整个框架。例如,Kestrel Web服务器默认支持HTTPS,内置了对跨站请求伪造(CSRF)和跨站脚本(XSS)的防护措施。这些安全特性对于开发安全的ASP.NET Core应用是必不可少的。

## 1.3 安全配置和最佳实践

了解和应用ASP.NET Core的安全配置是保证应用安全的关键。最佳实践包括启用内容安全策略(CSP),使用安全的Cookie标志,以及实现强密码策略。这些做法可以在部署之前为应用提供一个坚固的安全防护层。

在下一章节中,我们将进一步深入了解ASP.NET Core的身份验证和授权策略,这些是确保用户身份验证和访问控制的关键技术。

# 2. ```

# 第二章:身份验证与授权策略

## 2.1 身份验证机制

身份验证是确保只有授权用户才能访问系统资源的第一步。在ASP.NET Core中,身份验证机制涵盖了多种不同的方法和技术。

### 2.1.1 基本认证方法

ASP.NET Core支持多种身份验证方式,最基本的是Cookie和Token认证。

#### Cookie认证

Cookie认证通过将身份信息存储在客户端的Cookie中来跟踪用户身份。当用户首次访问应用时,服务器会创建一个身份认证票据(Ticket),并将这个票据加密后存储在Cookie中。用户在后续的请求中携带这个Cookie,服务器通过验证Cookie中的票据来确认用户身份。

一个基本的Cookie认证配置示例如下:

```csharp

app.UseCookieAuthentication(new CookieAuthenticationOptions

{

AuthenticationScheme = CookieAuthenticationDefaults.AuthenticationScheme,

LoginPath = new PathString("/Account/Login"),

AccessDeniedPath = new PathString("/Account/AccessDenied"),

AutomaticAuthenticate = true,

AutomaticChallenge = true

});

```

上述代码中,`AuthenticationScheme` 设置了认证方案名称;`LoginPath` 和 `AccessDeniedPath` 分别定义了用户登录和访问被拒绝时的重定向路径;`AutomaticAuthenticate` 和 `AutomaticChallenge` 控制着是否自动进行身份验证和挑战处理。

#### Token认证

Token认证机制,特别是JWT(JSON Web Tokens),在Web应用中越来越流行。JWT提供了一种在客户端和服务端之间安全传输信息的方法。JWT由三部分组成:Header(头部)、Payload(负载)、Signature(签名)。服务端在用户登录成功后生成JWT,并将它返回给客户端,客户端将这个JWT保存起来,并在后续的每个请求中发送给服务端。服务端通过验证JWT的签名来确认用户身份。

下面是一个使用JWT的认证配置示例:

```csharp

var key = Encoding.ASCII.GetBytes(Configuration["JwtConfig:Secret"]);

app.UseAuthentication();

app.UseJwtBearerAuthentication(new JwtBearerOptions

{

TokenValidationParameters = new TokenValidationParameters

{

ValidateIssuerSigningKey = true,

IssuerSigningKey = new SymmetricSecurityKey(key),

ValidateIssuer = false,

ValidateAudience = false,

RequireExpirationTime = false,

ValidateLifetime = true

}

});

```

在这段代码中,`JwtBearerOptions` 对象被用来配置JWT的验证参数,例如,是否验证发行者签名密钥、是否验证发行者和观众,以及是否需要过期时间等。

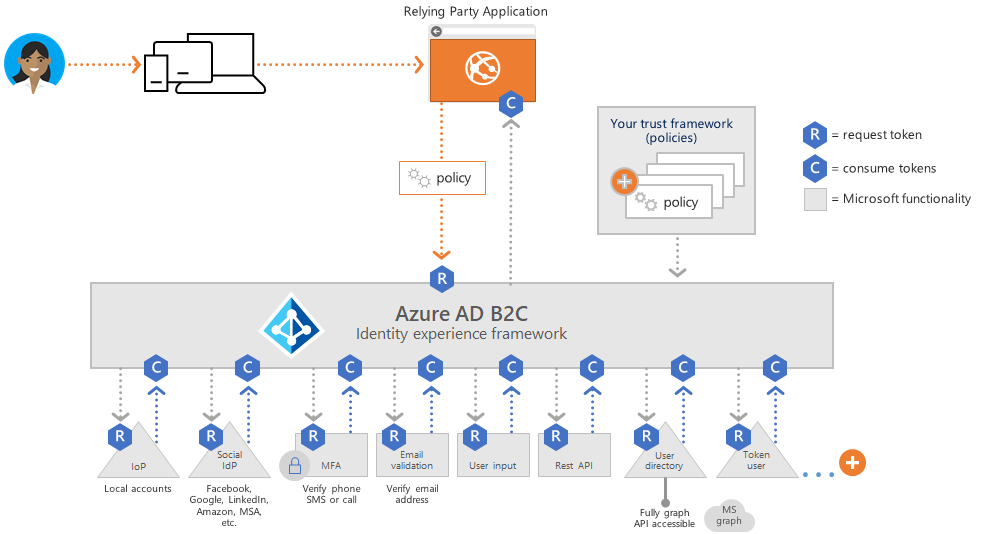

### 2.1.2 高级认证技术:OAuth2和OpenID Connect

OAuth2和OpenID Connect是更高级的认证协议,通常用于复杂的场景,如第三方应用的接入、社交登录等。

#### OAuth2

OAuth2是一个开放标准,允许用户授权第三方应用访问他们存储在其他服务提供者上的信息,而无需将用户名和密码提供给第三方应用。OAuth2定义了四种授权方式:授权码模式、简化模式、密码模式、客户端模式。

一个典型的使用授权码模式的配置流程包括以下几个步骤:

1. 用户在第三方应用中选择使用社交账号登录。

2. 第三方应用将用户重定向到社交平台的授权服务器。

3. 用户同意授权后,授权服务器将授权码返回给第三方应用。

4. 第三方应用携带授权码向授权服务器请求访问令牌。

5. 授权服务器验证请求后,返回访问令牌给第三方应用。

6. 第三方应用使用访问令牌访问社交平台提供的API。

#### OpenID Connect

OpenID Connect是在OAuth2基础上建立的简单身份层。它使用了OAuth2协议的授权流程,并增加了一个ID Token,这是一个JWT,包含了用户的认证信息。OpenID Connect使得客户端可以验证用户身份,并获取基本信息。

配置OpenID Connect需要注册应用并获取必要的参数,如客户端ID、客户端密钥等。以下是OpenID Connect配置的代码示例:

```csharp

app.UseOpenIdConnectAuthentication(new OpenIdConnectOptions

{

ClientId = Configuration["OpenIdConnect:ClientId"],

ClientSecret = Configuration["OpenIdConnect:ClientSecret"],

Authority = Configuration["OpenIdConnect:Authority"],

ResponseType = OpenIdConnectResponseType.IdToken,

SignedOutCallbackPath = new PathString("/signout-call

0

0