【网络编程实战攻略】:构建客户端和服务器端网络应用的9个策略

发布时间: 2025-01-09 17:19:39 阅读量: 3 订阅数: 8

网络编程项目:电子书下载云盘

# 摘要

本文系统地探讨了网络编程的基础知识、TCP/IP协议与套接字编程的技术细节、客户端与服务器端开发的实战技巧,以及网络应用的安全实践。首先,概述了网络编程的基础概念,然后深入介绍了TCP/IP协议族及其在套接字编程中的应用,特别是TCP与UDP协议的差异和应用场景。接着,本文详细分析了客户端和服务器端的架构设计、通信协议实现以及性能优化方法。最后,本文强调了网络安全的重要性,探讨了安全通信协议的选择与实现、网络攻击的防御策略,以及安全编程的最佳实践。整体而言,本文为网络编程人员提供了全面的理论知识和实践指南,旨在提升网络应用的开发质量和安全性。

# 关键字

网络编程;TCP/IP协议;套接字编程;客户端架构;服务器端设计;网络安全

参考资源链接:[C++编程学习:郑莉版《C++语言程序设计》课后习题解析](https://wenku.csdn.net/doc/4u9i7rnsi4?spm=1055.2635.3001.10343)

# 1. 网络编程基础概述

## 1.1 网络编程的定义与重要性

网络编程是指在不同计算机之间通过网络进行数据交换的软件开发过程,它不仅涉及到数据的发送和接收,还包括数据格式的定义、通信协议的选择、以及可能的错误处理机制。随着信息技术的飞速发展,网络编程已经成为构建现代网络应用不可或缺的一部分。掌握网络编程的基础知识,对于IT行业的专业人员来说是必须具备的技能。

## 1.2 网络编程的主要技术

网络编程的核心技术之一是套接字(Socket)编程。通过使用套接字,开发者可以在不同的网络应用之间建立起通信连接。套接字可以分为基于TCP协议的可靠连接和基于UDP协议的无连接通信两种主要类型。此外,网络编程还涉及到消息解析、数据封装、网络协议的理解和实现等技术点。

## 1.3 网络编程的应用场景

网络编程广泛应用于Web服务、数据库远程访问、即时通信、文件共享和分布式系统中。它让开发者能够构建支持远程操作和信息交换的复杂应用程序,是云计算、物联网等现代技术的基石。网络编程的能力让开发者能够突破单机的局限,为用户创建出更加丰富、灵活的应用体验。

# 2. TCP/IP协议与套接字编程

## 2.1 TCP/IP协议族简介

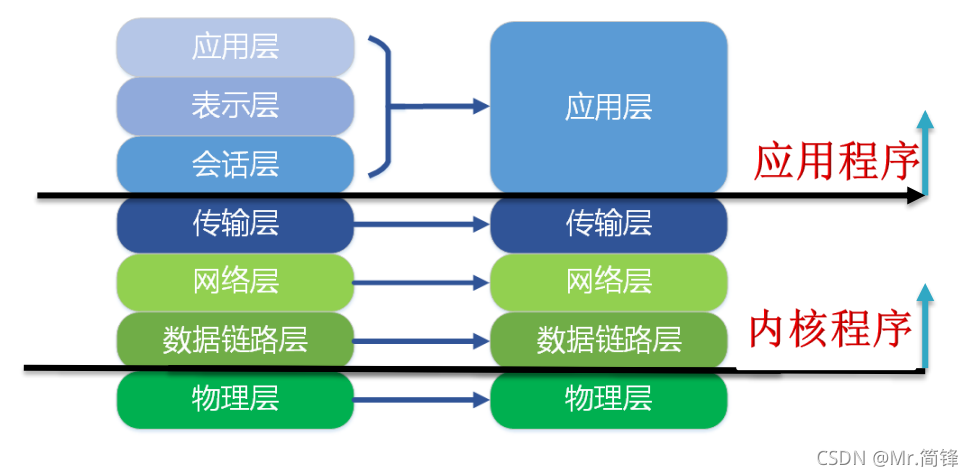

### 2.1.1 理解网络通信层次结构

TCP/IP协议族是互联网通信的基础,它定义了网络通信的规则和数据格式。它通常被描述为分层的,每一层都负责不同的通信功能。根据OSI模型,TCP/IP由四层组成:应用层、传输层、网络互联层和网络接口层。每一层都为上一层提供服务,同时使用下一层提供的服务。

在应用层,数据以特定应用的格式打包,并通过传输层传输。传输层负责提供端到端的数据传输,这里我们可以看到TCP和UDP协议的作用。网络互联层,也就是IP层,主要处理设备之间的数据传输。最后,网络接口层负责将数据包发送到网络上,并从网络接收数据包。

### 2.1.2 TCP与UDP协议的区别和应用

TCP(Transmission Control Protocol)是一种面向连接的、可靠的流协议,适用于文件传输、电子邮件等对传输质量要求高的场景。UDP(User Datagram Protocol)是一种无连接的协议,提供一种快速的传输方式,适用于视频流、在线游戏等对实时性要求更高的场合。

TCP通过三次握手建立连接,保证了数据的可靠传输。而UDP在发送数据前不需要建立连接,数据包大小也有上限,但它简洁高效,开销小。因此,选择TCP还是UDP,取决于应用需求对数据传输的可靠性、延迟和带宽利用率的不同要求。

## 2.2 套接字编程基础

### 2.2.1 套接字的创建和配置

在Unix-like系统中,套接字是一种可以用于进程间通信(IPC)的机制。套接字分为流式套接字(SOCK_STREAM)和数据报式套接字(SOCK_DGRAM),分别对应TCP和UDP协议。

创建一个套接字的基本步骤如下:

1. 使用`socket()`系统调用创建套接字。

2. 使用`bind()`将套接字绑定到特定的IP地址和端口上。

3. 对于TCP套接字,使用`listen()`监听连接请求。

4. 使用`accept()`接受客户端的连接请求。

5. 使用`connect()`主动与服务器或客户端建立连接。

```c

// 示例代码:创建一个TCP套接字

int sockfd = socket(AF_INET, SOCK_STREAM, 0);

if (sockfd < 0) {

perror("socket creation failed");

exit(EXIT_FAILURE);

}

```

在这段代码中,`socket()`函数通过`AF_INET`地址族和`SOCK_STREAM`套接字类型参数创建了一个TCP套接字。如果创建成功,返回的套接字描述符(`sockfd`)会被用于后续的通信。

### 2.2.2 基于TCP的套接字编程

基于TCP的套接字编程涉及到客户端和服务器端的编程。服务器端需要监听特定端口,等待客户端的连接请求。一旦连接建立,服务器可以接收客户端发送的数据,并发送响应。客户端则需要主动建立与服务器的连接,并进行数据的发送与接收。

TCP连接的建立、数据传输和连接终止是通过一系列系统调用来完成的。

```c

// 示例代码:TCP服务器端和客户端之间的连接建立

// 服务器端示例

struct sockaddr_in server_addr;

socklen_t len = sizeof(server_addr);

bind(sockfd, (const struct sockaddr *)&server_addr, sizeof(server_addr));

listen(sockfd, 10);

int new_socket = accept(sockfd, (struct sockaddr *)&server_addr, &len);

// 客户端示例

struct sockaddr_in server_addr;

connect(sockfd, (struct sockaddr *)&server_addr, sizeof(server_addr));

```

在这个例子中,服务器使用`listen()`监听端口,`accept()`等待并接受客户端的连接请求。客户端使用`connect()`建立与服务器的连接。这些调用都是建立在TCP可靠性保证的基础上。

## 2.3 套接字的高级特性

### 2.3.1 非阻塞IO和IO复用

在进行网络编程时,为了提高效率,通常会使用非阻塞IO和IO复用技术。非阻塞IO指的是请求IO操作不会让进程睡眠,而是立即返回。IO复用允许一个进程监视多个文件描述符,当某个文件描述符准备好读写操作时,IO复用机制会通知进程。

IO复用的实现机制包括`select()`、`poll()`和`epoll()`(仅限Linux)。

```c

// 使用select()进行IO复用的示例代码

fd_set readfds;

FD_ZERO(&readfds);

FD_SET(sockfd, &readfds);

if (select(sockfd + 1, &readfds, NULL, NULL, NULL) > 0) {

if (FD_ISSET(sockfd, &readfds)) {

// 处理接收到的数据

}

}

```

在这段代码中,`select()`系统调用监视多个文件描述符(此处只有一个`sockfd`),等待它们变为可读。当`sockfd`准备好读操作时,`select()`会返回,然后可以读取数据。

### 2.3.2 套接字选项和控制

套接字选项允许程序配置套接字的行为,例如设定超时、控制数据包的路由等。通过`setsockopt()`和`getsockopt()`系统调用,可以对套接字选项进行修改和查询。

```c

// 示例代码:配置TCP套接字的超时

int timeout = 5; // 5秒超时

setsockopt(sockfd, SOL_SOCKET, SO_SNDTIMEO, (const char*)&timeout, sizeof(timeout));

```

这段代码将套接字的发送超时设置为5秒。如果在5秒内发送操作未能完成,操作会失败并返回错误。

下面展示一张表格

0

0