MySQL语句安全审计:防范SQL注入等安全威胁,提升数据库安全性

发布时间: 2024-07-25 16:55:37 阅读量: 41 订阅数: 43

# 1. MySQL语句安全审计概述**

MySQL语句安全审计是通过对数据库执行的SQL语句进行检查和分析,识别和防范潜在的安全威胁,如SQL注入攻击等。它旨在确保数据库数据的完整性、机密性和可用性,是数据库安全管理的重要组成部分。

MySQL语句安全审计技术主要包括:

- 语法分析:检查SQL语句的语法结构,识别是否存在语法错误或可疑字符。

- 语义分析:分析SQL语句的语义含义,判断语句是否会对数据库造成潜在威胁。

- 数据类型检查:验证SQL语句中使用的变量和参数的数据类型,防止数据类型转换错误或数据溢出。

# 2. MySQL语句安全审计理论基础

### 2.1 SQL注入攻击原理与危害

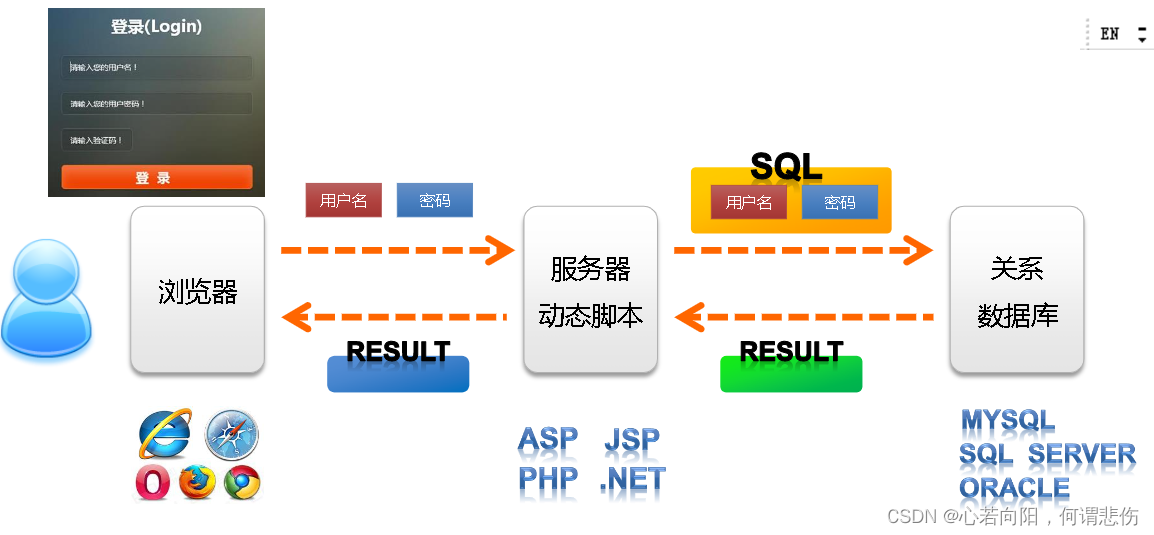

**SQL注入攻击原理**

SQL注入攻击是一种利用应用程序对用户输入的SQL语句进行不当处理,从而执行恶意SQL语句的攻击方式。攻击者通过在应用程序输入字段中输入精心构造的SQL语句,绕过应用程序的输入验证,直接与数据库交互,从而窃取敏感数据、修改数据库内容或执行其他恶意操作。

**SQL注入攻击危害**

SQL注入攻击的危害巨大,包括:

- **窃取敏感数据:**攻击者可以通过SQL注入攻击窃取数据库中的敏感数据,如用户名、密码、信用卡信息等。

- **修改数据库内容:**攻击者可以通过SQL注入攻击修改数据库中的内容,如删除数据、插入恶意数据等。

- **执行任意操作:**攻击者可以通过SQL注入攻击执行任意操作,如创建新用户、赋予权限、执行系统命令等。

- **破坏数据库:**攻击者可以通过SQL注入攻击破坏数据库,如删除表、索引等。

### 2.2 MySQL语句安全审计技术

**输入验证**

输入验证是防止SQL注入攻击的第一道防线。应用程序应严格验证用户输入的SQL语句,过滤掉非法字符和特殊字符,防止攻击者注入恶意SQL语句。

**参数化查询**

参数化查询是一种将用户输入的SQL语句中的参数与SQL语句分开处理的技术。通过使用参数化查询,可以防止攻击者通过输入特殊字符来注入恶意SQL语句。

**白名单过滤**

白名单过滤是一种只允许用户输入预定义的安全SQL语句的技术。应用程序将用户输入的SQL语句与白名单中的安全SQL语句进行比较,如果输入的SQL语句不在白名单中,则拒绝执行。

**代码审计**

代码审计是一种检查应用程序源代码是否存在SQL注入漏洞的技术。通过代码审计,可以发现应用程序中对用户输入处理不当的地方,从而修复漏洞。

**数据库防火墙**

数据库防火墙是一种专门用于保护数据库免受SQL注入攻击的软件。数据库防火墙可以监控数据库流量,并根据预定义的规则阻止可疑的SQL语句。

**代码示例:**

```python

import pymysql

def execute_query(sql, params):

"""执行参数化查询"""

conn = pymysql.connect(...)

cursor = conn.cursor()

cursor.execute(sql, params)

results = cursor.fetchall()

cursor.close()

conn.close()

return results

```

**代码逻辑分析:**

该代码使用参数化查询来执行SQL语句。`sql`参数是SQL语句,`params`参数是SQL语句中的参数。`execute_query`函数首先建立一个数据库连接,然后创建一个游标。游标用于执行SQL语句并获取结果。最后,游标和数据库连接被关闭。

**参数说明:**

- `sql`: 要执行的SQL语句

- `params`: SQL语句中的参数

# 3. MySQL语句安全审计实践

### 3.1 MySQL语句安全审计工具与平台

**1. MySQL官方工具

0

0