MySQL数据库连接安全:防范SQL注入与数据泄露,保护数据安全

发布时间: 2024-07-26 07:01:56 阅读量: 37 订阅数: 25

MySQL 及 SQL 注入与防范方法

# 1. MySQL数据库连接安全概述**

MySQL数据库连接安全是确保数据库系统免受未经授权的访问和数据泄露的关键。本章将概述MySQL数据库连接安全的重要性,以及常见的安全威胁和风险。

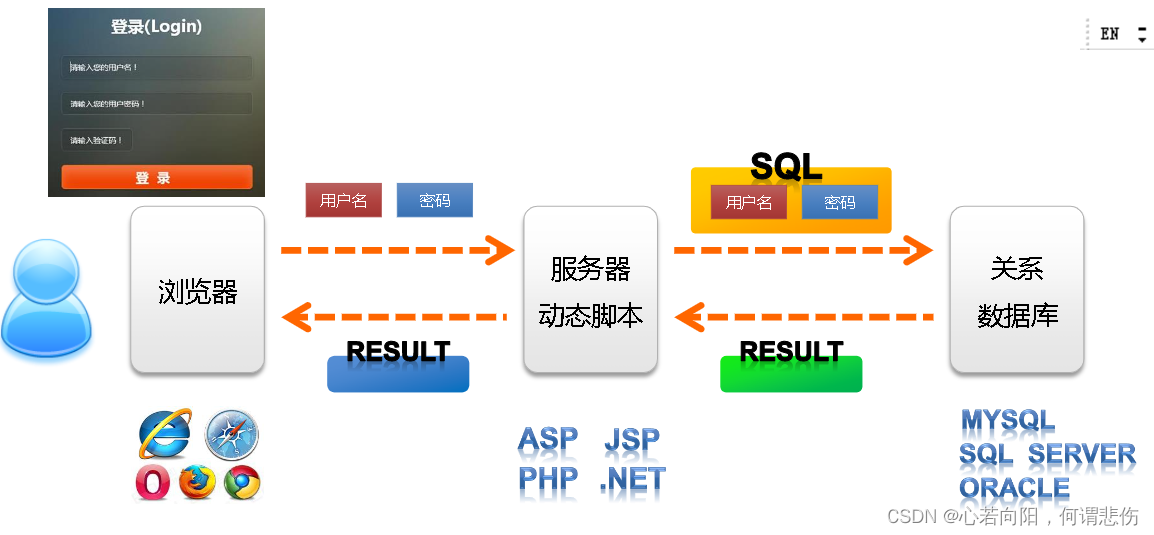

MySQL数据库连接安全涉及保护数据库服务器和客户端之间的通信通道,防止未经授权的访问、数据窃取和恶意攻击。常见的安全威胁包括SQL注入攻击、数据泄露和配置错误。

# 2. SQL注入攻击原理与防范措施**

**2.1 SQL注入攻击的原理和危害**

**2.1.1 SQL注入攻击的类型**

SQL注入攻击是一种利用输入验证漏洞在数据库中执行恶意SQL语句的攻击技术。攻击者通过在用户输入中注入恶意SQL语句,绕过应用程序的安全检查,从而获取未授权的数据库访问权限。常见的SQL注入攻击类型包括:

- **联合注入:**将多个SQL语句连接在一起,执行多个查询。

- **布尔盲注:**利用布尔条件语句来猜测数据库中的信息。

- **时间盲注:**利用数据库查询的执行时间来猜测信息。

**2.1.2 SQL注入攻击的危害**

SQL注入攻击对数据库安全构成严重威胁,可能导致以下危害:

- **数据泄露:**攻击者可以窃取敏感数据,例如个人信息、财务信息或机密业务数据。

- **数据库破坏:**攻击者可以修改、删除或插入数据,破坏数据库的完整性和可用性。

- **网站劫持:**攻击者可以利用注入漏洞控制网站,执行恶意代码或重定向用户到恶意网站。

- **拒绝服务:**攻击者可以执行消耗大量资源的查询,导致数据库性能下降或崩溃。

**2.2 SQL注入攻击的防范措施**

为了防范SQL注入攻击,需要采取多层次的安全措施:

**2.2.1 参数化查询**

参数化查询是一种安全高效的查询方式,它将用户输入作为参数传递给数据库,而不是直接拼接在SQL语句中。这样可以防止攻击者注入恶意代码。

```sql

// 使用参数化查询

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bind_param("s", $username);

$stmt->execute();

```

**2.2.2 白名单过滤**

白名单过滤是一种验证技术,它只允许特定字符或值输入数据库。通过限制允许输入的字符范围,可以有效防止SQL注入攻击。

```php

// 使用白名单过滤

$allowed_chars = array("a", "b", "c", "d", "e");

if (in_array($input, $allowed_chars)) {

// 输入安全,可以继续处理

} else {

// 输入不安全,拒绝处理

}

```

**2.2.3 预编译语句**

预编译语句是一种优化查询性能的技术,它在执行查询之前将SQL语句编译成字节码。通过预编译,数据库可以提前检查SQL语句的语法和安全性,防止SQL注入攻击。

```php

// 使用预编译语句

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ?");

$stmt->execute(array($username));

```

# 3. 数据泄露风险及防范策略**

### 3.1 数据泄露的风险和影响

#

0

0