PHP数据库安全实践:防范SQL注入与数据泄露(数据库安全保障指南)

发布时间: 2024-07-23 05:08:32 阅读量: 27 订阅数: 32

# 1. PHP数据库安全概述**

数据库安全是保护数据库免受未经授权的访问、修改和破坏至关重要的。对于使用PHP进行数据库交互的应用程序,了解PHP数据库安全至关重要。

**1.1 数据库安全威胁**

数据库安全威胁包括:

- **SQL注入攻击:**攻击者通过恶意SQL语句操纵数据库。

- **数据泄露:**未经授权访问或获取敏感数据。

- **跨站脚本攻击(XSS):**攻击者通过恶意脚本注入数据库。

- **拒绝服务攻击(DoS):**攻击者通过淹没数据库请求来使其不可用。

**1.2 PHP数据库安全原则**

PHP数据库安全遵循以下原则:

- **最少权限原则:**只授予用户执行任务所需的最低权限。

- **输入验证:**验证用户输入以防止恶意字符。

- **使用安全连接:**通过SSL/TLS加密数据库连接。

- **定期安全更新:**更新PHP和数据库软件以修复安全漏洞。

# 2. SQL注入攻击原理与防范

### 2.1 SQL注入攻击原理

SQL注入攻击是一种利用输入验证不足的漏洞,将恶意SQL语句注入到应用程序中执行的攻击方式。攻击者通过精心构造的输入,绕过应用程序的验证机制,直接操作数据库,从而窃取、修改或破坏数据。

**攻击步骤:**

1. 攻击者构造恶意SQL语句,将其嵌入到应用程序的输入中。

2. 应用程序将恶意SQL语句作为参数传递给数据库。

3. 数据库执行恶意SQL语句,执行攻击者的指令。

**攻击示例:**

假设有一个登录页面,用户需要输入用户名和密码。如果应用程序没有对用户输入进行验证,攻击者可以构造如下恶意SQL语句:

```sql

' OR 1=1 --

```

当用户输入恶意SQL语句作为用户名时,应用程序会将其传递给数据库执行。由于SQL语句中包含了 `OR 1=1` 条件,数据库会返回所有用户记录,攻击者可以轻松获取所有用户的密码。

### 2.2 SQL注入攻击防范措施

#### 2.2.1 参数化查询

参数化查询是一种通过将用户输入作为参数传递给数据库,而不是直接拼接SQL语句的方式。这样做可以防止恶意SQL语句被注入到数据库中。

**示例:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

```

在这个示例中,用户输入的用户名和密码作为参数传递给 `bind_param` 函数,然后通过 `execute` 函数执行。数据库会将参数值替换到SQL语句中,防止恶意SQL语句的注入。

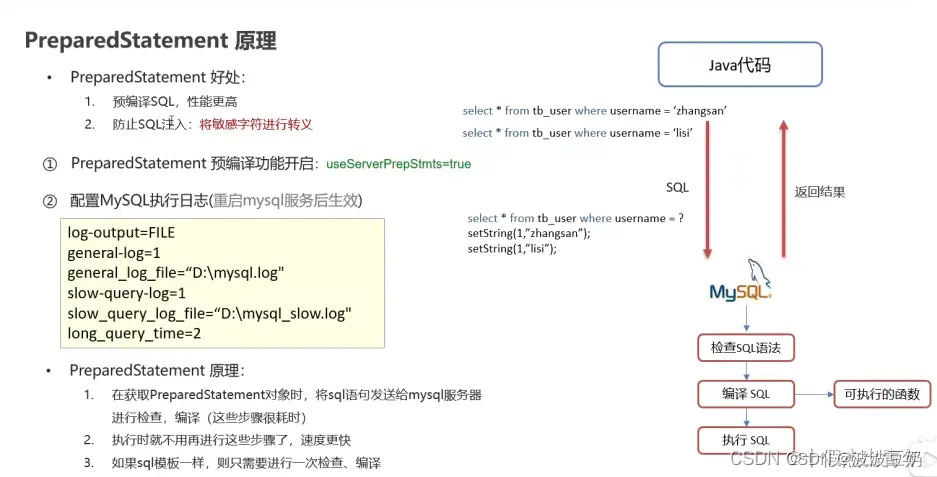

#### 2.2.2 预处理语句

预处理语句是一种比参数化查询更高级的防范SQL注入攻击的方法。它允许应用程序在执行SQL语句之前,先将其发送给数据库进行预编译。预编译过程会检查SQL语句的语法和结构,防止恶意SQL语句的注入。

**示例:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

```

在这个示例中,预处理语句使用 `prepare` 函数创建,然后通过 `bind_param` 函数绑定参数,最后通过 `execute` 函数执行。

#### 2.2.3 白名单过滤

白名单过滤是一种只允许特定字符或值的输入通过的方法。它可以有效地防止恶意SQL语句的注入,因为攻击者无法输入不在白名单中的字符或值。

**示例:**

```php

$allowed_chars = array("a", "b", "c", "d", "e", "f", "g", "h", "i", "j", "k", "l", "m", "n", "o", "p", "q", "r", "s", "t", "u", "v", "w", "x", "y", "z", "0", "1", "2", "3", "4", "5", "6", "7", "8", "9");

$username = filter_var($username, FILTER_SANITIZE_STRING, array("f

```

0

0