【信用评分模型新设计】:神经网络技术的创新应用

发布时间: 2024-09-06 10:50:53 阅读量: 130 订阅数: 80

# 1. 信用评分模型的基础理论

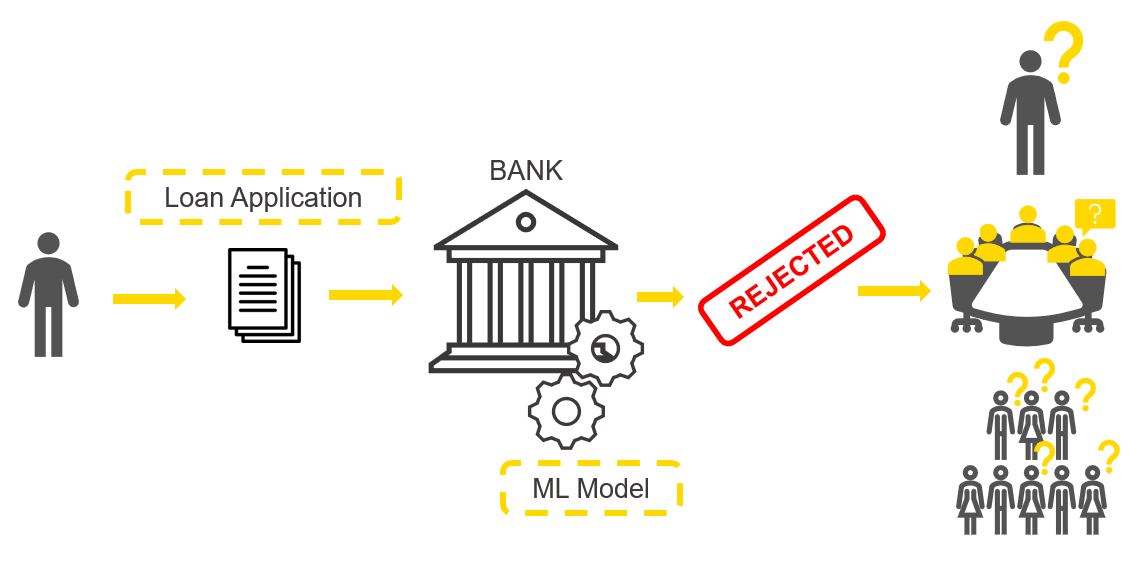

信用评分模型是金融行业中用于评估个人或企业信用风险的一种技术手段,其目的在于预测债务人偿还贷款的可能性。模型通常基于历史信用数据,使用统计方法来计算信用得分或违约概率。信用评分模型的基础理论包括概率论、统计学原理以及信贷经济学理论,这些都为信用评分提供了科学的分析和决策依据。

信用评分模型的核心是将潜在的信用风险量化为一个指标或概率。传统模型例如逻辑回归,因其解释性较好,曾广泛应用于信用评分中。然而,随着数据科学的发展,更先进的机器学习技术,尤其是神经网络,已被用来解决信用评分中的一些复杂问题。

在本章中,我们将探讨信用评分模型的理论基础,并分析神经网络技术如何革新这一领域。通过深入理解信用评分模型的基础理论,我们可以更好地利用现代技术,提高信用评估的精确度和效率。

# 2. 神经网络技术简介

## 2.1 神经网络的基本概念

### 2.1.1 神经网络的工作原理

神经网络是一种模仿人脑神经元工作方式的计算模型,它由大量互联的处理单元组成,这些单元在数学上表示为节点或“神经元”。神经元通过接收输入信号,根据一定的规则调整其内部状态,并产生输出信号。通过调整神经元之间的连接强度,即权重,神经网络能够学习数据中的模式和特征。

在神经网络中,信息的传递是一个从输入层到隐藏层再到输出层的顺序过程。每个隐藏层可以包含多层神经元,形成一个多层前馈网络。每个神经元通常包括加权和函数和激活函数。加权和函数负责汇总输入信号和对应的权重,激活函数则决定神经元是否激活和如何激活。正是这种非线性的激活函数,赋予了神经网络强大的表达能力。

### 2.1.2 神经网络的关键组件

神经网络的关键组件包括输入层、隐藏层、输出层、权重、偏置和激活函数。

- 输入层:接收外部数据的层,神经元的个数通常与输入数据的特征维度一致。

- 隐藏层:位于输入层和输出层之间的层,可以有一层或多层。每一层都可以提取数据的某种特征。

- 输出层:产生最终输出的层,其结构取决于问题的类型(分类问题或回归问题)。

- 权重和偏置:权重决定了输入对输出的影响程度,偏置则是调整输出的阈值。权重和偏置是模型学习过程中的参数。

- 激活函数:在神经网络中,激活函数用于增加非线性因素,它决定神经元的输出是否激活,以及如何激活。常见的激活函数有Sigmoid、ReLU等。

## 2.2 神经网络的类型和选择

### 2.2.1 常见的神经网络结构

1. 前馈神经网络(FNN)

前馈神经网络是一种最基本的神经网络结构,其中信息单向流动,从输入层经过隐藏层直至输出层,没有任何反馈循环。FNN适用于处理非时序数据,如图像和声音的分类。

2. 卷积神经网络(CNN)

CNN是一种深度神经网络结构,它特别适合处理具有网格状拓扑结构的数据,例如图像。CNN通过使用卷积层自动提取特征,大大减少了网络的参数数量,加快了训练速度。

3. 循环神经网络(RNN)

RNN设计用于处理序列数据,如文本或时间序列数据。其特点是存在反馈连接,允许网络在不同时间点的输出之间共享信息。

### 2.2.2 选择合适神经网络的准则

选择合适神经网络的准则取决于任务的性质、数据的类型和量级以及模型的复杂度。以下是选择神经网络结构的一些基本指导原则:

1. 问题类型:分类问题通常使用全连接层的前馈网络,序列数据选择循环神经网络,图像数据使用卷积神经网络。

2. 数据量:大规模数据集适合使用参数较多的复杂模型,以充分发挥其表达能力,而小数据集则可能需要更简单的模型来避免过拟合。

3. 算力资源:训练深层和复杂的神经网络需要大量的计算资源和时间,应根据可用资源选择合适的网络结构。

## 2.3 神经网络的训练与优化

### 2.3.1 训练过程中的问题和对策

在训练神经网络时,可能会遇到过拟合、梯度消失或梯度爆炸等问题。以下是这些问题的描述和相应的解决策略:

- 过拟合:模型在训练数据上表现良好,但在验证数据上表现不佳。对策包括使用正则化技术、增加数据量、使用dropout方法等。

- 梯度消失:由于激活函数的梯度太小,导致梯度在反向传播过程中呈指数级衰减。使用ReLU类激活函数,以及合适的权重初始化方法有助于缓解这个问题。

- 梯度爆炸:梯度呈指数级放大,这在深层网络中尤其常见。解决方法包括使用梯度裁剪、权重衰减等。

### 2.3.2 模型优化的方法和技巧

优化神经网络模型时,可以采用以下方法和技巧来提高模型的性能:

- 学习率调度:在训练过程中动态调整学习率,如使用衰减策略或学习率预热。

- 损失函数选择:根据任务特性选择合适的损失函数,例如交叉熵损失适合分类问题,均方误差适合回归问题。

- 批量归一化(Batch Normalization):通过标准化层输入的均值和方差,有助于加速训练过程并减轻梯度问题。

- 权重初始化:良好的权重初始化可以加快模型收敛的速度。常见的初始化方法包括He初始化和Xavier初始化。

在下一章节,我们将探讨神经网络在信用评分领域的具体应用,并通过案例分析展示神经网络模型与传统评分模型的对比。

# 3. 神经网络在信用评分中的应用

信用评分作为金融服务中的关键组成部分,其准确性直接关系到贷款决策的质量和风险管理的有效性。随着机器学习和人工智能技术的飞速发展,神经网络因其强大的非线性拟合能力和高度自适应的特性,已成为信用评分领域的重要工具。本章将深入探讨神经网络在信用评分中的具体应用,包括数据准备和预处理、模型设计与训练以及模型评估与风险管理等关键步骤。

## 3.1 数据准备和预处理

在开始设计和训练神经网络模型之前,对于原始数据的准备和预处理是至关重要的一步。这一步骤直接关系到模型训练的效果和最终模型的准确性。

### 3.1.1 信用评分数据的特点

信用评分数据通常具有以下特点:

- **多维性**:信用评分数据包含多个特征,如借款人的年龄、收入、职业、贷款金额、贷款期限、历史信用记录等。

- **不平衡性**:违约和非违约的样本往往存在严重的不平衡,违约样本相对较少。

- **复杂性**:信用数据中包含大量类别数据和连续数据的混合,如信用等级为类别数据,而收入为连续数据。

- **隐私性**:信用数据涉及个人隐私,因此在处理数据时必须遵守相关法律法规。

### 3.1.2 数据清洗和特征工程

数据清洗和特征工程是为模型训练准备高质量数据的关键步骤。

#### 数据清洗

- **去除重复项**:检查数据集中是否有重复记录,并予以删除。

- **处理缺失值**:确定如何处理缺失数据,常见的方法包括删除缺失数据、填充平均值或中位数、使用模型预测缺失值等。

- **异常值处理**:分析数据分布,识别并处理异常值。这可能包括删除异常值或对其进行修正。

#### 特征工程

- **变量转换**:对类别数据进行编码,例如使用独热编码(On

0

0