理解JDK加密类库:Java加密技术的5个最佳实践

发布时间: 2024-09-30 10:33:54 阅读量: 33 订阅数: 26

# 1. JDK加密类库概述

在现代信息技术中,数据安全是保障信息系统正常运行的基石。随着互联网的广泛应用,数据在传输与存储过程中面临着各种安全威胁。为了保护数据免受未授权访问和篡改,加密技术的应用变得至关重要。Java作为一种跨平台、面向对象的编程语言,内置了丰富的加密类库,为开发者提供了安全的数据处理能力。JDK(Java Development Kit)提供了广泛的加密API,涵盖了从基本加密算法到复杂的密钥管理,再到安全通信协议SSL/TLS等。本章将对JDK加密类库进行概述,为后续章节深入探讨Java加密技术的原理和实践打下基础。

# 2. 理解Java加密技术的基本原理

## 2.1 加密和解密的原理

### 2.1.1 对称加密与非对称加密

在信息安全领域,加密与解密是核心的两个概念。加密是将明文数据转换成难以理解的密文数据,而解密则是加密的逆过程,即将密文还原成明文。根据密钥使用方式的不同,加密算法通常分为对称加密和非对称加密。

**对称加密**的特点在于加密和解密使用同一把密钥,其效率高、速度快,适用于大量数据的加密。然而,它面临的主要问题是密钥分发和管理上的困难,即如何安全地将密钥传输给通信双方。经典的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)和3DES(三重数据加密算法)等。

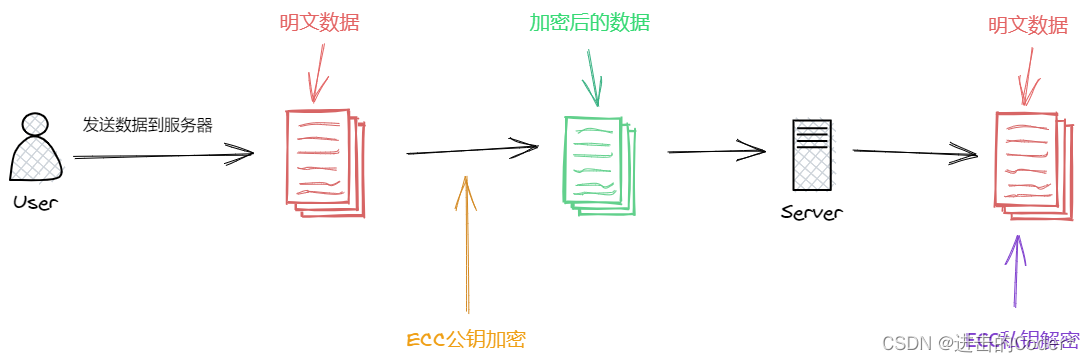

**非对称加密**,又称公钥加密,解决了对称加密中的密钥分发问题。它使用一对密钥,即公钥和私钥,其中公钥可以公开,私钥必须保密。公钥用于加密数据,私钥用于解密数据,反之亦然。非对称加密保证了传输过程的安全性,但算法通常计算复杂,速度慢。典型的非对称加密算法包括RSA、ECC(椭圆曲线加密)和DSA(数字签名算法)等。

### 2.1.2 散列函数与消息摘要

散列函数是一种从任意长度的数据中计算出固定长度值(散列值)的算法。该过程是单向的,意味着散列值不可逆,且难以找到两个不同的输入值产生相同的散列值(抗碰撞性)。散列函数的主要用途是创建数据的紧凑表示(消息摘要),常用于验证数据的完整性。

**散列函数**的一个典型应用是数字签名,它用于确认消息未被篡改,由发送方生成并附在消息中。接收方可以使用相同的散列函数验证消息的完整性,如果散列值匹配,则证明消息未被篡改。SHA(安全散列算法)系列是应用广泛的散列函数,例如SHA-256。

## 2.2 密钥管理与安全存储

### 2.2.1 密钥的生成与分配

在加密系统中,密钥的生成和分配是至关重要的环节。密钥必须是随机的、不可预测的,以保证加密过程的安全性。对于对称加密,密钥在加密和解密双方间共享,因此密钥的生成和分配需要安全可靠。

**密钥的生成**一般通过密钥生成算法实现,如使用随机数生成器来创建密钥。在Java中,可以使用`java.security.KeyGenerator`类来生成密钥。非对称加密中,密钥对的生成更为复杂,涉及复杂的数学运算。

**密钥的分配**可以通过多种方式实现,例如通过安全信道传输、使用公钥加密方式或者利用密钥分发中心(KDC)等。无论哪种方法,确保密钥在传输和存储过程中的安全都是至关重要的。

### 2.2.2 密钥的存储与保护

密钥的存储与保护是保证加密系统安全性的重要环节。在实际应用中,密钥常被存储在文件系统、数据库或专用硬件设备中。为了防止未授权访问,密钥应当加密存储,并使用权限控制和访问审计等安全措施。

在Java中,可以使用`java.security.KeyStore`类来管理和存储密钥和证书。使用KeyStore可以有效地将密钥和证书安全地封装起来,同时提供了密码保护机制,以增强安全性。

密钥存储和保护的策略还包括定期更换密钥、密钥备份与恢复等操作。在高安全要求的环境中,密钥的生命周期管理和废弃也需要被妥善管理。

```java

import java.security.KeyStore;

public class KeyStorageExample {

public static void main(String[] args) throws Exception {

KeyStore keyStore = KeyStore.getInstance("JKS");

keyStore.load(new FileInputStream("keystore.jks"), "storepass".toCharArray());

// 加载密钥

Key key = keyStore.getKey("keyalias", "keypass".toCharArray());

// 使用密钥进行加密或解密操作...

// 存储密钥

keyStore.setKeyEntry("newkeyalias", key, "newkeypass".toCharArray(), certChain);

}

}

```

在上述代码块中,我们加载了一个JKS格式的KeyStore,使用了文件输入流和密码来访问KeyStore。代码中用到了`getKey`和`setKeyEntry`方法来获取和存储密钥。这样,就可以确保密钥的安全管理,进而保护加密通信的安全。

# 3. ```

# 第三章:JDK加密技术实践指南

## 3.1 使用Java进行对称加密

对称加密是一种加密和解密使用相同密钥的加密方式。在Java中,常见的对称加密算法有AES、DES、3DES等。

### 3.1.1 初始化向量(IV)和填充模式

初始化向量(IV)是块密码算法加密第一块数据时使用的随机数。IV必须对解密方公开,且每次加密时使用不同的IV,否则可能会引入可预测性,降低安全性。

Java中使用CBC模式时,必须指定一个IV:

```java

import javax.crypto.Cipher;

import javax.crypto.spec.SecretKeySpec;

import javax.crypto.spec.IvParameterSpec;

// 加密函数

public static String encrypt(byte[] data, String key, String iv) throws Exception {

SecretKeySpec secretKeySpec = new SecretKeySpec(key.getBytes(), "AES");

IvParameterSpec ivParameterSpec = new IvParameterSpec(iv.getBytes());

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

cipher.init(Cipher.ENCRYPT_MODE, secretKeySpec, ivParameterSpec);

byte[] encryptedBytes = cipher.doFinal(data);

return bytesToHex(encryptedBytes);

}

// 解密函数

public static String decrypt(String encryptedData, String key, String iv) throws Exception {

SecretKeySpec secretKeySpec = new SecretKeySpec(key.getBytes(), "AES");

IvParameterSpec ivParameterSpec = new IvParameterSpec(iv.getBytes());

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

cipher.init(Cipher.DECRYPT_MODE, secretKeySpec, ivParameterSpec);

byte[] decryptedBytes = cipher.doFinal(hexToBytes(encryptedData));

return new String(decryptedBytes);

}

private static String bytesToHex(byte[] bytes) {

StringBuilder hexString = new StringBuilder();

for (byte b : bytes) {

String hex = Integer.toHexString(0xff & b);

if (hex.length() == 1) {

hexString.append('0');

}

hexString.append(hex);

}

return hexString.toString();

}

private static byte[] hexToBytes(String hexString) {

int len = hexString.length();

byte[] data = new byte[len / 2];

for (int i = 0; i < len; i += 2) {

data[i / 2] = (byte) ((Character.digit(hexString.charAt(i), 16) << 4)

+ Character.digit(hexString.charAt(i+1), 16));

}

return data;

}

```

填充模式,如PKCS5Padding,用于处理加密数据块和密钥长度不匹配的情况。在本例中,PKCS5Padding用于填充到AES块大小的整数倍。

### 3.1.2 实例分析:AES加密实战

AES(Advanced Encryption Standard)是目前最常用的对称加密算法之一。以下是一个使用AES加密的Java实例:

```java

String key = "***"; // AES密钥长度必须是16,24,32

String iv = "***"; // AES初始化向量长度必须是16

String data = "Hello, AES Encryption!";

// 加密

String encryptedData = encrypt(data.getBytes(), key, iv);

System.out.println("Encrypted Data: " + encryptedData);

// 解密

String decryptedData = decr

0

0