脚本自动化高手:Kali Linux提升渗透测试效率之道

kali-packer-vagrant:Kali Linux的Packer和Vagrant配置

1. Kali Linux概述与渗透测试基础

Kali Linux概述

Kali Linux是一个基于Debian的Linux发行版,专为数字取证和渗透测试设计。它预装了许多渗透测试工具,帮助安全专家进行安全评估、系统审计、网络监测等多种任务。Kali Linux的灵活架构允许用户根据需求安装特定的工具和驱动程序,确保了其在安全领域的广泛应用。

渗透测试的基础

渗透测试是一种安全检测方法,旨在发现和利用计算机系统的安全弱点。渗透测试通常包括以下几个阶段:信息收集、威胁建模、漏洞分析、攻击模拟、结果报告。掌握渗透测试的基础知识是理解和使用Kali Linux进行安全评估的先决条件。

Kali Linux在渗透测试中的应用

Kali Linux通过提供一系列的工具,简化了渗透测试的流程。它不仅包含网络扫描器、密码破解器、Web应用程序分析工具,还包含无线网络分析和取证工具。使用Kali Linux进行渗透测试,安全专家能够有效地识别和利用目标系统的弱点,实现更精确的安全评估。

注:以上内容仅为概要介绍,深入技术细节和操作实例将在后续章节中详细展开。

2. Kali Linux中的自动化脚本工具

2.1 自动化脚本工具的分类与介绍

2.1.1 工具的选择与应用场景

在进行渗透测试时,选择合适的自动化脚本工具至关重要。自动化脚本工具大致可以分为网络扫描工具、漏洞扫描工具、密码破解工具等。选择合适工具的关键在于理解不同工具的功能和适用场景。

以网络扫描工具为例,Nmap是最常用的网络扫描器之一,它能够扫描网络中设备的开放端口、服务版本等信息。对于Web应用的安全测试,自动化工具如OWASP ZAP可以自动化执行常见Web漏洞扫描。

在选择渗透测试自动化工具时,需要注意以下几点:

- 适用范围:不同工具可能专注于特定的测试领域,如网络、应用层等。

- 易用性:初学者可能倾向于选择那些拥有良好用户界面的工具,便于快速上手。

- 灵活性:对于高级用户而言,拥有扩展接口和脚本编写能力的工具会更加吸引人。

- 更新频率:一个活跃的社区和频繁的更新能够确保工具保持最新,适应不断变化的安全环境。

2.1.2 工具的功能与优势比较

在众多自动化渗透测试工具中,每个工具都有其独特的功能和优势。以下是一些常用工具的功能和优势比较:

| 工具名称 | 主要功能 | 优势 | 应用场景 |

|---|---|---|---|

| Nmap | 网络发现、端口扫描、服务版本探测 | 高性能、灵活性好、支持脚本扩展 | 初步网络侦察 |

| Metasploit | 漏洞利用、渗透测试 | 漏洞库丰富、模块化强 | 漏洞利用测试 |

| Wireshark | 网络协议分析 | 可视化分析、支持多种过滤器 | 数据包捕获与分析 |

| OWASP ZAP | Web应用漏洞扫描 | 开源、易于使用、自动化扫描 | Web应用安全测试 |

对比这些工具,我们可以发现,虽然各自优势不同,但它们在自动化渗透测试的不同阶段发挥着关键作用。例如,在Web应用测试的初期阶段,OWASP ZAP可以迅速识别常见问题。而在进一步的渗透测试阶段,Metasploit提供了强大的漏洞利用能力。

2.2 编写自动化脚本的基本流程

2.2.1 环境搭建与配置

编写自动化脚本首先需要一个合适的环境搭建。对于Kali Linux来说,由于它是预装了许多渗透测试工具的Linux发行版,因此环境搭建相对简单。

- 系统要求:确保Kali Linux系统更新到最新版本,并安装所有渗透测试相关工具。

- 依赖管理:使用工具如

apt或apt-get来安装和管理所需的依赖项。 - 版本控制:建议使用版本控制系统,如Git,来跟踪脚本的变更历史。

2.2.2 脚本开发与测试

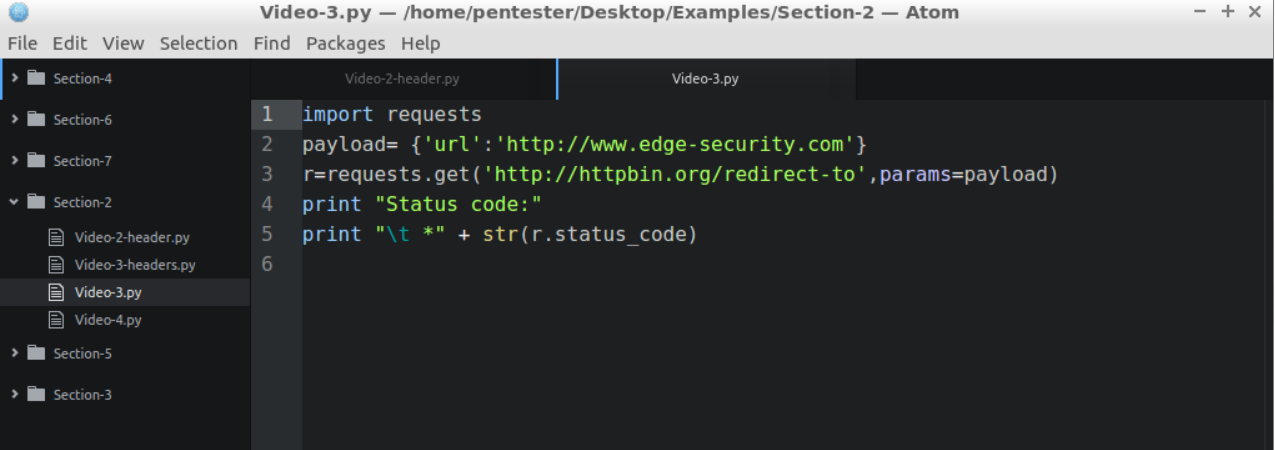

开发阶段,首先需要明确脚本的目标和预期输出。然后进行实际编码,推荐使用如Python、Bash等脚本语言编写。代码完成后,需要进行彻底的测试以确保其稳定性和可靠性。

- 开发环境准备:安装Python、Bash等编程语言的解释器。

- 编码规范:遵循良好的编程实践,如合理命名、注释、模块化等。

- 测试环境搭建:搭建一个与真实环境相似的测试环境,以进行脚本测试。

- #!/bin/bash

- # 示例:一个简单的Bash脚本,用于检查系统上的用户数

- echo "Current number of users on the system:"

- who | wc -l

在这个示例中,我们编写了一个简单的Bash脚本,用于输出当前系统上的用户数量。

2.2.3 错误处理与优化

错误处理是脚本开发中不可或缺的一环。好的错误处理机制能够帮助开发者快速定位问题,优化脚本性能则是提高效率的关键。

- 错误日志:记录详细的错误日志,便于问题定位。

- 异常捕获:使用try-catch等结构捕获可能发生的异常。

- 性能优化:使用工具如

time命令来测量脚本执行时间,分析性能瓶颈。

2.3 自动化脚本在渗透测试中的应用案例

2.3.1 网络扫描自动化

网络扫描是渗透测试的首个重要步骤。使用自动化脚本可以提高扫描效率和准确性。

- 使用Nmap脚本引擎:Nmap脚本引擎(NSE)提供了一种方法来编写可与Nmap交互的脚本。

- 自动化扫描计划:创建一个自动化任务,定期执行网络扫描,及时发现新设备和服务。

- nmap -sV --script=vuln ***.***.*.*/24

这条命令将对***.*../24网段中的所有设备执行服务版本扫描,并使用Nmap的脚本扫描模块来识别已知漏洞。

2.3.2 漏洞挖掘自动化

一旦发现潜在的漏洞,接下来就是自动化漏洞挖掘过程。

- 自动化漏洞扫描:使用Metasploit等工具,可以实现漏洞的自动化检测。

- 利用脚本语言进行定制化挖掘:利用Python等语言编写脚本来自动化挖掘特定类型的漏洞。

- import metasploit

- # 使用Metasploit Python API

- msf = Msf::Simple::Client.create('framework')

- results = msf.exploit_search('CVE-2020-12345')

这段Python代码使用Metasploit的API来搜索特定的CVE漏洞并准备进行利用。

2.3.3 系统入侵检测自动化

系统入侵检测对于及时发现和响应安全事件至关重要。

- 实时监控和警报系统:使用如Snort这样的入侵检测系统(IDS)进行网络流量监控。

- 日志分析和警报:通过分析系统日志来检测入侵行为,并设置自动警报。

- snort -A console -q -i eth0 -c /etc/snort/rules/local.rules

这个命令启动Snort工具,监控eth0接口的网络流量,并使用本地规则文件local.rules进行实时入侵检测。

以上案例中,我们可以看到自动化脚本如何提高渗透测试的效率,并扩展测试人员的能力。通过自动化,可以对大型网络进行快速、有效地扫描,并快速识别潜在的风险。这不仅节省了大量的人力和时间,而且通过重复执行相同的操作,也极大地提高了测试的可靠性。

这些案例展示了自动化在渗透测试中的具体应用,同时也突出了自动化工具的重要性,这些工具可以帮助渗透测试人员更有效地完成工作。在下一章节中,我们将深入探讨如何利用Kali Linux实现更高级的自动化技术,并探索更多高级脚本编写技巧和安全自动化策略。

3. Kali Linux的高级自动化技术

3.1 高级脚本编写技巧

3.1.1 异常控制结构

在编写高级脚本时,正确处理异常情况是至关重要的。异常控制结构允许脚本在发生错误或异常时执行特定的代码块,从而保持程序的健壮性和可靠性。

例如,下面的Python代