xml.dom.minidom.Node的安全性考虑:防止注入攻击的实战指南

发布时间: 2024-10-15 18:24:55 阅读量: 36 订阅数: 24

STM32F103单片机连接A7680C-4G模块,并支持手机连接WIFI配置修改4G模块远程TCP的目标IP和端口.zip

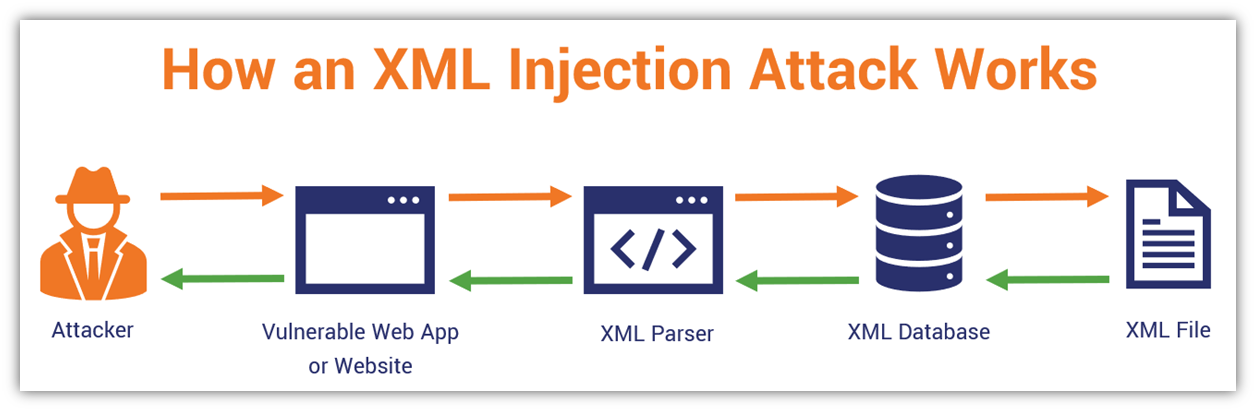

# 1. XML DOM解析与安全风险

## 引言:XML的重要性与解析基础

XML(可扩展标记语言)是一种广泛使用的标记语言,用于存储和传输数据。在IT行业中,XML因其结构化特性和良好的可读性,被大量应用于数据交换和配置文件中。然而,XML的解析过程可能引入安全风险,尤其是当开发者未能正确处理输入验证和输出编码时。

## XML DOM解析概述

XML DOM(文档对象模型)解析是一种将XML文档转换为对象模型的方法,使得程序可以通过这些对象访问文档的内容和结构。在Python中,`minidom`是常用的XML解析库之一,提供了简单的接口来处理XML文档。

## 安全风险分析

在解析XML文档时,如果不进行适当的输入验证和输出编码,就可能遭受XML外部实体(XXE)攻击或XML注入攻击。这些攻击可能导致敏感数据泄露、服务拒绝(DoS)或远程代码执行(RCE)等严重后果。

```python

from xml.dom import minidom

# 示例:危险的XML解析操作

# 假设xml_data是从不可信来源获取的XML字符串

xml_data = "<data><user>admin</user></data>"

# 使用minidom解析XML

dom = minidom.parseString(xml_data)

# 输出DOM树结构

print(***rettyxml())

```

在上述代码中,如果`xml_data`包含恶意构造的XML,未经验证直接解析可能会导致安全风险。因此,开发者必须了解并采取措施以确保XML解析的安全性。

# 2. Minidom Node的结构与功能

## 2.1 Node对象基础

### 2.1.1 Node接口的主要属性和方法

Node对象是XML DOM的核心,它代表了文档中的一个节点。每个节点都有自己的属性和方法,使得开发者可以进行查询、创建、修改和删除等操作。以下是Node接口的主要属性和方法:

#### 属性

- `nodeType`: 表示节点类型,如元素节点(1)、文本节点(3)等。

- `nodeName`: 节点的名称,对于元素节点通常是标签名,对于属性节点是属性名。

- `nodeValue`: 节点的值,对于文本节点是文本内容,对于属性节点是属性值。

- `attributes`: 节点的属性集合,对于元素节点是非空的。

- `parentNode`: 节点的父节点。

- `childNodes`: 节点的直接子节点列表。

#### 方法

- `appendChild(child)`: 将子节点添加到节点的子节点列表的末尾。

- `insertBefore(newChild, refChild)`: 将一个新节点插入到引用节点之前。

- `removeChild(child)`: 从节点的子节点列表中移除指定的子节点。

- `replaceChild(newChild, oldChild)`: 用新节点替换现有子节点。

- ` clonedNode(deep)`: 克隆节点,如果`deep`为真,则递归克隆所有子节点。

### 2.1.2 Node对象在DOM树中的角色

在DOM树中,Node对象扮演着基石的角色。DOM树是一个以节点为基本构成单元的层级结构,每个节点都可以有自己的子节点和父节点。这种层级关系允许开发者以树状的方式访问和修改文档。

例如,当你加载一个XML文档时,根节点会成为树的顶部,其子节点可以是元素节点、文本节点等。通过遍历这个树状结构,你可以访问文档中的所有元素和数据。这种遍历通常使用深度优先或广度优先算法,可以通过递归或循环实现。

### 2.2 Minidom解析器的使用

#### 2.2.1 Minidom解析器的初始化

Minidom是Python中一个轻量级的XML DOM解析器,它是`xml.dom.minidom`模块的一部分。使用Minidom解析器处理XML文件时,首先需要导入模块并创建一个解析器实例。以下是初始化Minidom解析器的基本步骤:

```python

from xml.dom import minidom

# 创建一个Minidom解析器实例

parser = minidom.parse("example.xml")

```

#### 2.2.2 节点的创建与访问

Minidom提供了一系列方法来创建和访问节点。例如,要创建一个新的元素节点,可以使用`createElement`方法:

```python

new_element = parser.createElement("newElement")

```

要访问特定的节点,可以使用`getElementsByTagName`方法。例如,获取所有名为`"elementName"`的元素节点:

```python

elements = parser.getElementsByTagName("elementName")

```

这些方法和属性的灵活运用,使得开发者能够轻松地对XML文档进行解析、查询和修改。

### 2.3 XML数据与Node对象的交互

#### 2.3.1 XML字符串到Node对象的转换

XML字符串可以通过Minidom解析器转换为Node对象,从而实现对XML数据的结构化处理。以下是将XML字符串转换为Node对象的步骤:

```python

xml_string = "<root><element>Value</element></root>"

doc = minidom.parseString(xml_string)

root = doc.documentElement

```

在上述代码中,`parseString`方法接受一个XML格式的字符串,并返回一个包含DOM树的文档对象,其中`documentElement`属性代表了根节点。

#### 2.3.2 Node对象到XML字符串的转换

将Node对象转换回XML字符串也是经常需要的操作。Minidom提供了`toprettyxml`方法来实现这一转换,并且可以指定输出的缩进:

```python

pretty_xml_as_string = ***rettyxml(indent=" ")

```

通过这种方式,开发者可以将XML数据在内存中以结构化的Node对象形式进行操作,然后再转换回XML格式进行存储或传输。

以上内容涵盖了Minidom Node对象的基础知识,包括其主要属性和方法、在DOM树中的角色以及如何使用Minidom解析器进行XML数据与Node对象之间的转换。通过具体的代码示例,我们可以看到Minidom在实际开发中的应用。这些内容对于理解XML数据处理和DOM编程模式是至关重要的。

# 3. 注入攻击的原理与防御

## 3.1 注入攻击的类型

### 3.1.1 XPath注入攻击

XPath注入攻击是一种针对XML文档的攻击方式,攻击者通过注入恶意的XPath表达式,试图绕过应用的安全控制,获取或修改不应该访问或修改的数据。XPath语言用于在XML文档中进行查询,类似于SQL数据库中的SQL查询。当应用程序使用用户输入构造XPath查询时,如果输入没有得到适当的处理,攻击者就可以插入额外的XPath片段,从而改变原有查询的意图。

例如,一个应用程序可能使用XPath来验证用户的身份,如下的XPath表达式:

```xpath

/user[name='{username}' and password='{password}']

```

如果攻击者输入用户名为 `admin' or '1'='1`,那么XPath表达式变为:

```xpath

/user[name='admin' or '1'='1' and password='{password}']

```

这样的查询总是返回真值,因为 `'1'='1'` 永远为真,从而允许攻击者绕过身份验证。

### 3.1.2 XQuery注入攻击

XQuery是用于查询和处理XML数据的查询语言,与XPath非常相似,但它更加复杂和功能强大。XQuery注入攻击利用应用程序在处理XML数据时,对用户输入缺乏充分验证的问题。攻击者可以通过构造恶意的XQuery代码片段,来实现对后端XML数据的未授权访问。

假设一个应用程序使用XQuery来检索用户的个人信息,如下所示:

```xquery

for $user in /users/user[name = "{username}"]

return $user/profile

```

攻击者通过提交特定的用户名,比如 `admin') or true()`,可能会导致XQuery表达式变为:

```xquery

for $user in /users/user[name = "admin') or true()"]

return $user/profile

```

这将导致查询总是返回第一个用户的个人信息,因为 `true()` 总是返回真值。

## 3.2 注入攻击的防御策略

### 3.2.1 使用安全的API

为了防御XPath和XQuery注入攻击,开发者应当使用支持参数化的API,这些API允许将查询参数与查询逻辑分离,从而防止恶意输入影响查询逻辑。例如,使用Java的JDOM库或Python的lxml库,开发者可以安全地构建XPath表达式,而不是直接将用户输入拼接到查询字符串中。

以下是一个使用Python的lxml库安全构建XPath查询的例子:

```python

from lxml import etree

def get_user_profile(username, password):

# 构建安全的XPath查询

query = "./user[name = $usern

```

0

0