【权威解读】:深入理解openid.consumer.discover的内部机制

发布时间: 2024-10-16 05:01:07 阅读量: 64 订阅数: 25

视频在线学习地址:https://www.bilibili.com/video/BV1Az411q7BE ——————————

# 1. OpenID Connect Discovery协议概述

## 1.1 OpenID Connect Discovery协议简介

OpenID Connect Discovery协议是构建在OAuth 2.0协议之上的一个简单且强大的机制,它允许客户端发现OpenID Connect服务提供者(OpenID Provider,简称OP)的配置信息。通过这个机制,开发者无需事先知道OP的具体配置细节,就可以获取必要的信息来启动身份验证和令牌交换过程。

## 1.2 Discovery协议的作用

OpenID Connect Discovery的主要作用是简化开发者在集成身份验证服务时的配置工作。它提供了一种标准的方法来发现和检索OpenID Connect服务的元数据,这些元数据包括服务端点地址、公钥等信息,从而帮助客户端实现与服务提供者的安全交互。

## 1.3 Discovery协议的优势

使用OpenID Connect Discovery协议的优势在于其标准化和自动化。它减少了手动配置的错误和工作量,提高了部署的效率,并且由于其标准性,使得OpenID Connect更容易被广泛应用和集成。此外,它还为开发者提供了一种灵活的方式来适应不同服务提供者的配置变化。

```json

{

"issuer": "***",

"authorization_endpoint": "***",

"token_endpoint": "***",

"userinfo_endpoint": "***",

"jwks_uri": "***"

}

```

以上是一个OpenID Connect Discovery响应的JSON示例,其中包含了OP的基本信息。

# 2. 理论基础与关键技术

## 2.1 OpenID Connect协议的基础知识

### 2.1.1 OpenID Connect协议的起源和发展

OpenID Connect协议是基于OAuth 2.0协议的一种身份层,它提供了简单且安全的身份验证和授权机制。该协议的起源可以追溯到OpenID 2.0和OAuth 2.0的结合,旨在提供一个更简单、更现代的解决方案,以满足互联网上的身份验证需求。

OpenID Connect协议在2014年由OpenID基金会发布,并迅速成为行业标准,广泛应用于需要用户身份验证的场景中。它的设计目标是让开发者能够轻松地在一个集中的位置验证用户身份,并获取用户的认证信息。随着互联网技术的发展,OpenID Connect逐渐演变成一个成熟的解决方案,支持多种部署模式,包括单点登录(SSO)。

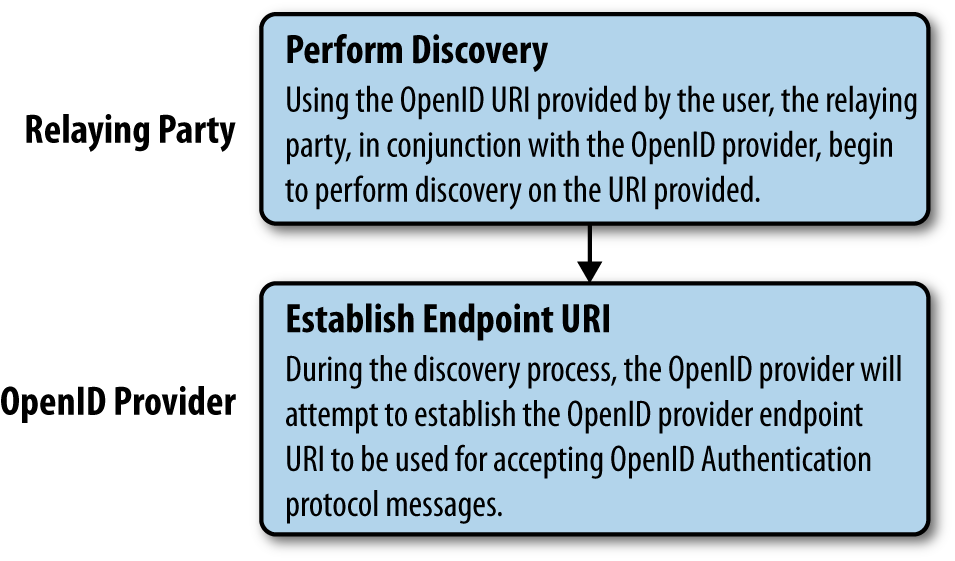

OpenID Connect协议的核心是身份提供商(Identity Provider, IdP)和依赖方(Relying Party, RP)。IdP负责管理和存储用户的身份信息,而RP则是需要验证用户身份的应用程序。用户通过IdP进行身份验证,然后IdP向RP提供一个令牌,证明用户已经通过验证。

### 2.1.2 OpenID Connect协议的角色和流程

OpenID Connect协议定义了几个关键角色:

- **身份提供商(Identity Provider, IdP)**:负责处理用户的身份验证,并提供关于用户身份的信息。

- **依赖方(Relying Party, RP)**:需要用户身份信息的应用程序或服务,它依赖于IdP来验证用户。

- **用户代理(User Agent)**:通常是用户的浏览器,用于在用户和IdP及RP之间传递信息。

- **授权服务器(Authorization Server)**:在IdP内部,负责发放令牌给RP。

OpenID Connect协议的工作流程通常包括以下步骤:

1. **用户定向到RP**:用户访问一个需要身份验证的应用程序。

2. **RP发起认证请求**:RP将用户定向到IdP的认证端点,并传递必要的参数,如客户端ID和重定向URI。

3. **用户身份验证**:用户在IdP上进行登录,可能需要输入用户名和密码或其他认证方式。

4. **IdP发放授权码**:一旦用户验证成功,IdP发放一个授权码给RP。

5. **RP使用授权码请求令牌**:RP使用授权码向IdP的令牌端点请求访问令牌和ID令牌。

6. **IdP返回令牌**:IdP返回访问令牌和ID令牌给RP。

7. **RP使用令牌访问用户信息**:RP使用访问令牌从IdP获取用户的其他信息。

## 2.2 Discovery机制的工作原理

### 2.2.1 Discovery机制的核心概念

Discovery机制是OpenID Connect协议中一个重要的组成部分,它允许RP自动发现IdP的身份信息和配置。这个机制通过提供一个静态的端点(即Discovery端点)来实现,RP可以通过这个端点获取IdP的配置信息。

核心概念包括:

- **发现端点(Discovery Endpoint)**:一个HTTP URL,RP可以通过它获取IdP的配置信息。

- **配置信息(Configuration Information)**:一个JSON对象,包含了IdP的身份信息、令牌端点、用户信息端点等。

- **动态发现(Dynamic Discovery)**:如果IdP提供了动态发现服务,RP可以通过访问一个固定的URL来获取配置信息,这个过程不需要预先知道任何信息。

### 2.2.2 Discovery过程的详细步骤解析

Discovery过程包括以下步骤:

1. **获取配置信息**:RP通过访问IdP的发现端点获取配置信息。

2. **解析配置信息**:RP解析配置信息中的各种端点URL和参数。

3. **使用配置信息**:RP使用解析出的配置信息来构建认证请求,与用户进行交互。

#### 示例代码块

```javascript

// 伪代码示例:如何使用Node.js获取OpenID Connect配置信息

const axios = require('axios');

async function fetchOpenIDConfig(openIdConnectUrl) {

try {

const response = await axios.get(openIdConnectUrl);

const config = response.data;

return config;

} catch (error) {

console.error('Error fetching OpenID configuration:', error);

throw error;

}

}

// 假设的OpenID Connect发现端点URL

const openIdConnectUrl = '***';

fetchOpenIDConfig(openIdConnectUrl)

.then(config => {

console.log('OpenID Configuration:', config);

// 使用config中的信息构建认证请求

})

.catch(error => {

console.error('An error occurred:', error);

});

```

#### 代码逻辑解读分析

- **请求配置信息**:使用`axios.get`方法向OpenID Connect发现端点发送GET请求。

- **处理响应**:通过`try...catch`处理异步请求可能出现的错误。

- **返回配置信息**:如果请求成功,返回配置信息的JSON对象。

#### 参数说明

- `openIdConnectUrl`:OpenID Connect发现端点的URL。

- `axios`:一个流行的HTTP客户端库,用于发送请求和处理响应。

#### 执行逻辑说明

1. RP通过`fetchOpenIDConfig`函数发起对OpenID Connect发现端点的请求。

2. 成功获取配置信息后,RP可以使用这些信息来构建认证请求。

#### 扩展性说明

这个过程可以扩展到更复杂的场景,例如:

- **缓存配置信息**:为了避免频繁的发现请求,RP可以缓存配置信息。

- **错误处理机制**:增加更详细的错误处理逻辑,以便在发现过程中出现问题时提供更准确的反馈。

## 2.3 JSON Web Tokens (JWT)的理解和应用

### 2.3.1 JWT的结构和组成部分

JSON Web Tokens(JWT)是一种紧凑型的、URL安全的方式,用于表示要在两个方之间传递的信息。JWT通常用于身份验证和信息交换。JWT的结构简单明了,包括三个部分:Header(头部)、Payload(负载)和Signature(签名)。

#### JWT结构示意图

```mermaid

graph LR

A[JWT] --> B[Header]

A --> C[Payload]

A --> D[Signature]

```

### 2.3.2 JWT的安全性考量和最佳实践

JWT的安全性是建立在签名机制上的。签名用于确保JWT在传输过程中未被篡改,并且确实是由可信的实体签发的。在JWT的签名过程中,通常会使用一个密钥或证书。

#### 安全性最佳实践

1. **使用强密钥**:确保使用足够强度的密钥进行签名。

2. **保护密钥**:密钥不应该暴露给未授权的人员。

3. **使用HTTPS**:JWT应该通过HTTPS传输,以防止中间人攻击。

4. **设置过期时间**:为JWT设置合理的过期时间,以减少被盗用的风险。

#### 示例代码块

```javascript

const jwt = require('jsonwebtoken');

// 生成JWT

const token = jwt.sign(

{ sub: '***', name: 'John Doe', admin: true },

'your_secret_key',

{ expiresIn: '1h' }

);

// 验证JWT

jwt.verify(token, 'your_secret_key', function(err, decoded) {

if (err) {

console.log('Error verifying token:', err);

} else {

console.log('Decoded Token:', decoded);

}

});

```

#### 代码逻辑解读分析

- **生成JWT**:使用`jwt.sign`方法生成一个JWT,其中包含了一些声明(claims)。

- **验证JWT**:使用`jwt.verify`方法验证JWT的有效性。

#### 参数说明

- `your_secret_key`:用于签名和验证JWT的密钥。

- `expiresIn`:JWT的过期时间。

#### 执行逻辑说明

1. 使用`jwt.sign`方法生成一个JWT,包含了一些用户信息和过期时间。

2. 使用`jwt.verify`方法验证JWT的有效性,确保它是从可信的实体签发的,并且未被篡改。

#### 扩展性说明

JWT的应用可以扩展到更多的场景,例如:

- **无状态身份验证**:JWT通常用于实现无状态的身份验证机制。

- **跨域身份验证**:JWT可以在不同的域之间安全地传输用户信息。

以上内容展示了OpenID Connect协议的基础知识、Discovery机制的工作原理以及JWT的理解和应用。在后续章节中,我们将深入探讨如何配置和应用OpenID Connect Discovery机制,以及在实际应用中可能遇到的问题和解决方案。

# 3. 实践应用与配置实例

## 3.1 OpenID Connect Discovery的配置步骤

### 3.1.1 配置OpenID Provider(OP)

在本章节中,我们将深入探讨如何配置OpenID Connect Discovery机制的关键组件之一:OpenID Provider(OP)。OP是负责身份验证和发放ID令牌的服务端。配置OP是确保Discovery机制能够正常工作的第一步。

首先,我们需要访问OP的管理界面,通常这会是一个Web应用程序。登录后,我们需要找到与OpenID Connect Discovery相关的配置部分。这里通常会有几个重要的字段需要填写:

- **发行者标识符(Issuer Identifier)**:这是OP的URL,客户端会用它来发现OP的配置信息。例如,如果OP的URL是`***`,那么发行者标识符通常就是这个URL。

- **授权端点(Authorization Endpoint)**:这是客户端用来引导用户进行身份验证的端点。

- **令牌端点(Token Endpoint)**:这是客户端用来请求访问令牌的端点。

- **JWK集URI(JWK Set URI)**:这是一个指向OP的JSON Web Key Set(JWK Set)文档的URL,该文档包含了用于验证ID令牌签名的公钥。

配置这些信息后,OP将能够响应由RP发起的Discovery请求。

#### 示例代码块

下面是一个配置OP的示例代码块,这里使用了一个假想的配置界面的伪代码:

```javascript

// 假设的OP配置函数

function configureOpenIDProvider() {

const issuerIdentifier = '***';

const authorizationEndpoint = '***';

const tokenEndpoint = '***';

const jwkSetUri = '***';

// 更新OP配置界面的字段

updateIssuerIdentifier(issuerIdentifier);

updateAuthorizationEndpoint(authorizationEndpoint);

updateTokenEndpoint(tokenEndpoint);

updateJWKSetUri(jwkSetUri);

// 保存配置

saveConfiguration();

}

// 更新发行者标识符

function updateIssuerIdentifier(url) {

// 实现更新发行者标识符的逻辑

}

// 更新授权端点

function updateAuthorizationEndpoint(url) {

// 实现更新授权端点的逻辑

}

// 更新令牌端点

function updateTokenEndpoint(url) {

// 实现更新令牌端点的逻辑

}

// 更新JWK集URI

function updateJWKSetUri(uri) {

// 实现更新JWK集URI的逻辑

}

// 保存配置

function saveConfiguration() {

// 实现保存配置的逻辑

}

```

### 3.1.2 配置Relying Party(RP)

配置Relying Party(RP)是完成OpenID Connect Discovery的第二步。RP是依赖OP进行用户身份验证的应用程序。为了使RP能够使用Discovery机制,我们需要配置RP以使其能够发现OP的配置信息,并据此发起认证请求。

RP的配置通常包括指定OP的发行者标识符,以及在RP内部处理Discovery响应的逻辑。这些配置通常在RP的代码库中进行,可能是一个配置文件或是一个配置数据库。

#### 示例代码块

下面是一个配置RP的示例代码块,这里使用了一个Node.js应用程序的伪代码:

```javascript

// 假设的RP配置模块

const { config } = require('./config');

// 配置RP以使用OP的发行者标识符

config.issuerIdentifier = '***';

config.discovery = true;

// RP的启动函数

async function startRelyingParty() {

// 读取配置

const issuer = config.issuerIdentifier;

// 发起Discovery请求

const discoveryInfo = await discoverOP(issuer);

// 验证ID令牌

const idToken = ...; // 假设这是从客户端接收到的ID令牌

const isValid = validateIDToken(idToken, discoveryInfo);

if (isValid) {

// 处理验证通过的逻辑

} else {

// 处理验证失败的逻辑

}

}

// Discovery函数

async function discoverOP(issuer) {

// 实现Discovery请求的逻辑

// 返回OP的配置信息

}

// 验证ID令牌函数

function validateIDToken(idToken, discoveryInfo) {

// 实现ID令牌验证的逻辑

}

```

### 3.2 实际应用案例分析

#### 3.2.1 开源项目的Discovery实现案例

在本章节中,我们将分析一个开源项目中如何实现OpenID Connect Discovery的。开源项目为我们提供了一个了解实际应用的好机会,因为它们通常是透明的,并且允许我们深入代码库以了解其工作原理。

一个典型的开源项目通常会在其源代码中包含一个配置文件或模块,用于指定OP的配置信息。这个配置文件可能会是一个JSON文件、一个YAML文件,或者是一个JavaScript对象。

#### 示例代码块

下面是一个开源项目中配置Discovery机制的示例代码块,这里使用了一个Node.js项目的配置文件:

```json

// config.json

{

"issuer": "***",

"discovery": true

}

```

在项目启动时,应用程序会读取这个配置文件,并根据提供的发行者标识符发起Discovery请求。

### 3.2.2 商业应用中的Discovery实践

商业应用在使用OpenID Connect Discovery时,通常会考虑到更多的安全性和稳定性因素。商业应用可能会使用专门的服务来管理身份验证和授权,或者可能会使用更加复杂的部署策略来确保服务的高可用性。

在商业应用中,Discovery机制的配置可能会涉及到多个环境(如开发环境、测试环境和生产环境),并且可能会使用环境变量或配置管理工具来管理这些配置。

#### 示例代码块

下面是一个商业应用中配置Discovery机制的示例代码块,这里使用了一个假设的配置管理系统:

```javascript

// 假设的配置管理模块

const { configManager } = require('some-config-management-system');

// 读取环境特定的配置

const environment = process.env.NODE_ENV || 'development';

const config = configManager.getConfigForEnvironment(environment);

// 应用配置

const issuer = config.issuer;

const discoveryEnabled = config.discovery;

// 根据配置发起Discovery请求

if (discoveryEnabled) {

const discoveryInfo = await discoverOP(issuer);

// 使用discoveryInfo进行后续操作

}

// Discovery函数

async function discoverOP(issuer) {

// 实现Discovery请求的逻辑

}

```

### 3.3 遇到的问题及解决方案

#### 3.3.1 常见配置错误和故障排查

在实际应用OpenID Connect Discovery时,开发者可能会遇到各种配置错误。这些错误可能会影响Discovery机制的正常工作,从而导致身份验证失败。

一个常见的错误是配置了错误的发行者标识符。如果这个标识符与实际的OP发行者标识符不匹配,那么客户端将无法正确地发现OP的配置信息。

#### 故障排查步骤

1. **检查OP和RP的配置**:确保发行者标识符和OP的JWK集URI等信息在OP和RP之间是一致的。

2. **使用工具进行验证**:使用第三方工具或命令行工具(如`curl`)来测试Discovery响应。

3. **查看日志**:检查OP和RP的日志文件,以获取可能的错误信息。

#### 示例代码块

下面是一个使用`curl`命令进行Discovery响应验证的示例代码块:

```bash

curl -X GET ***

```

#### 3.3.2 性能优化和安全性加固

在实施OpenID Connect Discovery机制时,性能优化和安全性加固也是非常重要的考虑因素。性能优化可以通过缓存Discovery响应来实现,以减少对OP的请求次数。安全性加固则可以通过实现HTTPS传输和对JWK集URI的签名验证来实现。

#### 性能优化步骤

1. **实现响应缓存**:在RP端实现Discovery响应的缓存机制,以减少不必要的网络请求。

2. **使用CDN**:使用内容分发网络(CDN)来缓存和提供OP的配置信息。

#### 安全性加固步骤

1. **使用HTTPS**:确保所有的Discovery请求和响应都通过HTTPS传输。

2. **验证JWK集URI的签名**:在RP端验证从OP获取的JWK集URI的签名,以确保信息的完整性和真实性。

#### 示例代码块

下面是一个简单的Node.js代码示例,展示了如何实现Discovery响应的缓存:

```javascript

const { config } = require('./config');

const discoveryCache = require('some-cache-library');

// 缓存的键

const cacheKey = 'openid-configuration-' + config.issuer;

// 从缓存中获取Discovery响应

async function getDiscoveryInfo() {

const cachedDiscoveryInfo = discoveryCache.get(cacheKey);

if (cachedDiscoveryInfo) {

return cachedDiscoveryInfo;

}

// 从OP获取Discovery响应

const discoveryInfo = await discoverOP(config.issuer);

// 缓存Discovery响应

discoveryCache.set(cacheKey, discoveryInfo, 3600); // 缓存1小时

return discoveryInfo;

}

// Discovery函数

async function discoverOP(issuer) {

// 实现Discovery请求的逻辑

}

```

通过本章节的介绍,我们了解了OpenID Connect Discovery的配置步骤、实际应用案例以及遇到的问题和解决方案。这些知识对于理解Discovery机制在实际环境中的应用至关重要,并为开发者提供了实用的指导。

# 4. 高级主题和未来展望

## 4.1 Discovery机制的安全挑战与对策

### 4.1.1 防御中间人攻击

在OpenID Connect Discovery机制中,客户端需要与OpenID Provider(OP)进行交互,以获取配置信息。在这个过程中,信息可能会被中间人截获和篡改,导致客户端连接到恶意的OP。这种攻击被称为中间人攻击(MITM)。为了防御这种攻击,我们通常会采用以下对策:

**使用HTTPS:** 确保所有与OP的通信都通过HTTPS进行,这样可以保证数据的加密传输,防止被窃听和篡改。

**证书验证:** 客户端应该验证OP的SSL证书是否由受信任的证书颁发机构签发,并且证书中的域名与实际的OP域名匹配。

**公钥指纹:** 在配置文件中提供OP的公钥指纹,并让客户端验证服务器响应中的签名是否与提供的指纹匹配。

**安全的传输层保护:** 使用TLS 1.2或更高版本,并关闭所有已知的不安全的TLS版本和密码套件。

### 4.1.2 确保数据传输的安全性

除了中间人攻击,数据传输的安全性还包括保护用户数据不被未授权访问。以下是确保数据传输安全性的策略:

**最小化数据:** 只传输必要的用户数据,避免泄露不必要的信息。

**访问控制:** 确保只有授权的客户端可以访问Discovery机制提供的信息。

**数据加密:** 对传输的敏感数据进行加密,使用强加密算法,如AES。

**日志和审计:** 记录所有访问和操作日志,以便在发生安全事件时进行追踪和分析。

**定期更新和打补丁:** 定期更新OP和RP的软件,以修补已知的安全漏洞。

## 4.2 OpenID Connect与其他认证协议的整合

### 4.2.1 OpenID Connect与SAML的对比

OpenID Connect和SAML都是广泛使用的身份认证协议,它们各自有不同的特点和适用场景。以下是对两者的对比:

**协议成熟度:** SAML是较早出现的协议,被许多企业级应用所采用,而OpenID Connect则是基于OAuth 2.0的现代身份协议,支持更多的端点类型和交互模式。

**集成复杂度:** SAML通常需要更复杂的配置,尤其是在联合身份的场景下。OpenID Connect提供了更简洁的授权流程,使得集成更简单。

**性能:** SAML消息通常较大,因为它基于XML格式,而OpenID Connect使用JSON格式,通常会有更好的性能。

**用户体验:** OpenID Connect支持直接的用户体验,不需要重定向到身份提供者。SAML则需要用户在不同的页面之间跳转。

**互操作性:** SAML由于历史原因,拥有更多的遗留系统支持,但OpenID Connect正在迅速增长,特别是与OAuth 2.0的整合使其更具吸引力。

### 4.2.2 OpenID Connect与其他OAuth 2.0方案的融合

OpenID Connect和OAuth 2.0可以无缝整合,因为它们共享相同的授权框架。这种整合带来了以下好处:

**单一登录(SSO):** 使用OpenID Connect可以实现单一登录,用户只需登录一次,即可访问多个关联的应用。

**授权和身份验证的一体化:** OAuth 2.0专注于授权,而OpenID Connect在OAuth 2.0的基础上提供了身份验证。这种整合使得开发者可以同时处理授权和身份验证。

**动态客户端注册:** OAuth 2.0的动态客户端注册允许RP动态注册,而无需预先的OP配置,这为开发者提供了更大的灵活性。

**分步授权流程:** OAuth 2.0的授权码、简化和密码授权流程都可以与OpenID Connect结合使用,提供不同场景下的最佳实践。

## 4.3 Discovery机制的未来趋势

### 4.3.1 标准化进展和新兴技术

随着身份认证技术的不断发展,Discovery机制也在不断演进。以下是当前和未来可能的标准化进展和新兴技术:

**WebFinger协议:** WebFinger是一种基于HTTP的协议,用于发现和获取关于资源的URI。它与OpenID Connect Discovery一起使用,提供了一种更通用的发现机制。

**JWKS URI的改进:** JSON Web Key Set (JWKS) URI的改进,例如使用HTTP Link头,提供了更清晰和更安全的方式来检索公钥。

**自定义元数据:** 允许OP提供更多的自定义元数据,以便RP可以根据特定需求获取更多信息。

**分布式发现:** 探索分布式系统中的发现机制,例如在分布式账本或去中心化身份系统中。

### 4.3.2 对新兴标准的前瞻性分析

随着技术的发展,一些新兴的标准可能会对OpenID Connect Discovery产生影响。以下是几个值得关注的方向:

**去中心化身份:** 去中心化身份解决方案,如DID(去中心化标识符)和Verifiable Credentials,可能会提供新的发现和验证机制。

**区块链技术:** 区块链技术可能被用于存储和验证身份信息,提供一种去中心化的发现和身份验证方法。

**机器学习和人工智能:** 机器学习和AI可能被用于自动化配置和管理身份验证流程,提高效率和安全性。

**边缘计算:** 边缘计算可能提供更接近用户端点的服务发现和身份验证,减少延迟并提高响应速度。

在本章节中,我们详细探讨了OpenID Connect Discovery机制在安全性和技术整合方面的高级主题,以及其未来的发展趋势。通过这些深入的分析,我们可以更好地理解Discovery机制的重要性和潜在的改进方向。未来,随着技术的不断进步,我们有理由相信Discovery机制将变得更加高效、安全和灵活。

# 5. 总结与参考资料

## 5.1 OpenID Connect Discovery的核心要点总结

### 重申Discovery机制的重要性

在本章中,我们将重申Discovery机制的重要性,并回顾文章的主要内容和结论。OpenID Connect Discovery机制的核心在于提供了一种自动发现OpenID Provider(OP)配置信息的方式,这对于任何采用OpenID Connect进行身份验证的应用程序来说都是至关重要的。

通过Discovery机制,Relying Party(RP)能够无需人工干预即可了解OP的身份验证功能和配置细节。这不仅简化了配置过程,还增强了系统的灵活性和可扩展性。在实际应用中,这种机制允许RP在用户首次登录时动态地发现OP的配置信息,并据此构建身份验证请求。

### 回顾文章的主要内容和结论

我们已经讨论了OpenID Connect Discovery协议的各个方面,包括它的理论基础、关键技术、实践应用以及高级主题。我们了解到,Discovery机制不仅仅是技术实现的一部分,它还是整个OpenID Connect生态系统中不可或缺的一环。

在理论基础章节中,我们深入探讨了OpenID Connect协议的起源和发展,以及JWT的安全性考量和最佳实践。在实践应用章节中,我们通过具体的配置步骤和应用案例分析,展示了如何在实际项目中应用这些知识。而在高级主题章节中,我们讨论了Discovery机制的安全挑战、与其他认证协议的整合,以及未来的发展趋势。

## 5.2 推荐的阅读和学习资源

### 官方文档和规范

为了进一步深入理解OpenID Connect Discovery协议,以下是官方文档和规范的链接,这些是学习和参考的重要资源:

- **OpenID Connect官方文档**: [OpenID Connect Core](***

***规范**: [OpenID Connect Discovery 1.0 incorporating errata set 1](***

*** 社区论坛和专业博客

除了官方文档,社区论坛和专业博客也是获取知识和解决问题的好去处。以下是推荐的一些资源:

- **Stack Overflow**: [OpenID Connect](***

***博客**: [An OpenID Connect Tutorial](***

***开发者博客**: [What the Heck is OpenID Connect?](***

这些资源将帮助您更全面地了解OpenID Connect Discovery协议,并在实践中更好地应用它。

0

0