【最佳实践】:遵循openid.consumer.discover最佳实践提升开发效率

发布时间: 2024-10-16 06:13:48 阅读量: 23 订阅数: 19

# 1. OpenID Connect协议概述

## 介绍OpenID Connect的基本概念

OpenID Connect是一个建立在OAuth 2.0协议之上的简单身份层,它允许客户端应用验证终端用户的数字身份。与OAuth 2.0不同,OpenID Connect专注于身份验证,为用户提供了一种安全、可信赖的方式来进行单点登录(SSO)。

## OpenID Connect的主要特性和优势

OpenID Connect的主要特性包括提供身份令牌(ID Token),该令牌是一个包含用户身份信息的JSON Web Token(JWT)。优势在于其简单性和广泛的支持,它简化了开发者在不同应用间实现SSO的复杂性,并且由于其与OAuth 2.0的兼容性,使得整合现有OAuth授权流程变得容易。

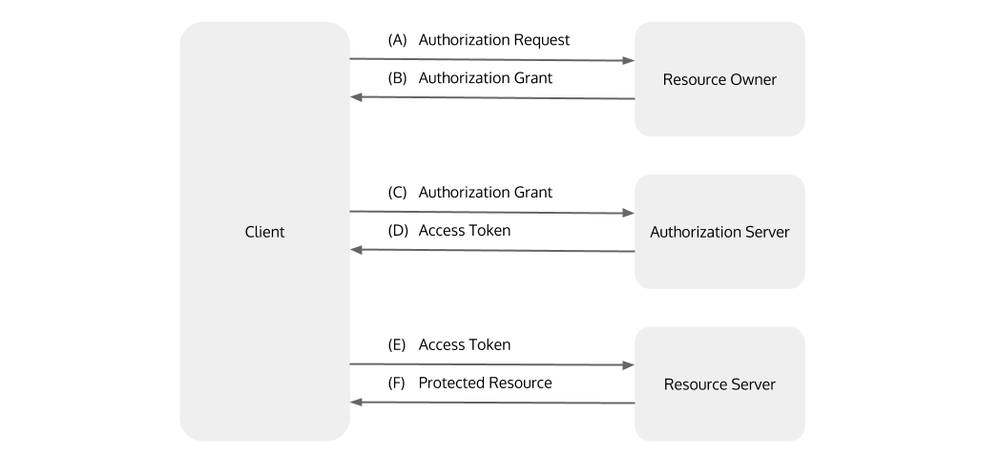

## OpenID Connect的运行机制和流程

OpenID Connect的运行机制涉及几个关键步骤:发现机制、授权码流程、令牌端点请求和ID令牌验证。整个流程从客户端应用引导用户到OpenID提供者开始,用户完成身份验证后,提供者向客户端提供授权码,然后客户端通过授权码获取访问令牌和ID令牌,最后验证ID令牌以确认用户身份。

# 2. OpenID Connect的配置与发现

在本章节中,我们将深入探讨OpenID Connect的配置与发现过程,这是实现身份验证和授权的关键步骤。我们将分步骤详细介绍如何配置OpenID提供者和消费者端,并解释如何利用OpenID Discovery机制来简化这一过程。通过本章节的介绍,读者将能够理解并实施OpenID Connect协议的配置与发现。

## 2.1 OpenID提供者的配置

### 2.1.1 配置OpenID提供者的必要步骤

配置OpenID提供者(OpenID Provider, OP)是设置OpenID Connect服务的第一步。这个过程包括定义服务的行为和特性,以及确保安全性和兼容性。以下是配置OpenID提供者的主要步骤:

1. **定义服务元数据**:设置服务的JSON Web Key Set (JWKS) URI,这是公钥的集合,用于签名ID Tokens。

2. **配置授权端点**:设置`authorization_endpoint`,这是客户端应用请求用户认证的地方。

3. **配置令牌端点**:设置`token_endpoint`,客户端应用使用授权码换取访问令牌的地方。

4. **配置令牌注销端点**:设置`end_session_endpoint`,用于注销用户会话。

5. **配置JWK端点**:如果需要,可以设置一个`jwks_uri`,客户端应用可以用来获取公钥。

6. **定义令牌签名和加密方式**:选择合适的算法进行令牌的签名和加密。

### 2.1.2 OpenID提供者的元数据和发现

OpenID Connect提供了一种自动发现机制,允许客户端应用获取OP的配置信息。这通过一个特殊的端点完成,称为Discovery端点。这个端点返回一个JSON文档,包含了OP的所有必要信息。

### 2.1.3 示例:配置OpenID提供者

```json

{

"issuer": "***",

"authorization_endpoint": "***",

"token_endpoint": "***",

"userinfo_endpoint": "***",

"end_session_endpoint": "***",

"jwks_uri": "***",

"response_types_supported": [

"code",

"token",

"id_token",

"code token",

"code id_token",

"code token id_token",

"none"

],

"subject_types_supported": [

"public",

"pairwise"

],

"id_token_signing_alg_values_supported": [

"RS256",

"RS384",

"RS512",

"ES256",

"ES384",

"ES512"

],

"scopes_supported": [

"openid",

"profile",

"email",

"address",

"phone"

]

}

```

## 2.2 OpenID消费者端的配置

### 2.2.1 创建和配置客户端应用

客户端应用是使用OpenID Connect进行用户认证的应用。配置客户端应用涉及到定义客户端类型、重定向URI、请求的权限范围等。

### 2.2.2 客户端应用的认证和授权流程

客户端应用通过发送认证请求到OP的`authorization_endpoint`来启动认证流程。这个请求通常包含客户端ID、重定向URI、请求的scope等信息。用户认证成功后,OP会将授权码发送到客户端应用的重定向URI。

### 2.2.3 示例:配置OpenID消费者端

```json

{

"client_name": "My Client Application",

"client_id": "s6BhdRkqt3",

"redirect_uris": ["***"],

"response_types": ["code", "token", "id_token"],

"grant_types": ["authorization_code", "implicit"],

"subject_type": "pairwise",

"id_token_signed_response_alg": "RS256",

"token_endpoint_auth_method": "client_secret_post",

"scopes": ["openid", "profile", "email"]

}

```

## 2.3 OpenID Discovery机制

### 2.3.1 Discovery文档的结构和内容

Discovery文档是一个JSON文档,包含了OpenID提供者的所有配置信息。客户端应用可以通过这个文档自动发现OP的配置信息。

### 2.3.2 实现Discovery机制的方法

客户端应用可以通过访问OP的`.well-known/openid-configuration`端点来获取Discovery文档。

### 2.3.3 示例:实现OpenID Discovery机制

```bash

curl ***

```

返回的JSON文档将包含OP的配置信息,例如:

```json

{

"issuer": "***",

"authorization_endpoint": "***",

"token_endpoint": "***",

"userinfo_endpoint": "***",

"end_session_endpoint": "***",

"jwks_uri": "***",

...

}

```

通过本章节的介绍,我们了解了OpenID Connect的配置与发现的基本概念和操作步骤。在下一章节中,我们将继续探索OpenID Connect的高级主题,包括如何遵循最佳实践提升开发效率。

# 3. 遵循最佳实践提升开发效率

## 3.1 OpenID Connect的最佳实践

### 3.1.1 OpenID Connect的安全最佳实践

在当今的数字时代,安全性是任何技术实施的首要考虑因素。OpenID Connect(OIDC)作为一种身份验证协议,其安全性尤其重要。以下是遵循OIDC安全最佳实践的一些关键点:

#### 使用HTTPS

首先,确保所有与OIDC相关的通信都通过HTTPS进行,以防止中间人攻击。HTTPS提供了传输层安全性(TLS),可以有效保护数据的机密性和完整性。

#### 强制使用PKCE

对于基于公钥的授权码(PKCE)的使用,它是OAuth 2.0的安全扩展,可以防止授权码拦截攻击。当你的应用是一个公共客户端,如移动应用或单页应用(SPA)时,强制使用PKCE是特别重要的。

#### 限制Scope和Claim

在OIDC认证请求中,只请求必要的Scope和Claim。过多的权限可能会暴露敏感信息,增加数据泄露的风险。

#### 定期更新和审计

定期更新OIDC库和依赖项,以修复已知的安全漏洞。同时,进行安全审计,确保没有配置错误或不当实践。

### 3.1.2 提升OpenID Connect性能的最佳实践

性能对于提供流畅的用户体验至关重要。以下是一些提升OIDC性能的最佳实践:

#### 缓存ID Token和Access Token

为了减少对身份提供者(IDP)的负载,可以在客户端应用中缓存ID Token和Access Token。这样可以避免不必要的网络请求,从而提升性能。

#### 使用会话管理

通过会话管理,可以减少登录和登出操作的频率。例如,可以使用会话续签来保持用户的登录状态,而不是每次请求都进行完整的认证流程。

#### 优化网络请求

优化网络请求可以减少延迟。例如,通过合并多个请求为一个请求,或者使用CDN来加速资源的加载。

### 3.1.3 OpenID Connect的兼容性和扩展性

为了确保OIDC的长期可用性和兼容性,以下是一些推荐的最佳实践:

#### 遵循标准

遵循OpenID Connect规范,确保你的应用能够与各种身份提供者和客户端应用兼容。

#### 使用认证库

使用成熟的认证库来实现OIDC,这些库通常提供了广泛的文档和支持,同时有助于保持与最新规范的一致性。

#### 提供扩展点

如果需要,提供OIDC协议的扩展点,例如自定义Claim或新的授权类型。确保这些扩展不会破坏标准的兼容性。

## 3.2 开发工作流的优化

### 3.2.1 整合OpenID Connect到现有工作流

整合OpenID Connect到现有工作流可以提高开发效率和代码质量。以下是一些关键步骤:

#### 评估现有工作流

首先,评估现有的开发工作流,确定哪些部分可以整合OIDC,以及需要进行哪些调整。

#### 设计认证流程

设计一个清晰的认证流程,包括用户登录、登出、令牌刷新等步骤。这有助于确保开发团队对认证过程有一个共同的理解。

#### 实现自动化测试

自动化测试是确保代码质量和可维护性的关键。实现单元测试、集成测试和端到端测试来验证OIDC集成。

### 3.2.2 自动化测试和部署OpenID Connect

自动化测试和部署可以显著提高开发效率,并减少人为错误。以下是一些实现自动化的方法:

#### 使用CI/CD工具

使用持续集成和持续部署(CI/CD)工具,如Jenkins、Travis CI或GitHub Actions,来自动化测试和部署过程。

#### 配置自动化测试脚本

配置自动化测试脚本,确保每次代码变更后都会执行测试,以验证OIDC集成是否正常工作。

#### 自动化部署流程

自动化部署流程,包括将应用部署到测试环境、预发布环境和生产环境。这有助于快速响应市场变化,并确保代码的稳定性和安全性。

### 3.2.3 文档和社区资源的有效利用

有效利用文档和社区资源可以加速开发过程,并提高产品的质量。以下是一些建议:

#### 阅读官方文档

阅读OpenID Connect官方文档和最佳实践指南,以确保遵循最新的规范和建议。

#### 参与社区讨论

参与OIDC相关的社区讨论,如Stack Overflow、GitHub或LinkedIn上的专业群组,可以帮助你解决问题并了解行业趋势。

#### 利用示例代码和教程

利用官方和社区提供的示例代码和教程,快速了解如何实现特定的OIDC功能。

## 3.3 故障排查和问题解决

### 3.3.1 OpenID Connect常见问题诊断

在实际应用中,难免会遇到OIDC相关的错误和问题。以下是一些诊断和解决常见问题的方法:

#### 检查认证服务器的日志

检查OpenID提供者(OP)的日志,以确定认证失败的原因。常见的问题包括无效的Scope、过期的令牌、或者客户端配置错误。

#### 使用调试工具

使用OIDC调试工具,如Chrome插件或其他在线工具,来帮助你分析请求和响应。

#### 代码审查和日志分析

审查代码和查看应用日志,以确定是否有逻辑错误或配置问题导致的问题。

### 3.3.2 监控和日志分析技巧

监控和日志分析对于维护OIDC的安全性和性能至关重要。以下是一些技巧:

#### 设置监控指标

设置监控指标,如令牌过期率、请求延迟和错误率,以便及时发现问题。

#### 分析日志文件

分析日志文件,以识别潜在的安全威胁或性能瓶颈。

#### 使用警报系统

使用警报系统,当监控指标超出预设阈值时,自动通知相关人员。

### 3.3.3 OpenID Connect支持和维护策略

为了确保OIDC的长期稳定运行,需要制定有效的支持和维护策略:

#### 制定响应计划

制定一个响应计划,以应对紧急的安全事件或性能问题。

#### 定期维护

定期进行系统维护,包括更新软件、修复漏洞和审查配置。

#### 用户培训和文档

对内部用户进行培训,并提供详细的文档,帮助他们理解和使用OIDC功能。

以上内容详细介绍了遵循最佳实践提升OpenID Connect开发效率的方法,包括安全、性能、兼容性和扩展性方面的最佳实践,以及开发工作流的优化、故障排查和问题解决策略。通过这些实践,开发者可以更有效地使用OIDC,同时确保应用的安全性和性能。

# 4. OpenID Connect在不同环境中的应用

OpenID Connect作为一套基于OAuth 2.0协议的身份层,其设计初衷是为了简化身份验证和授权的过程。它不仅在Web应用中有广泛的应用,也在移动应用和API保护中发挥着重要作用。在本章中,我们将探讨OpenID Connect在不同环境中的应用,并通过具体示例来加深理解。

## 4.1 OpenID Connect在Web应用中的应用

### 4.1.1 Web应用的身份验证流程

Web应用的身份验证流程是OpenID Connect的重要应用场景之一。通过OpenID Connect,Web应用可以轻松地实现用户的登录认证,而无需自己管理用户的账户信息。

#### 身份验证流程

OpenID Connect的身份验证流程主要包括以下几个步骤:

1. 用户访问Web应用。

2. Web应用重定向用户到OpenID提供者的认证端点。

3. 用户在提供者端完成登录认证。

4. 提供者生成ID Token和可选的访问令牌返回给Web应用。

5. W

0

0