【安全第一】:5大策略保障你的openid.consumer.discover应用程序安全

发布时间: 2024-10-16 05:23:12 阅读量: 20 订阅数: 25

jsp物流信息网建设(源代码+论文)(2024vl).7z

# 1. OpenID Connect简介与安全基础

## 简介

OpenID Connect是一种轻量级的身份层,构建于OAuth 2.0协议之上,用于在客户端和身份提供者之间建立信任关系。它允许客户端应用程序通过身份提供者验证用户的身份,并获取用户的基本信息。

## 安全基础

安全性是OpenID Connect的核心要素。它依赖于安全的基础组件,如HTTPS、JSON Web Tokens (JWT)、加密技术和安全的最佳实践,确保身份验证过程的安全性和数据的完整性。

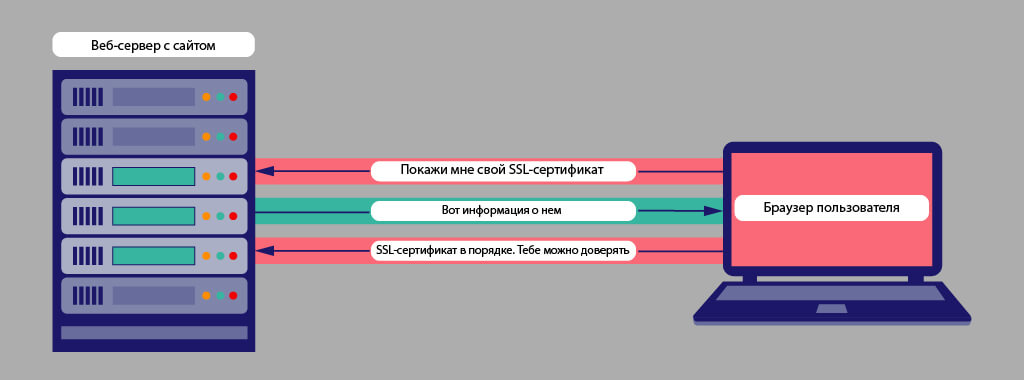

### HTTPS的重要性

HTTPS是实现安全通信的基本要求,它通过SSL/TLS协议加密HTTP数据,防止中间人攻击(MITM),确保客户端和服务器之间的通信安全。

```plaintext

+--------+ +-------------+ +--------+

| Client | | Middleware | | Server |

| |------>| (e.g., |------>| |

| |<------| load balancer)|<------| |

| | | CDN, etc.) | | |

+--------+ +-------------+ +--------+

```

### JWT的应用

JWT(JSON Web Token)是一种紧凑的、URL安全的方式,用于表示要在两个方之间传递的声明。在OpenID Connect中,JWT用于传递身份验证令牌,包含用户的身份信息和访问权限。

```json

{

"sub": "***",

"name": "John Doe",

"iat": ***,

"exp": ***

}

```

### 加密和签名

加密技术用于保护数据的机密性,而数字签名确保数据的完整性和认证。在OpenID Connect中,使用加密和签名技术保护JWT,防止数据篡改和伪造。

通过理解这些安全基础,开发者可以更好地构建安全的OpenID Connect实现,保护用户身份和数据的安全。

# 2. 实现身份验证的安全措施

在数字时代,身份验证的安全性是保护用户数据免受未授权访问的关键。本章节我们将深入探讨如何通过各种安全措施来加强身份验证机制,确保数据传输的安全性,以及如何有效地防止常见的网络攻击。

## 2.1 认证机制的强化

### 2.1.1 多因素认证的应用

多因素认证(MFA)是一种安全验证过程,要求用户在登录时提供两个或多个证明身份的证据。这些证据可以是他们知道的东西(密码或PIN)、他们拥有的东西(手机或安全令牌)、他们的生物学特征(指纹或面部识别)。

```markdown

### 多因素认证的实现步骤

1. 用户登录时输入用户名和密码。

2. 系统要求用户提供第二种形式的身份验证,例如发送到手机的验证码。

3. 用户输入验证码以完成身份验证过程。

```

通过实施MFA,即使密码泄露,攻击者也无法轻易访问用户的账户,从而大大增强了安全性。

### 2.1.2 定期更新和管理密钥

密钥是加密过程中的重要组成部分,定期更新和管理密钥是维护安全性的关键步骤。这包括定期更换密钥、使用强密码策略以及对密钥的存储和访问进行严格控制。

```markdown

### 密钥管理的最佳实践

1. 使用强密码策略生成密钥。

2. 定期更换密钥以减少密钥泄露的风险。

3. 对密钥的存储和访问进行严格控制,确保只有授权用户才能访问。

```

## 2.2 数据传输的安全性

### 2.2.1 HTTPS的必要性

HTTPS(超文本传输安全协议)是一种通过在HTTP协议上实现SSL/TLS加密层来保护Web应用数据传输的安全协议。它确保了数据在客户端和服务器之间的传输是加密的,从而防止了数据被截获和篡改。

### 2.2.2 使用TLS/SSL保护数据传输

传输层安全性(TLS)和安全套接层(SSL)是两种常用的协议,用于在互联网上提供加密通信。TLS是SSL的后续版本,提供了更强的安全性和更高的性能。

```markdown

### TLS/SSL的配置和使用

1. 获取有效的SSL证书,并将其安装在服务器上。

2. 配置Web服务器,使用SSL证书启用HTTPS。

3. 定期更新TLS/SSL库以修复已知的安全漏洞。

```

## 2.3 防止常见的网络攻击

### 2.3.1 针对OpenID Connect的常见攻击类型

OpenID Connect可能受到多种类型的网络攻击,包括中间人攻击、跨站请求伪造(CSRF)和跨站脚本(XSS)攻击。理解这些攻击的工作原理对于实施有效的防御措施至关重要。

### 2.3.2 防御措施和最佳实践

为了防止这些攻击,可以采取多种措施,如实施CSRF令牌、使用内容安全策略(CSP)和实施XSS过滤器。

```markdown

### 防御措施的最佳实践

1. 对所有表单请求实施CSRF令牌。

2. 使用CSP限制资源加载和脚本执行。

3. 对用户输入进行适当的XSS过滤和验证。

```

通过本章节的介绍,我们了解了如何通过强化认证机制、确保数据传输的安全性以及防止常见的网络攻击来实现Op

0

0