Zope库安全机制详解:保护你的Web应用

发布时间: 2024-10-13 02:51:44 阅读量: 14 订阅数: 18

# 1. Zope库安全机制概述

Zope是一个强大的开源应用服务器,广泛用于构建内容管理系统、企业应用和其他类型的网络应用。作为一个成熟的平台,Zope提供了一系列内置的安全机制,以确保应用的安全性和数据的完整性。本章将从高层次概述Zope的安全架构和机制,为后续章节深入探讨身份验证、授权策略、安全实践、安全扩展以及集成等内容打下基础。

## 安全架构基础

Zope的安全架构建立在几个核心概念之上:安全声明、角色和权限、以及安全策略。安全声明定义了对象的安全敏感信息,如拥有者和权限。角色代表了一组权限,这些权限与特定的用户或组相关联。安全策略则决定了如何应用这些角色和权限来保护资源。

### 安全声明

在Zope中,每个对象都有一个与之关联的安全声明,它记录了该对象的所有者、组以及与之相关的权限。这些信息决定了谁可以对对象进行哪些操作,从而提供了一种细粒度的访问控制。

### 角色和权限

Zope使用角色和权限来定义访问控制。角色是一组权限的集合,可以分配给用户或组。权限则是对特定操作的授权,例如读取、修改或删除对象。通过分配角色,管理员可以控制用户对特定资源的访问。

### 安全策略

安全策略定义了如何应用角色和权限来保护资源。Zope支持多种安全策略,从简单到复杂,包括默认策略和自定义策略。这些策略决定了安全声明是如何被解析和实施的。

### 安全代理和中间件

Zope还支持使用安全代理和中间件来扩展其安全功能,允许与更广泛的安全生态系统集成,如外部认证服务、安全框架等。这些组件可以增强Zope的安全模型,提供额外的安全层和灵活性。

请注意,这只是第一章的概述,接下来的章节将深入探讨Zope安全机制的各个方面,包括身份验证、授权、安全实践、扩展和集成,以及案例研究和未来展望。每个章节都会提供更详细的解释、代码示例和最佳实践,帮助读者全面理解并有效地应用Zope的安全特性。

# 2. Zope库的身份验证与授权

在本章节中,我们将深入探讨Zope库中身份验证与授权的核心机制,以及它们是如何协同工作以确保系统的安全性。我们将从基本的身份验证方法开始,逐步深入了解角色基础的授权、访问控制列表(ACLs)、安全代理和中间件的使用。这些知识点对于理解和实施Zope的安全策略至关重要。

## 2.1 身份验证机制

身份验证是确保只有授权用户可以访问系统资源的第一步。Zope提供了多种身份验证机制,以适应不同的安全需求和部署环境。

### 2.1.1 基本身份验证

基本身份验证是最简单也是最常见的身份验证方法之一。它依赖于HTTP协议中的`Authorization`头部来传输用户名和密码。以下是基本身份验证的配置示例:

```python

from AccessControl import AuthEncoding

fro***

***ponent.service import getSite

def validateUser(request, response, challenge):

if challenge:

# This is a response to an authentication challenge

login = request['AUTHORIZATION'].split(' ')[1].split(':')[0]

password = request['AUTHORIZATION'].split(' ')[1].split(':')[1]

user = authenticate(login, password)

if user is not None:

return user.getId()

else:

raise Unauthorized('Authentication failed')

else:

# This is the initial request, need to challenge

response['WWW-Authenticate'] = 'Basic realm="Zope Application"'

return None

def main():

app = getSite()

app.REQUEST设定了一个处理身份验证的函数`validateUser`,该函数会在每次请求时被调用,以验证用户身份。如果身份验证失败,则会抛出`Unauthorized`异常。

```

在这个示例中,我们首先检查是否收到了身份验证挑战。如果是,我们将解码并验证用户名和密码。如果验证成功,我们返回用户ID;如果失败,则抛出`Unauthorized`异常。否则,我们发送一个基本身份验证的挑战。

### 2.1.2 挑战/响应身份验证

挑战/响应身份验证机制通常涉及更复杂的交互,可能包括加密和密钥交换。Zope支持多种挑战/响应身份验证机制,例如NTLM、Kerberos等。这些机制通常需要额外的配置和可能的外部服务支持。

## 2.2 授权策略

身份验证之后,授权策略决定了用户可以访问哪些资源。Zope使用角色基础的授权和访问控制列表(ACLs)来实现这一目标。

### 2.2.1 角色基础的授权

在Zope中,角色用于定义用户组,并将权限分配给这些组。系统管理员可以为不同的角色分配不同的权限,并将用户分配给特定的角色。

```python

from AccessControl import RoleManager

from Products.ZopeSecurityPolicy import ZopeSecurityPolicy

def setupRoles():

app = getSite()

if not hasattr(app, '__ac_roles__'):

roles = ['Manager', 'Owner', 'Editor', 'Contributor', 'Viewer']

RoleManager(app).setRoles(roles)

ZopeSecurityPolicy(app).setupSecurity(roles)

```

在这个示例中,我们首先检查应用是否已经有了角色设置。如果没有,我们定义了一组角色,并使用`RoleManager`和`ZopeSecurityPolicy`来初始化它们。

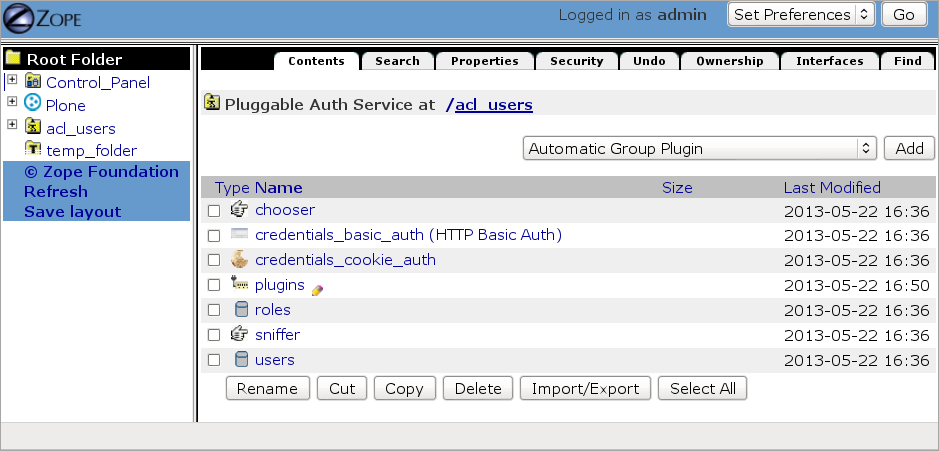

### 2.2.2 访问控制列表(ACLs)

ACLs是Zope中用于控制对象访问权限的机制。每个对象都有一个ACL,其中定义了哪些角色可以执行哪些操作。

```***

***ponent.service import getSite

def setupACLs():

app = getSite()

acl = AccessControlList()

acl.addRolePermission('Manager', 'View', Everyone)

acl.addRolePermission('Owner', 'Modify', Everyone)

acl.addRolePermission('Editor', 'Add', Everyone)

app.acl_users._setObject('acl', acl)

```

在这个示例中,我们为应用创建了一个新的ACL,并为不同的角色设置了不同的权限。例如,`Manager`可以查看所有内容,而`Owner`可以修改内容。

## 2.3 安全代理和中间件

安全代理和中间件在Zope的安全架构中扮演着重要角色,它们用于增强安全性,同时提供与外部系统的集成。

### 2.3.1 安全代理的作用

安全代理可以用来保护Zope服务器,通过充当反向代理来限制对特定服务的访问。

```***

***ponent.service import getSite

from ZServer.HTTPProxy import HTTPProxyRequest

def proxyHandler(request):

# Check if the user has the required permission

if not request.getUser().checkPermission('Manage Server', request.get('RESPONSE')):

raise Unauthorized('Access Denied')

# Create a new request object for the proxied server

proxy_request = HTTPProxyRequest(request, '***')

response = proxy_request()

# Return the response from the proxied server

return response

def main():

app = getSite()

app.registerRequestProcessor('proxy', proxyHandler)

```

在这个示例中,我们定义了一个处理函数`proxyHandler`,它会检查用户是否有管理服务器的权限。如果用户没有权限,将抛出`Unauthorized`异常。否则,它将创建一个新的请求对象,并将请求转发到内部服务器。

### 2.3.2 Zope内部安全中间件

Zope内部的

0

0