【Linux网络服务终极指南】:从入门到精通,全面解析20个必知技巧

发布时间: 2024-12-10 05:49:05 阅读量: 8 订阅数: 12

Linux命令实战指南:从入门到精通

# 1. Linux网络服务简介

Linux作为操作系统中的一股清流,其在网络服务方面的表现尤为出色。本章节,我们将简要介绍Linux网络服务的核心理念,及其在网络世界中的地位和作用。

## 1.1 Linux网络服务的角色

Linux网络服务是指在Linux操作系统上运行的服务程序,这些服务可以处理网络请求,提供数据传输、资源共享、远程管理等功能。Linux以其开源、稳定、安全的特点,使其在网络服务领域得到了广泛应用,例如在Web服务器、邮件服务器、文件服务器和数据库服务器等网络关键基础设施中,Linux都扮演着至关重要的角色。

## 1.2 Linux网络服务的优势

Linux网络服务之所以受到众多企业和开发者的青睐,归根结底在于其优势所在:首先,Linux拥有庞大的开源社区,这意味着丰富的资源和及时的更新;其次,Linux系统稳定性和性能优越,尤其适合长时间运行的服务器环境;再次,安全性高,提供了多种安全机制,可以有效抵御外部攻击;最后,Linux支持多种网络服务和协议,灵活性和可扩展性都非常强,能够满足各种定制化需求。

通过本章的学习,读者将对Linux网络服务有一个基本的认识,并为其在后续章节中对Linux网络服务的深入探讨奠定基础。接下来,让我们深入了解Linux网络服务的工作原理和配置细节。

# 2. Linux网络基础

## 2.1 网络基础知识回顾

### 2.1.1 IP地址与子网掩码

在计算机网络的世界里,IP地址是识别网络设备的重要标识。每个网络设备,比如服务器、笔记本电脑、智能手机,都会被分配一个或多个IP地址。为了理解IP地址,我们首先要了解它是由两部分组成:网络部分和主机部分。网络部分用于识别特定的网络,而主机部分用于识别网络上的特定设备。一个典型的IPv4地址是32位的,并通常以点分十进制的形式表示,例如192.168.1.1。

子网掩码用于区分IP地址中的网络部分和主机部分。子网掩码与IP地址进行逻辑AND运算后,可以提取出网络地址。例如,如果我们有一个IP地址为192.168.1.10,子网掩码为255.255.255.0,那么网络地址就是192.168.1.0。子网掩码通常也以点分十进制的形式表示,每个网络部分由全为1的位组成,主机部分则由全为0的位组成。

### 2.1.2 端口号和协议类型

在数据传输过程中,端口号用于标识进程或服务。每个运行的服务都会监听一个或多个特定的端口。例如,Web服务默认监听端口80(HTTP)和443(HTTPS)。端口号是一个16位的数字,可以是0到65535之间的任何一个数。其中,0到1023的端口号被保留给了系统或特定的服务使用。

协议类型则定义了传输数据的规则。常见的协议类型有TCP(传输控制协议)和UDP(用户数据报协议)。TCP是一种面向连接的协议,提供可靠的数据传输服务,而UDP是一种无连接的协议,传输速度较快,但可靠性较低。网络通信的每一端都需要一个端口号以及使用的协议类型来确保数据正确地发送和接收。

## 2.2 网络配置工具和命令

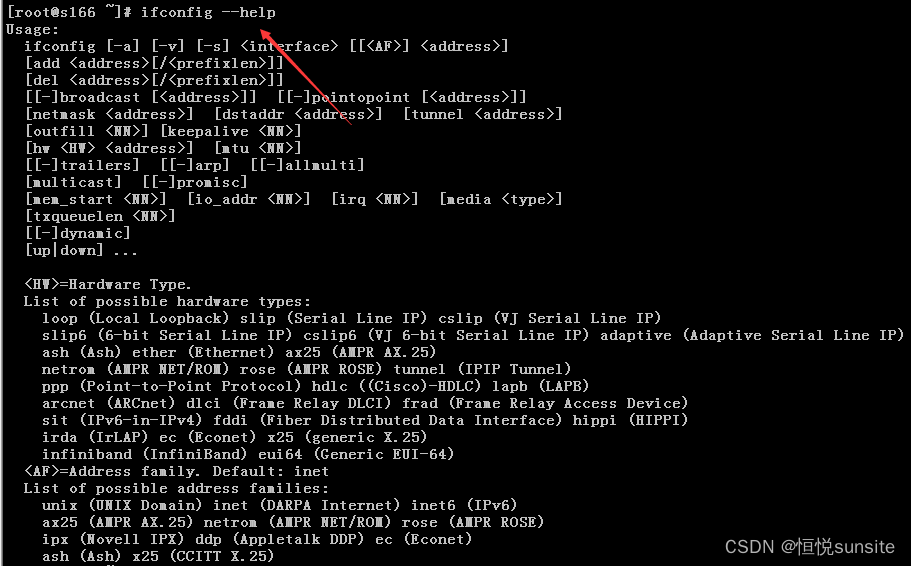

### 2.2.1 ifconfig和ip命令

网络接口的配置是管理Linux网络的关键环节。长久以来,`ifconfig`命令被用于配置和显示网络接口信息。该命令可以激活、禁用接口,设置IP地址,以及更改子网掩码等。例如,给eth0接口分配一个IP地址可以使用如下命令:

```bash

sudo ifconfig eth0 192.168.1.10 netmask 255.255.255.0 up

```

然而,随着技术的发展,`ifconfig`已经逐渐被`ip`命令所取代。`ip`命令提供了更加强大的网络配置功能。同样的操作使用`ip`命令如下:

```bash

sudo ip addr add 192.168.1.10/24 dev eth0

sudo ip link set eth0 up

```

`ip`命令还提供了更详细的接口统计信息,并且支持更多的功能,如VLAN配置、多播和网络地址转换。

### 2.2.2 netstat和ss工具

`netstat`和`ss`是用于显示网络连接、路由表、接口统计等信息的工具。`netstat`是较早的版本,它提供了关于当前网络连接、路由表、接口统计数据和正在监听的端口信息。例如,要查看所有TCP连接,可以运行:

```bash

netstat -tulnp

```

`ss`命令是较新的工具,其设计目标是比`netstat`更快,并且更有效地处理大量数据。`ss`的语法与`netstat`类似,但其输出更为简洁。例如,相同的TCP连接信息使用`ss`的命令是这样的:

```bash

ss -tulnp

```

`ss`命令在处理高并发或繁忙网络系统时更为高效。它使用了内核BPF(Berkeley Packet Filter)技术来收集网络信息,减少了对系统的负载。

## 2.3 高级网络配置技巧

### 2.3.1 路由和网关配置

网络路由配置是确保数据包通过最优路径到达目的地的关键。路由表定义了数据包在到达目标之前所经过的路径。在Linux中,可以使用`route`命令或者`ip route`命令来查看和修改路由表。例如,添加一个默认网关可以使用以下命令:

```bash

sudo ip route add default via 192.168.1.1

```

这会将所有未明确指定路由的数据包发送到192.168.1.1这个网关地址。路由的配置对于确保网络的连通性至关重要,特别是对于复杂的网络环境或大型网络系统。

### 2.3.2 防火墙和网络策略

防火墙在网络边界上用于保护内部网络免受外部威胁。Linux系统中防火墙配置一般通过iptables或nftables来完成。iptables是一个经典的包过滤框架,而nftables是其现代化的替代品,提供了更高效和灵活的配置方式。

例如,一个简单的iptables规则可以用来拒绝来自特定IP地址的入站连接:

```bash

sudo iptables -A INPUT -s 192.168.1.2 -j DROP

```

这条命令将拒绝来自IP地址192.168.1.2的所有入站连接。配置防火墙是网络安全的重要环节,正确的规则能够有效预防网络攻击和未授权访问。

在本章中,我们回顾了网络基础的相关知识,包括IP地址、端口号和协议类型的基础。同时,我们也了解了常用的网络配置命令,包括ifconfig/ip命令和netstat/ss工具,这些工具对于日常的网络管理和故障排查至关重要。最后,我们探讨了路由配置和防火墙策略设置,这二者是高级网络配置的重要组成部分。掌握了这些知识,我们就为深入理解和配置Linux网络服务打下了坚实的基础。

# 3. Linux网络服务实战演练

在现代IT环境中,网络服务是确保信息流通和资源共享的关键组成部分。Linux作为服务器操作系统的首选,其网络服务管理能力备受关注。在本章中,我们将深入探讨Linux网络服务的实战演练,包括服务的安装和配置、监控以及故障排除。本章将通过实战案例来加深理解,并展示如何在Linux环境中有效管理网络服务。

## 3.1 常用网络服务简介

网络服务是任何网络架构的核心,提供了数据交换和资源共享的能力。我们将深入探讨两种最常用的网络服务:Web服务器和文件共享服务。

### 3.1.1 Web服务器(Apache/Nginx)

Web服务器是互联网上最常见的一种网络服务,用于托管网站和提供网页内容。Apache和Nginx是目前两大主流的Web服务器软件。

- **Apache HTTP Server** 是一个由Apache Software Foundation开发的Web服务器,广泛用于各种操作系统。它以其稳定、灵活性和丰富的模块化闻名。Apache支持多种模块,可以扩展其功能以满足特定需求,例如PHP处理、访问控制和自定义错误处理等。

- **Nginx**(发音为engine-x)是一个高性能的HTTP和反向代理服务器。Nginx以其卓越的并发处理能力而著称,尤其是在处理静态文件、反向代理和负载均衡方面。它还经常用作邮件代理服务器、HTTP缓存和Web服务器。

这两个Web服务器各有优劣,因此在选择使用哪一个时,需要根据特定的应用场景和性能需求来决定。对于流量较大的网站,Nginx通常是一个较好的选择,因为它的架构特别适合于处理大量并发连接。而对于需要强大模块化支持的场景,Apache可能更合适。

### 3.1.2 文件共享(Samba/NFS)

文件共享服务允许用户在网络上共享文件和打印资源。Linux系统中最常用的两种文件共享协议是Samba和NFS。

- **Samba** 是一个允许Linux和Unix系统与Windows系统进行文件和打印共享的开源软件。通过Samba,Linux可以成为网络中Windows环境的一个文件和打印机服务器。Samba基于服务器消息块(SMB)协议实现,并支持域成员身份验证和授权。

- **NFS(Network File System)** 是一种分布式文件系统协议,允许通过网络跨多种不同的计算设备和操作系统共享文件。NFS特别适合在同一局域网内的多台计算机之间共享文件和目录。NFS的配置相对简单,并且它被广泛用于Linux和Unix系统之间。

这些文件共享服务在企业环境中至关重要,因为它们提供了跨平台文件共享和访问的能力。合理配置这些服务可以大大提高工作效率和数据管理的便捷性。

## 3.2 网络服务的安装和配置

要成功部署和管理网络服务,熟练掌握服务的安装和配置是必要的。下面,我们将详细了解Web服务器和文件共享服务的安装过程及其配置文件。

### 3.2.1 服务安装步骤

#### 安装Apache/Nginx

在Linux系统中,安装Web服务器是一个相对直接的过程。以Ubuntu为例,可以使用以下命令安装Apache:

```bash

sudo apt update

sudo apt install apache2

```

对于Nginx,安装命令如下:

```bash

sudo apt update

sudo apt install nginx

```

这些命令会自动下载并安装最新版本的Web服务器软件,并设置为开机启动。

#### 安装Samba/NFS

同样,对于文件共享服务的安装,以Ubuntu为例:

```bash

sudo apt update

sudo apt install samba

```

安装Samba服务后,需要配置共享目录和访问权限。通常,这涉及编辑`/etc/samba/smb.conf`文件,添加共享资源的配置。

```bash

sudo nano /etc/samba/smb.conf

```

NFS服务的安装则稍有不同:

```bash

sudo apt update

sudo apt install nfs-kernel-server

```

接着需要编辑`/etc/exports`文件来定义共享的目录及其权限:

```bash

sudo nano /etc/exports

```

### 3.2.2 配置文件详解

配置文件对于网络服务的功能和安全性至关重要。我们来详细了解一下Web服务器和文件共享服务的主要配置文件。

#### Apache/Nginx配置文件

Apache的主配置文件位于`/etc/apache2/apache2.conf`,其中可以定义各种全局设置。特定的虚拟主机配置通常在`/etc/apache2/sites-available/`目录下的文件中定义。

```apache

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot /var/www/html

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>

```

Nginx的主配置文件通常位于`/etc/nginx/nginx.conf`。Nginx不使用单独的虚拟主机配置文件,而是将它们放置在`/etc/nginx/sites-available/`目录下,并通过符号链接链接到`/etc/nginx/sites-enabled/`目录。

```nginx

server {

listen 80;

server_name example.com;

root /var/www/html;

index index.html index.htm;

location / {

try_files $uri $uri/ =404;

}

}

```

#### Samba/NFS配置文件

Samba的配置文件位于`/etc/samba/smb.conf`,通过这个文件可以定义共享的目录、权限以及其他安全设置。

```ini

[shared_folder]

path = /srv/samba/shared_folder

read only = no

browseable = yes

writable = yes

```

NFS的配置相对简单,主要通过`/etc/exports`文件管理。以下是一个示例配置:

```bash

/srv/nfs4 192.168.1.0/24(rw,sync,no_root_squash,no_subtree_check)

```

## 3.3 网络服务的监控和故障排除

确保网络服务的稳定运行和高效性能是管理员的重要任务。监控和故障排除是维护网络服务的关键环节。

### 3.3.1 日志分析技巧

日志是诊断和解决网络服务问题的重要工具。Web服务器和文件共享服务都会记录详细的操作日志。

#### Apache/Nginx日志

Apache和Nginx都会记录访问日志和错误日志。访问日志通常包含请求的详细信息,如客户端IP地址、访问时间和请求的资源。错误日志则记录服务运行中遇到的问题,便于问题的诊断和修复。

要查看Apache的错误日志,可以使用如下命令:

```bash

tail -f /var/log/apache2/error.log

```

对于Nginx,错误日志可以通过类似命令查看:

```bash

tail -f /var/log/nginx/error.log

```

#### Samba/NFS日志

Samba的日志位于`/var/log/samba/`目录下,根据配置的不同,可以找到`smbd.log`和`nmbd.log`等文件。Samba的日志文件对于识别文件共享和打印服务的问题非常有用。

```bash

tail -f /var/log/samba/smbd.log

```

NFS的日志信息通常分散在系统的其他日志中,如`/var/log/syslog`或`/var/log/messages`,因为NFS服务依赖于其他内核级别的日志记录。

### 3.3.2 故障排查流程和工具

故障排查是一个系统化的解决问题过程。以下是一个基本的故障排查流程,用于解决网络服务相关的问题。

1. **确认服务状态**:使用如`systemctl status`命令来确认服务是否运行正常。

```bash

systemctl status apache2.service

```

2. **检查日志文件**:查看上文提到的日志文件,查找错误信息或警告。

3. **网络连接检查**:使用如`ping`、`telnet`、`nc`(netcat)等工具来检查网络连接状态。

```bash

ping -c 4 example.com

```

4. **使用诊断工具**:特定服务有特定的诊断工具,如Apache的`apachectl`,可以用来测试配置文件的正确性。

```bash

sudo apachectl configtest

```

5. **检查配置文件**:回顾本章前面的配置文件详解部分,检查配置文件是否有语法错误或配置不当。

6. **重启服务**:如果修改了配置文件或需要应用新的服务设置,尝试重启服务。

```bash

systemctl restart apache2.service

```

通过遵循这个流程和运用相关工具,管理员可以有效地解决大多数网络服务的问题。当然,实际情况往往复杂多变,要求管理员有足够的经验来灵活应对各种问题。

# 4. Linux网络安全管理

## 4.1 安全通信协议和工具

### 4.1.1 SSH和SSL/TLS

SSH(Secure Shell)和SSL/TLS(Secure Sockets Layer/Transport Layer Security)是两种广泛用于保障数据传输安全的协议。SSH主要用于远程登录和文件传输,而SSL/TLS则主要用于保障Web服务、邮件服务等应用层服务的数据传输安全。

#### SSH协议

SSH提供了强大的加密和认证机制,确保了远程登录的安全性。它使用非对称密钥技术,通过服务器和客户端之间的密钥交换,建立一个加密的通道进行数据传输。

```bash

# SSH客户端连接命令示例

ssh 用户名@服务器地址

```

执行上述命令后,系统会提示输入密码,密码会在客户端被加密后发送到服务器进行验证。

#### SSL/TLS协议

SSL/TLS协议主要用于Web应用,它通过在客户端和服务器之间建立一个安全通道来保护传输过程中的数据不被窃取或篡改。TLS是SSL的后继者,提供了更为强大的加密和安全特性。

```bash

# 使用openssl命令行工具生成SSL证书的示例

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365

```

这个命令会生成一个有效期为365天的自签名SSL证书和相应的私钥,用于Web服务器的加密通信。

### 4.1.2 VPN和IPsec配置

虚拟私人网络(VPN)允许用户通过加密的通道安全地访问远程网络。IPsec(Internet Protocol Security)是一种提供安全通信的网络协议套件,常用于VPN的实现。

#### VPN实现

VPN有多种实现方式,如OpenVPN、L2TP/IPsec等。这里以OpenVPN为例,展示基本配置步骤。

```bash

# OpenVPN服务器端配置文件示例片段

port 1194

proto udp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh2048.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

cipher AES-256-CBC

persist-key

persist-tun

status openvpn-status.log

verb 3

```

#### IPsec配置

IPsec配置相对复杂,涉及到密钥交换、加密算法选择等多个方面。

```bash

# IPsec配置文件示例片段

conn ipsec

left=%defaultroute

leftauth=psk

leftsubnet=0.0.0.0/0

right=远程IP地址

rightauth=psk

rightsubnet=0.0.0.0/0

auto=add

```

IPsec通常需要使用IKE(Internet Key Exchange)来协商安全参数,配置文件中需要详细定义如何建立连接和进行身份验证。

## 4.2 防火墙和安全策略

### 4.2.1 iptables规则配置

iptables是Linux系统中用于配置防火墙规则的工具。它允许系统管理员定义哪些数据包应该被接受、哪些应该被丢弃或拒绝。

#### iptables规则基础

在配置iptables规则前,需要理解表(tables)、链(chains)和目标(targets)的概念。一个典型的规则配置流程包括清空默认规则、定义链和规则以及保存配置。

```bash

# 清空iptables默认规则

iptables -F

# 设置默认策略

iptables -P INPUT DROP

# 允许本地回环接口的数据包

iptables -A INPUT -i lo -j ACCEPT

# 允许已建立的和相关的连接

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# 保存iptables规则

service iptables save

```

#### iptables规则进阶配置

进阶配置可以包括创建自定义链、使用扩展匹配模块等。

```bash

# 创建自定义链

iptables -N custom_chain

# 使用扩展匹配模块

iptables -A INPUT -m multiport --sports 80,443 -j ACCEPT

```

### 4.2.2 防火墙高级规则和模块

为了应对复杂的网络环境,iptables提供了丰富的模块来实现高级规则配置。

#### 使用扩展模块

iptables的扩展模块可以支持更复杂的匹配条件,如时间、IP范围等。

```bash

# 使用时间模块限制访问

iptables -A INPUT -m time --timestart 08:00 --timestop 18:00 --weekdays Mon,Tue,Wed,Thu,Fri -j ACCEPT

# 使用IP范围模块限制访问

iptables -A INPUT -s 192.168.1.0/24 -j ACCEPT

```

#### 防火墙策略优化

在配置防火墙规则时,需要考虑到性能影响和规则的逻辑性。复杂的规则链可能会降低系统的处理速度,因此需要合理组织规则链。

```bash

# 对规则链进行排序

iptables -N my_chain

iptables -A my_chain -j ACCEPT

iptables -A my_chain -j DROP

iptables -A my_chain -j REJECT

iptables -I INPUT -j my_chain

iptables -L --line-numbers

```

排序后的规则更易管理和优化,通过移除不必要的规则和合并相似规则来减少处理时间。

## 4.3 系统安全加固技巧

### 4.3.1 用户权限和访问控制

Linux系统的安全性很大程度上取决于用户权限的管理和访问控制。合理的权限设置可以有效地防止未授权访问和潜在的安全威胁。

#### 用户权限管理

在Linux系统中,每个文件和目录都有其所属的用户和组,通过修改这些属性可以控制访问权限。

```bash

# 修改文件权限

chmod 755 filename

# 修改文件所有者

chown 用户名 filename

# 修改文件所属组

chgrp 组名 filename

```

#### 用户访问控制

除了文件权限之外,Linux还提供了`sudo`命令来赋予用户特定的超级用户权限,以及使用PAM(Pluggable Authentication Modules)进行更灵活的认证控制。

```bash

# 配置sudoers文件,允许特定用户执行特定命令

username ALL=(ALL) ALL

# 使用PAM模块实现多因素认证

pam_radius.so server=radiusserver port=1812 account sufficient pam_radius.so

```

### 4.3.2 安全审计和入侵检测

为了及时发现潜在的安全威胁,Linux系统支持多种安全审计和入侵检测工具。

#### 安全审计工具

常见的安全审计工具有auditd,它可以监控文件系统、系统调用等。

```bash

# 安装并启动auditd服务

apt-get install auditd

service auditd start

# 查看auditd日志

aureport --start today

```

#### 入侵检测系统

入侵检测系统(IDS)如Snort可以用来监控网络流量,检测异常行为。

```bash

# 安装Snort

apt-get install snort

# 配置Snort规则和运行

vi /etc/snort/snort.conf

snort -c /etc/snort/snort.conf -A console

```

通过配置合理的审计和检测机制,系统管理员可以及时了解系统的安全状况,并采取相应措施来应对潜在的安全风险。

# 5. Linux网络服务优化

## 5.1 网络性能调优基础

在IT行业中,网络性能的优化是一项持续的需求。为了提高网络服务的响应速度和可靠性,从系统资源的分配到网络服务本身的配置,每一个层面都值得深入探讨。本章节将深入分析网络性能调优的基础,包括网络缓冲区和队列的调整,以及网络模块参数优化的方法和技巧。

### 5.1.1 网络缓冲区和队列调整

网络缓冲区的大小对于处理网络通信中的突发流量至关重要。在Linux系统中,可以通过调整`/proc/sys/net/ipv4/tcp_*`路径下的参数来优化TCP连接的行为,进而影响网络缓冲区的大小。

#### 5.1.1.1 调整TCP缓冲区大小

为了优化网络性能,根据网络条件调整TCP缓冲区的大小至关重要。以下是针对不同类型的网络连接场景的缓冲区调整建议:

- 对于高延迟网络(如卫星连接),增大TCP窗口大小可以提高网络利用率,例如通过设置`net.ipv4.tcp_window_scaling = 1`启用窗口缩放功能,和`net.ipv4.tcp_rmem`及`net.ipv4.tcp_wmem`调整最小、默认和最大缓冲区大小。

- 对于低延迟、高带宽的本地网络,增加缓冲区大小可以进一步提升网络吞吐量。

```bash

sysctl -w net.ipv4.tcp_rmem='4096 87380 16777216'

sysctl -w net.ipv4.tcp_wmem='4096 65536 16777216'

```

上面的命令将TCP读写缓冲区的最小、默认和最大值分别设置为4096、65536和16777216字节。这些设置可以帮助系统更好地处理高负载情况下的数据传输。

#### 5.1.1.2 调整TCP队列长度

TCP队列长度决定了在连接建立前,系统能够接受多少个等待的连接请求。Linux通过`/proc/sys/net/ipv4/tcp_max_syn_backlog`文件来控制这个值。

```bash

sysctl -w net.ipv4.tcp_max_syn_backlog=4096

```

该命令将TCP队列长度设置为4096。通过适当增加这个值,可以应对突然流量高峰,防止服务在流量增加时拒绝新的连接请求。

### 5.1.2 网络模块参数优化

Linux操作系统中,各种网络模块都有其对应的配置参数,这些参数决定了网络模块的行为和性能。通过合理配置这些参数,可以实现网络性能的优化。

#### 5.1.2.1 调整网络接口队列策略

网络接口队列是网络数据包处理的重要环节。Linux提供了不同的队列策略,例如CFQ(完全公平队列),BFQ(块设备I/O调度器)和noop(无操作调度器)。每种调度器都有其适用的场景和优势。

```bash

ethtool -G eth0 tx 2048 rx 2048

```

上述命令适用于调节网络设备的发送和接收队列大小,其中`eth0`代表网络接口,`tx`代表发送队列,`rx`代表接收队列。

### 5.1.3 总结

网络缓冲区和队列的调整是一项关键的性能优化工作。Linux提供了一系列的内核参数,使得管理员可以细致地调整这些配置,以适应不同的网络环境和服务需求。本节通过介绍如何调整TCP缓冲区大小、队列长度以及网络模块参数,为读者提供了网络性能调优的基础。接下来的章节,我们将继续探讨如何部署高效的网络服务,以及如何进行性能监控和日志分析。

# 6. Linux网络服务高级应用

## 6.1 网络服务自动化运维

### 6.1.1 脚本编写和自动化部署

自动化运维是提高效率和减少错误的利器。在Linux环境下,脚本编写是自动化运维的重要组成部分。Shell脚本是其中的佼佼者,它允许你编写一系列命令来自动化任务,例如启动服务、监控状态、配置网络参数等。

**示例脚本:启动Apache服务**

```bash

#!/bin/bash

# 检查Apache服务状态

status=$(systemctl status apache2 --no-pager | grep 'active (running)' || echo "not running")

# 如果服务未运行,则启动服务

if [ "$status" == "not running" ]; then

echo "Starting Apache2..."

systemctl start apache2

else

echo "Apache2 service is already running."

fi

```

该脚本首先检查Apache服务的状态,如果未运行,则执行启动命令。在生产环境中,脚本可能更加复杂,包括错误处理、日志记录和配置管理。

### 6.1.2 配置管理工具(Ansible/Puppet)

配置管理工具可以帮助我们自动化管理服务器配置。Ansible和Puppet是两个广泛使用的配置管理工具。它们能够自动化部署应用程序、更新系统配置、安装软件包等。

**Ansible示例:**

```yaml

- name: Manage Apache configuration

hosts: webservers

become: yes

tasks:

- name: Install Apache

apt:

name: apache2

state: present

- name: Ensure Apache is running

service:

name: apache2

state: started

enabled: yes

```

上面的Ansible playbook将确保所有在`webservers`组的主机上安装了Apache,并且服务已经启动且设置为开机启动。

## 6.2 容器化与网络服务

### 6.2.1 容器技术概述

容器化技术如Docker,已成为现代应用部署的标准。容器提供了一种轻量级、可移植的方式来封装应用及其依赖,这使得部署和运维网络服务变得更加简单。

**容器化应用的基本步骤:**

1. 创建Dockerfile来定义应用环境。

2. 构建镜像:`docker build -t myapp .`

3. 运行容器:`docker run -d --name myappcontainer myapp`

### 6.2.2 Docker网络配置实例

Docker容器可以通过默认的桥接网络互相通信,也可以创建自定义网络来隔离或连接特定的容器。在Docker中,可以通过命令行或配置文件来设置网络参数。

**创建自定义网络并启动容器的示例:**

```bash

# 创建自定义网络

docker network create myapp-network

# 启动带有自定义网络的容器

docker run -d --name myappcontainer --network myapp-network myapp

```

在自定义网络中,容器可以使用相同的网络命名空间,从而简化服务发现和通信。

## 6.3 云平台中的网络服务

### 6.3.1 云服务提供商网络架构

云服务提供商如AWS、Azure、Google Cloud等,提供了一套完整的网络架构,允许用户在云中构建复杂的网络环境。这些服务包括虚拟私有云(VPC)、子网、路由表、网络接口等。

**在AWS中创建VPC的示例:**

```bash

# 创建VPC

aws ec2 create-vpc --cidr-block 10.0.0.0/16

# 创建子网

aws ec2 create-subnet --vpc-id vpc-xxxxxxxx --cidr-block 10.0.1.0/24

```

这些命令将创建一个VPC和一个子网,允许用户在AWS云上开始部署网络服务。

### 6.3.2 虚拟网络和网络服务管理

在云平台中,网络服务如负载均衡器、弹性IP和专用网络接口等,是构建可靠、可扩展的云应用的关键组件。用户可以利用云平台提供的API进行这些资源的创建、配置和管理。

**在Google Cloud上设置负载均衡器的示例:**

```bash

# 创建负载均衡器

gcloud compute forwarding-rules create http-forwarding-rule \

--load-balancing-scheme=INTERNAL_MANAGED \

--region=europe-west1 \

--address=lb-http \

--target-pool=lb-target-pool \

--ports=80

```

这个命令将创建一个内部负载均衡器,用于分发HTTP流量到后端实例。

通过上述章节的内容,我们了解了Linux网络服务的高级应用,包括自动化运维、容器化技术以及云平台中的网络服务。这些高级应用使得网络服务变得更加灵活和高效,无论是对于快速部署、提高安全性,还是优化性能,都提供了强大的工具和方法。

0

0