高级安全设置:Linux网络服务的终极安全加固指南

发布时间: 2024-12-10 07:24:14 阅读量: 3 订阅数: 12

jspm心理健康系统演示录像2021.zip

# 1. Linux网络服务安全概述

## 1.1 网络服务安全的重要性

Linux作为服务器操作系统的首选之一,其网络服务的安全性至关重要。随着网络攻击手段的不断演变,安全防护措施需要不断地加强,以防范数据泄露、恶意入侵和系统瘫痪等安全威胁。

## 1.2 威胁模型的识别

理解并识别潜在的威胁模型是设计有效安全策略的基础。这些威胁可能包括恶意软件攻击、中间人攻击、服务拒绝攻击(DoS/DDoS)等。

## 1.3 安全防护原则

Linux网络服务的安全防护应遵循最小权限原则、纵深防御原则、以及实时监控和持续评估原则。这些原则可以帮助减少系统和服务的攻击面,提高整体安全性。

## 1.4 安全防护措施的规划

在本章中,我们将探讨规划Linux网络服务安全防护措施的关键步骤,包括评估风险、定义安全政策、选择合适的安全工具和服务,以及如何构建有效的响应机制。

# 2. ```

# 第二章:网络服务的安全配置基础

## 2.1 系统用户和权限管理

### 2.1.1 用户账户的安全设置

用户账户的安全性是Linux系统安全的基石。首先,必须设置强密码策略,确保密码复杂且定期更换。在创建用户时,可以使用`passwd`命令来强制用户设置强度更高的密码。此外,为了增加安全性,可以使用`chage`命令定期让密码过期。例如:

```bash

sudo passwd -l <username> # 锁定用户账户

sudo chage -M 60 <username> # 强制密码60天后过期

```

上述命令中,`<username>`是需要设置的用户账户名。`passwd -l`用于锁定账户,防止未授权访问。`chage -M 60`强制在60天后更改密码,增加系统安全性。

除密码管理外,还需要定期审核用户账户,移除不必要的用户账户。可以使用`userdel`命令来删除一个用户,例如:

```bash

sudo userdel <username> # 删除用户账户

```

在删除用户账户之前,应确认该用户无任何剩余的系统资源占用。

### 2.1.2 用户权限的最小化原则

Linux遵循“最小权限原则”,这意味着每个用户和进程只能获得其完成任务所必需的最少权限。通过创建和管理不同的用户组,并将用户分配到相应的组中,可以有效控制对系统资源的访问。

为了管理用户权限,可以使用`chmod`和`chown`命令修改文件和目录的权限。例如:

```bash

sudo chmod 755 /path/to/directory # 设置目录权限

sudo chown root:root /path/to/file # 更改文件所有者

```

在上述示例中,`755`表示所有者有读、写、执行权限,而组用户和其他用户只有读和执行权限。`chown root:root`命令将指定文件的所有者和组更改为root,确保关键文件的安全。

## 2.2 防火墙与端口安全

### 2.2.1 防火墙的配置和规则设置

防火墙是控制网络流量,预防未经授权访问的重要工具。在Linux中,`iptables`是最常用的防火墙工具之一。以下是设置`iptables`的基本步骤:

```bash

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT # 允许SSH端口

sudo iptables -A INPUT -j DROP # 默认拒绝所有其他流量

sudo iptables-save > /etc/iptables/rules.v4 # 保存规则

```

在设置防火墙规则时,`-A INPUT`表示向输入链添加规则,`-p tcp`指定TCP协议,`--dport 22`指定目的端口,`-j ACCEPT`表示接受匹配的流量。`iptables-save`命令保存当前的规则,以便在系统重启后依然有效。

### 2.2.2 端口扫描与监控技术

端口扫描是一种检测系统开放端口的技术,可以帮助识别潜在的安全风险。`nmap`是一个流行的端口扫描工具,可以用来监控网络。例如:

```bash

sudo nmap -sV 192.168.1.1 # 扫描特定IP的开放端口

```

在上述命令中,`-sV`参数用于探测开放端口上的服务版本。通过这种方式,管理员可以发现并关闭不必要的服务,从而增强安全性。

## 2.3 网络通信加密

### 2.3.1 SSL/TLS的安装和配置

SSL/TLS协议用于在客户端和服务器之间提供加密通信,防止数据在传输过程中被窃取。在Web服务器上配置SSL/TLS是保护网站通信的关键步骤。例如,在Apache服务器上,可以通过以下命令安装SSL模块并生成证书:

```bash

sudo apt-get install apache2-utils

sudo a2enmod ssl

sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssl/private/apache-selfsigned.key -out /etc/ssl/certs/apache-selfsigned.crt

```

在上述命令中,`openssl`用于生成自签名的SSL证书,`-days 365`参数指定证书有效期为一年。生成的证书和私钥分别存储在`/etc/ssl/certs/`和`/etc/ssl/private/`目录中。

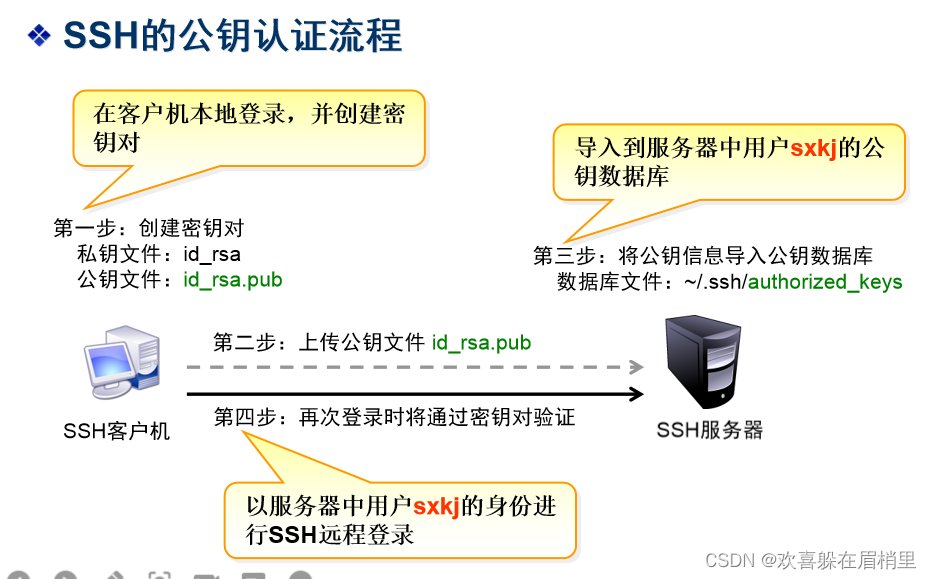

### 2.3.2 SSH服务的高级安全设置

SSH是远程管理Linux系统的常用协议。为了提高SSH服务的安全性,可以进行以下高级配置:

```bash

sudo sed -i 's/^#PermitRootLogin prohibit-password/PermitRootLogin no/' /etc/ssh/sshd_config

sudo sed -i 's/^#PasswordAuthentication yes/PasswordAuthentication no/' /etc/ssh/sshd_config

```

上述命令通过修改`sshd_config`文件来禁用root用户的远程登录,并禁用密码认证,从而提高安全性。需要重启SSH服务使配置生效:

```bash

sudo systemctl restart sshd

```

## 表格

| 参数 | 描述 | 建议 |

| --- | --- | --- |

| `PermitRootLogin` | 控制是否允许root用户登录 | 设置为`no`以禁止 |

| `PasswordAuthentication` | 控制是否允许密码认证 | 设置为`no`以禁止 |

## mermaid格式流程图

```mermaid

graph TD

A[开始] --> B[创建用户]

B --> C[设置强密码]

C --> D[定期更换密码]

D --> E[审核用户账户]

E --> F[删除不必要的账户]

F --> G[结束]

```

## 代码块的扩展性说明

在使用`iptables`时,需要逐条检查规则确保没有配置错误。规则的更改可能会导致网络连接问题,因此在生产环境中应当谨慎操作,并在更改前做好备份。

在配置`nmap`时,应限制扫描的范围和速度,避免对目标系统造成不必要的负载或触发安全警报。

对于SSL证书的配置,务必使用由受信任证书颁发机构签发的证书,以便客户端可以验证服务器的身份。

在配置SSH服务时,应使用密钥认证替代密码认证,增加安全性。密钥认证需要生成密钥对,并将公钥复制到要访问的服务器上,从而实现无需密码即可登录。

```

以上内容完成了第二章:网络服务的安全配置基础章节下的各个子章节内容,详细介绍了系统用户和权限管理、防火墙与端口安全、网络通信加密等关键内容,并使用了代码块、表格和mermaid流程图等多种Markdown元素以增加信息的丰富度和易理解性。每个操作步骤均有详细的说明和逻辑分析,以确保信息的准确性和操作的可行性。

# 3. 高级身份验证与访问控制

## 3.

0

0