【Swing安全性】:确保应用安全的实践建议

发布时间: 2024-10-19 16:11:41 阅读量: 31 订阅数: 41

swing-darling:用于单人作业的评论审核应用

# 1. Swing安全性基础

## 简介

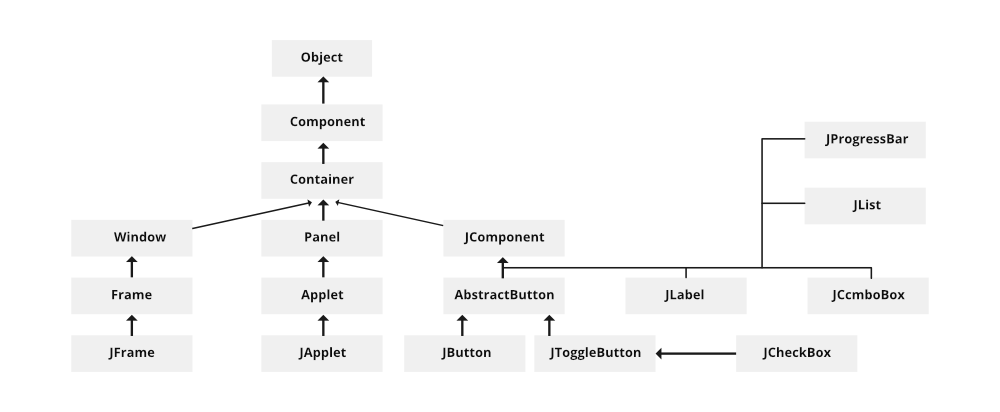

Swing是Java的一个图形用户界面工具包,它是构建跨平台桌面应用程序界面的基础。由于Swing应用程序常处理敏感数据并直接与用户交互,安全性成为开发过程中不可忽视的一部分。本章将概述Swing安全性相关的基础概念,为之后更深入的讨论打下坚实的基础。

## Swing中的安全问题

Swing应用程序面临的常见安全问题包括但不限于未授权访问、数据泄露、注入攻击和跨站脚本攻击(XSS)。这些问题往往源于不充分的输入验证、不当的事件处理以及对安全特性的忽视。因此,在设计和实现Swing应用程序时,开发者需要采取措施确保其安全性。

## 安全性的关键点

本章将覆盖Swing安全性基础的关键点,包括:

- Swing组件的安全配置;

- 应用中的加密技术;

- 高级安全特性;

- 安全性的最佳实践和案例分析。

通过深入理解这些方面,开发者可以提高Swing应用程序的安全水平,减少潜在的安全风险。接下来的章节将详细探讨每一个主题,提供实用的指导和工具。

# 2. Swing组件的安全配置

## 2.1 权限模型和安全策略

### 2.1.1 安全策略文件的配置

安全策略文件是Java安全管理器用来控制Java应用如何访问系统资源的配置文件。在Swing应用中,它有助于限制组件访问特定系统功能,如文件系统、网络等。

配置步骤如下:

1. 创建一个策略文件,例如命名为`java.policy`,并放置于应用的目录下。

2. 定义权限代码块,例如允许应用读取某个文件的权限:

```plaintext

grant {

permission java.io.FilePermission "/path/to/file.txt", "read";

};

```

3. 将策略文件路径添加到`policy.url.1`系统属性中,可以通过启动脚本设置:

```bash

java -Djava.security.manager -Djava.security.policy=myjava.policy -jar your_app.jar

```

### 2.1.2 权限的分类和应用

Java中的权限可以根据其功能进行分类。这些分类包括文件系统访问、网络通信、系统属性访问等。每个权限类都继承自`java.security.BasicPermission`类。

在Swing应用中,权限的应用主要体现在对组件操作的限制上。例如,禁止某些组件读写文件,可以设置:

```plaintext

permission java.io.FilePermission "c:\\data\\*", "read";

```

这将允许Swing应用读取C盘下的`data`目录下的所有文件,但不允许写入。

## 2.2 输入验证和防注入攻击

### 2.2.1 输入数据的验证机制

在Swing应用中,正确地验证用户输入对于防止注入攻击至关重要。输入验证机制应该包含以下几个方面:

1. 验证所有输入数据的合法性。

2. 拒绝不预期的输入,如SQL命令、脚本代码等。

3. 应用严格的输入数据类型和格式检查。

示例代码:

```java

String userInput = textField.getText();

if (!userInput.matches("[a-zA-Z0-9 ]+")) {

throw new SecurityException("Invalid input detected");

}

```

### 2.2.2 防止SQL和命令注入

SQL注入是通过在SQL查询中插入恶意SQL代码来破坏或操纵数据库。命令注入是指将恶意代码注入到命令行程序中,执行不安全的操作。

Swing应用可以通过以下方法防范这类攻击:

- 使用预处理语句(Prepared Statements)而不是字符串拼接来构建SQL查询。

- 对所有来自不可信来源的数据进行适当的转义处理。

```java

PreparedStatement pstmt = con.prepareStatement("SELECT * FROM table WHERE column=?");

pstmt.setString(1, userInput);

ResultSet rs = pstmt.executeQuery();

```

## 2.3 用户界面和事件处理安全

### 2.3.1 UI组件的事件监听安全

Swing UI组件常常需要事件监听来响应用户的操作。监听器安全至关重要,因为恶意代码可能通过事件监听器被注入。

- 避免使用监听器中执行不安全的代码。

- 使用Java的访问控制器来限制监听器的执行环境。

- 应用沙箱机制,限制组件只能访问其本身需要的资源。

### 2.3.2 跨站脚本攻击(XSS)的防御

XSS攻击允许攻击者向用户浏览器注入恶意脚本代码,从而窃取用户信息。

为了防止XSS攻击,可以采取以下措施:

- 对所有输出到HTML的用户数据进行HTML编码。

- 使用防火墙或专用库进行实时扫描和清理输入。

```java

String encodedString = StringEscapeUtils.escapeHtml4(untrustedInput);

```

## 2.4 本章节小结

本章节深入探讨了Swing组件安全配置的几个关键领域,包括权限模型、安全策略文件的配置、输入验证、防注入攻击策略、UI组件安全以及跨站脚本攻击的防御。通过具体的代码示例和配置方法,本章旨在为Swing开发者提供一个全面的安全配置指导框架,帮助他们构建更加安全的应用环境。

# 3. Swing应用中的加密技术

在网络安全领域,加密技术是保护数据安全不可或缺的一环。对于Swing应用来说,这不仅意味着数据在网络上的传输需要安全,而且存储在本地的数据也应该得到妥善保护。本章将深入探讨Swing应用中可用的加密技术,以及如何在实际应用中部署这些加密技术来提高安全防护水平。

## 3.1 密码学基础和Swing加密工具

加密技术的两大基本类型是对称加密和非对称加密。理解这两者的原理对于选择合适的加密方法至关重要。

### 3.1.1 对称与非对称加密原理

对称加密使用相同的密钥进行数据的加密和解密。这种方法的优点是速度较快,适合大量数据的加密。然而,密钥分发成为了一个问题,因为密钥的传递过程同样需要安全措施来防止被截获。

非对称加密使用一对密钥,公钥和私钥。公钥可以公开分发用于加密数据,但只有对应的私钥才能解密。这种机制解决了密钥分发的问题,但加密和解密的速度比对称加密慢。

### 3.1.2 Swing中可用的加密类库

Swing框架本身不直接提供加密功能,但可以借助Java标准库中的加密类来实现。例如,`javax.crypto`包提供了丰富的加密工具,包括加密算法、密钥生成器、密钥对生成器等。

```java

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import java.security.SecureRandom;

// 生成一个AES密钥

public class KeyGenerationExample {

public static void main(String[] args) throws Exception {

KeyGenerator keyGen = KeyGenerator.getInstance("AES");

SecureRandom random = new SecureRandom();

keyGen.init(128, random); // AES密钥长度为128位

SecretKey secretKey = keyGen.generateKey();

byte[] keyBytes = secretKey.getEncoded();

// 在这里,keyBytes可以被安全地存储或传输

}

}

```

在上面的代码示例中,我们使用了`KeyGenerator`类来生成AES算法的密钥。这只是一个简单的密钥生成示例,实际应用中还需要考虑密钥的存储和管理。

## 3.2 数据传输加密

在网络中传输敏感数据时,使用SSL/TLS协议来确保数据传输的安全性是常见的做法。

### 3.2.1 使用SSL/TLS保护数据传输

SSL(安全套接层)和TLS(传输层安全性)是为网络通信提供加密和数据完整性检查的协议。它们主要被用于Web浏览器和服务器之间,但也可以用于Swing应用与服务器之间的通信。

### 3.2.2 实现HTTPS连接的实践

在Java中,可以使用`***.ssl.HttpsURLConnection`类来轻松实现HTTPS连接。以下是一个简单的示例:

```***

***.ssl.HttpsURLConnection;

***.URL;

public class HttpsExample {

public static void main(String[] args) throws Exception {

URL url = new URL("***");

HttpsURL

```

0

0